Certifi-gate, la faille qui ouvre les portes d'Android

L'éditeur CheckPoint dévoile une série de vulnérabilités dans les outils d'assistance à distance qui rendent des millions de terminaux Android vulnérables.

Android a été aux premières loges de la conférence de sécurité Black Hat qui se tenait la semaine dernière à Las Vegas. Après la faille Stagefright qui permet d'attaquer un smartphone Android à l'aide d'un simple MMS, c'est CheckPoint qui a tiré la sonnette d'alarme. Cette fois, le problème concerne les services d'assistance à distance installés par les constructeurs de terminaux, les RST (Remote Support Tools). Elle est donc indépendante de l'OS de Google en lui-même, même si ce dernier est concerné par ricochet.

Qualifié de «?Certifi-gate?» par les équipes de CheckPoint, la faille s'appuie sur un ensemble de vulnérabilités trouvées à travers les applications de RST mobiles (mRST) et leurs implémentations dans l'appareil. Les applications de support permettent à des opérateurs mobiles ou aux départements IT des entreprises de prendre le contrôle de l'appareil à distance pour offrir des services d'assistance personnalisés. Ces applications sont généralement le fait d'éditeurs tiers et implémentées par le constructeur (OEM), qui y ajoute ses propres plug-ins. C'est cette implémentation qui ne suit pas toujours les règles de base de sécurité.

Après avoir examiné les méthodes par lesquelles les composants mRST de confiance valident les applications de support, les chercheurs ont ainsi « découvert de nombreuses implémentations défectueuses exploitables. Cela permet à des attaquants de plates-formes mobiles de passer pour l'assistant distant original afin d'accéder aux privilèges système sur l'appareil », indique CheckPoint dans son billet de blog. En résumé, l'éditeur de sécurité estime que des centaines de millions d'appareils Android sont vulnérables.

Une mise à jour au bon vouloir des constructeurs

Les tests menés par CheckPoint ont abouti à la découverte de brèches dans TeamViewer Quick Support, RemoteCare de CommuniTake, RSupport et AnySupport, indique ITespresso.fr. Ces applications sont touchées par des vulnérabilités « très faciles à exploiter » par les pirates qui pourront alors accéder aux données internes (e-mails, contacts, agenda.), suivre les déplacements de l'appareil, activer le micro pour enregistrer les conversations, etc.

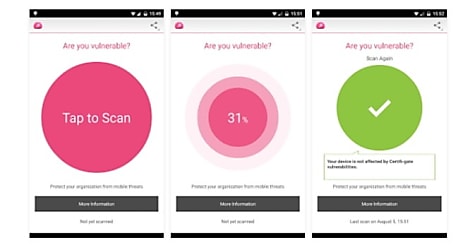

Ces applications étant indépendantes de l'OS hôte, Certifi-gate ne peut pas être corrigé par une simple mise à jour Android de Google. La tâche incombe aux constructeurs concernés qui doivent distribuer la mise à jour aux utilisateurs finaux, soit directement (par les airs), soit par l'intermédiaire des opérateurs. Un processus souvent long à mettre en place. En attendant, les utilisateurs pourront se rassurer, ou au contraire s'inquiéter, en vérifiant leur appareil à l'aide du Certifi-gate Scanner que CheckPoint rend disponible sur Google Play.

Lire également

Des modems 4G Huawei exposent des PC portables aux pirates

Black Hat : les cartes SIM 3G/4G craquées en 10 minutes

Un bug dans Android plonge les terminaux dans le coma

Sur le même thème

Voir tous les articles Business