Les mobiles, un faux danger pour la sécurité des entreprises

Phishing et hacking constituent toujours les principaux vecteurs d'attaque des entreprises, selon le rapport cybersécurité 2015 de Verizon.

Verizon a présenté cette semaine l'édition 2015 de Data Breach Investigations Report (DBIR), sa huitième étude annuelle sur l'évolution de la cybercriminalité. Un rapport composé à partir des données collectées auprès de 79?800 incidents de sécurité signalés dans 61 pays par 70 organisations (experts en sécurité informatique, fournisseurs d'accès, agences gouvernementales.) et qui ont généré plus de 2?100 infractions avérées en 2014. Au total, les chercheurs de Verizon ont mouliné 12 To de données pour concocter ce document de plus de 60 pages (disponible à partir de cette adresse). Les trois principaux secteurs les plus attaqués sont les organismes publics (plus de 50?000 incidents), les médias (près de 1500) et les services financiers (642). Si les pertes de données concernent avant tout le secteur public (303 attaques réussies) et les services financiers (277), les médias laissent la place à l'industrie (235) dans le Top 3. Le commerce de proximité, qui fait souvent les gros titres comme avec les affaires Target ou Home Depot aux Etats-Unis, n'a subit «?que?» 164 attaques réussies pour 523 incidents de sécurité signalés.

Un manque de vigilance

C'est dans les vieux pots qu'on fait les meilleures soupes (ou confitures). Le rapport met en évidence l'usage toujours aussi élevé des vieilles techniques que sont le phishing et le hacking pour pénétrer les systèmes. « 70% des cyberattaques utilisent une combinaison de ces techniques », indique le rapport. Ainsi, l'application des correctifs de sécurité reste visiblement toujours aussi aléatoire pour ne pas dire peu mise en oeuvre. 99,9% des vulnérabilités exploitées dans les attaques dataient de plus d'un an. Et certaines parmi les plus utilisée l'année dernière remontent à 2007 quand ce n'est pas 1999 (pour plus de 30% des exploitations). Un boulevard pour les cybercriminels. Quant au phishing, malgré la popularité de la méthode, 23% des destinataires ont ouvert un courriel d'hameçonnage en 2014 et 11% ont cliqué sur la pièce jointe, souvent infectieuse. Résultat, le phishing est à l'origine de plus des deux-tiers du cyber-espionnage, et cela depuis deux ans.

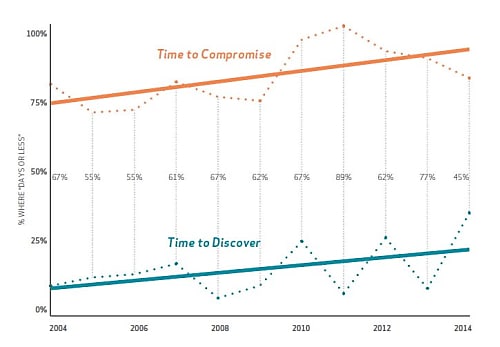

« Rien ne permet de se protéger à 100% c'est certain, mais il suffirait que les entreprises fassent preuve d'un peu plus de vigilance dans la gestion des risques pour obtenir de bien meilleurs résultats. C'est une constatation récurrente depuis plus de dix ans », déclare Mike Denning, vice-président des activités de sécurité de Verizon Enterprise Solutions. Il fait notamment référence au décalage entre les attaques et le temps que met l'entreprise à découvrir l'agression. En 2014, les trois quart des attaques étaient réalisées en moins d'une journée, et même « en quelques minutes » pour 60% des cas, alors qu'à peine 30% des constatations se font sur la même période du côté des entreprises. Bonne nouvelle, l'écart entre les deux se réduit. Il était de 45% en 2014 contre 77% en 2013 et 62% en 2012. Il restera à vérifier la tendance de cette réactivité en 2015.

Neuf scénarios d'attaques

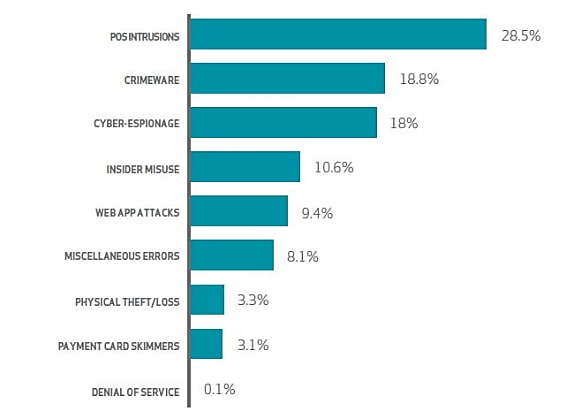

Globalement, Verizon dégage neuf scénarios d'attaques les plus fréquents?: erreurs diverses (comme l'envoi d'un e-mail au mauvais destinataire); installation de malwares; malveillances internes/abus d'autorisation; perte/vol physique; attaque d'applications Web; attaque par déni de service (DDoS); cyberespionnage; intrusions sur les points de vente; et vol/clonage de carte bancaire.

La division entreprise de l'opérateur américain s'est également attaché à améliorer le modèle d'évaluation des conséquences financières liées aux attaques. A partir de l'analyse de près de 200 demandes d'indemnisation dans des dossiers de cyber responsabilité, les chercheurs ont établi un modèle de calcul qui s'appuie sur à la fois au volume de données dérobées et à leur nature (numéros de cartes bancaires, de sécurité sociale, données de santé.). Il en ressort, par exemple, que dans 95% des cas, un vol de 10 millions d'informations coûtera entre 2,1 et 5,2 millions de dollars à ses victimes. Mais il peut atteindre les 73,9 millions dans certains cas. Pour 100 millions d'enregistrements récupérés, la facture s'établit entre 5 et 15,6 millions de dollars, toujours dans plus de 9,5 cas sur 10. Mais avec un risque d'explosion à 199 dollars. Un modèle d'estimation des coûts « révolutionnaire » bien que « améliorable » qui fait dire à Mike Denning que « nous savons maintenant que c'est rarement, sinon jamais, moins coûteux de souffrir d'une violation que d'installer une défense adéquate ».

Le faux danger des mobiles

Au-delà du périmètre habituel de son état des lieux, l'opérateur a également porté son attention, pour la première fois, sur la sécurité mobile et celle des objets connectés. Bonne nouvelle, rien, ou presque, à signaler du côté mobile. Seuls 0,03% des dizaines de millions de smartphones étudiés chaque semaine sur le réseau de Verizon Wireless sont considérés comme infectés par un code malveillant de haut niveau (sur des smartphones Android dans 96% des cas). Soit une fraction des 0,68% de terminaux affectés de logiciels non désirables constatés par Kindsight Security Labs.

L'essentiel des «?infections?» se concentre sur les adware qui, s'ils présentent l'inconvénient d'aspirer des données personnelles souvent sans le consentement des utilisateurs, ne sont pas nocifs en soit pour la sécurité de l'entreprise. Leur nombre est néanmoins en progression rapide de 300?000 en 2013 à 410?000 rien qu'au premier trimestre 2014. « Les terminaux mobiles ne constituent pas un vecteur d'attaque privilégié », conclut Verizon.

Concernant l'Internet des objets (IoT), les auteurs du rapport sont confrontés à l'absence d'attaques réelles constatées (au-delà des démonstrations de faisabilité) pour dresser un état des lieux et tenter de définir une tendance. Ils n'en pensent pas moins que les dispositifs type M2M/objets connectés appelés à se multiplier (5 milliards selon Verizon en 2020) et être toujours plus omniprésents attireront l'intérêt des cybercriminels qui pourrait les exploiter pour pénétrer les systèmes où les intégrer au sein d'un botnet pour lancer des attaques DDoS. Face à ce risque, Verizon se contente de dresser ses recommandations aux organisations pour protéger leurs données depuis des dispositifs dont l'OS est parfois figé (pas de mise à jour possible)?: ne conserver que les données indispensables; installer des systèmes d'autorisation du transfert de la donnée; ou encore les chiffrer et les anonymiser. Autant de nouveaux paramètres que les entreprises devront intégrer dans leur politique de sécurité à l'avenir.

Lire également

Les données de santé, une manne pour les hackers

Sécurité des Scada : pourquoi la côte d'alerte est atteinte

Ralentissement en vue pour le marché mondial de la sécurité

Crédit Photo : Crystal Eye Studio-Shutterstock

Sur le même thème

Voir tous les articles Cybersécurité