Hexis Cyber Solutions, une sécurité globale coordonnée et automatisée

Face aux multiples attaques des hackers, les solutions ponctuelles ne suffisent plus. Coordination globale et automatisation s'imposent comme l'expliquent Christopher J Carlson, directeur Produits et Denis Gadonnet, directeur général pour l'Europe du Sud chez Hexis Cyber Solutions.

Les logiciels ou services de protection informatique fonctionnent généralement en silos, traitant chacun un aspect particulier : les antivirus sur les terminaux, les mesures de protection du réseau à plusieurs endroits, les coupe-feu encore ailleurs, des VPN pour entre deux points, etc. Et, le plus souvent, la coordination entre toutes ces briques est plus ou moins manuelle, voire inexistante.

Spécialiste de la sécurité informatique, Keyw a acquis une expertise de haut niveau en travaillant pendant des années pour le renseignement militaire des États-Unis. En 2011, la société décide de développer des technologies pour proposer ce savoir-faire aux entreprises afin de «les aider à détecter et éradiquer le plus automatiquement possible les menaces en amont, en complément de l'arsenal de solutions de sécurité déjà en place.»

En 2012, Keyw acquiert plusieurs sociétés dont Sensage, spécialiste du Big Data appliqué à la sécurité. En juillet 2013, la société crée sa filiale Hexis Cyber Solutions qui lance les produits HawkEye G, «plateforme de défense active contre les menaces», et HawkEye AP, plateforme analytique Big Data de sécurité (issue du rachat de Sensage).

Une sécurité coordonnée au niveau global

« Il existe un grand nombre de menaces sur les serveurs, et ces derniers se multiplient. En outre, les terminaux à mettre à jour régulièrement représentent autant de moyens de diffuser massivement des attaques. Des attaques qui visent généralement à prendre le contrôle du terminal, puis des serveurs, et enfin du système d'information de l'entreprise,» avance Christopher J Carlson, directeur Produits chez Hexis Cyber Solutions. «C'est pourquoi notre stratégie consiste à doter l'entreprise d'une défense active, à travers une plateforme coordonnant la sécurité à un niveau global, avec des actions curatives, mais surtout préventives.»

Crime organisé, simples hackers, gouvernements malveillants. tous rivalisent d'imagination pour diffuser des codes malicieux afin d'atteindre leurs objectifs. «Malheureusement, trop d'entreprises négligent un aspect essentiel des mesures de sécurité : la sensibilité régulière de leurs employés, sont un grand nombre s'empressent encore de cliquer sur des pièces jointes ou des vidéos sans réfléchir,» rapporte Christopher J Carlson.

Plaidoyer pour une défense informatique active

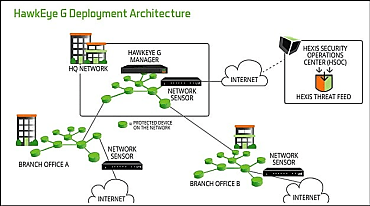

Pourtant, de plus en plus d'entreprises investissent dans les solutions de prévention. «Certes, et elles ne savent pas pour autant ce qui se passe! Généralement, les outils affichent souvent 100% de sécurisation et aucun incident détecté. Puis, on finit par découvrir des intrusions dans le système. Et les études montrent qu'il faut en moyenne 200 jours pour déceler ce type d'intrusion. Imaginez les ravages potentiels.» rétorque Christopher J Carlson. «Notre plateforme HawkEye G inspecte en continu le trafic des postes de travail, des serveurs, et du réseau afin de procurer une visibilité complète. Elle peut ainsi coordonner les actions des divers logiciels de sécurité. Et surtout, l'entreprise peut définir des politiques de sécurité afin de déclencher automatiquement des actions (Policy Based automation) et passer enfin en mode "Active Defense".»

L'objectif consiste ici à stopper les intrus avant qu'ils ne deviennent actifs dans le système d'information. Le Big data incarne l'une des technologies utilisées par Hexis Cyber pour y parvenir. Issue du rachat de Sensage, la plateforme HawkEye AP (Analytics Platform) analyse les événements système au fil de l'eau, via des traitements parallélisés en mode cluster.

« Par exemple, HawkEye AP est utilisée par de nombreux opérateurs européens pour analyser les tickets de communications téléphoniques [NDLR : temps d'établissement d'appel, durée de communication, volume de données transférées. appelés aussi CDR pour Charging Data Record]. Mais la plateforme sert aussi à analyser des milliards de fichiers de logs à travers le monde, ou encore à vérifier le respect des obligations réglementaires pour une entreprise. Et la base de donnée utilisée est uniquement accessible en lecture, empêchant les possibilités d'attaques,» ajoute Christopher J Carlson.

Solutions clés-en-main ou non, en mode indirect

Les solutions Hawkeye combinent logiciels et matériels, fournis par l'éditeur. «Hexis n'a pas vocation à devenir constructeur, et il s'agit de matériel totalement standard. Cependant, l'appliance permet de proposer une solution prête à être connectée et à fonctionner immédiatement. Par ailleurs, nos solutions sont conçues pour fonctionner sous forme d'appliances virtuelles, sans dépendance vis-à-vis du matériel,» précise Christopher J Carlson.

L'éditeur a opté pour un modèle de vente indirecte, à l'exception des très grandes entreprises. «Dans tous les cas, nous maintenons un contact direct avec le client, même si les ventes sont toujours réalisées et suivies par un partenaire,» affirme Denis Gadonnet, directeur général Europe du Sud chez Hexis Cyber Solutions. «Nous proposons à nos partenaires (dont le recrutement se poursuit) de la formation, du support, de l'accompagnement client, et des programmes marketing adaptés. Nous constations que les clients demandent de plus en plus de service. En effet, au-delà de la plateforme, le plus important tient dans l'automatisation efficace des politiques de sécurité.»

Des services en sécurité de plus en plus sollicités

Cette évolution vers les services d'expert semble logique. En effet, les produits de sécurité périphériques ne sont jamais efficaces à 100%, anéantissant à jamais le rêve du "château fort totalement étanche".

«Prenons l'exemple du géant américain de la grande distribution Target, victime du vol de 40 millions de numéros de cartes bancaires de ses clients, malgré le déploiement de coupe-feux de nouvelle génération et autres sandbox. Les outils avaient bien détecté des anomalies, mais l'interprétation n'a pas été la bonne. C'est pourquoi il est capital d'accompagner les entreprises pour les aider à interpréter les détections afin de révéler les attaques potentielles. Alors, il devient possible d'automatiser les détections et les actions immédiates à mettre en place,» analyse Denis Gadonnet. «Des mesures indispensables pour affronter les multiples types d'attaques. Comme les logiciels de type Cryptolocker, qui combinent la clé publique de l'entreprise et leur propre clé privée pour chiffrer les fichiers ou disques durs de la société et exiger une rançon (payable en ligne) pour le déchiffrement.»

Cette technique de ransomware devient effectivement très courante, et le procédé complet illustre la mise en oeuvre par les hackers et quelques failles exploitées, comme le détaille Denis Gadonnet: «Le plus souvent, une attaque de type phishing, suite à un clic sur un fichier contenant un code malveillant installe le code sur une machine puis sur un ou plusieurs serveurs, au-delà des protections périmétriques. Le code se met alors en quête de la clé publique et des fichiers à chiffrer pour créer le cryptowall (ou ransomware). Certes, les logiciels peuvent par la suite déterminer quels terminaux ou serveurs sont morts et qui les a tués. Mais il est alors trop tard. Chez Hexis, nous tentons d'intervenir avant que tout cela ne se produise.»

Hexis Cyber Solutions propose à ses clients des mini projets pilotes (ou Proof of concepts - qu'elle préfère appeler Proof of Value) au cours desquels elle établit un scoring sur le système d'information de l'entreprise indiquant à quel point elle est infiltrée : attaques "zero day" installées mais dormantes, attaques déjà actives et persistantes, etc.

«Il s'agit non seulement d'éradiquer ces attaques, mais aussi de définir des politiques de sécurité automatisées, évolutives et autoapprenantes. Ainsi que les actions à mener, soit en mode automatisé, soit en mode guidé par la machine (dans lequel l'administrateur choisit les actions de manière interactive),» conclut Denis Gadonnet.

Automatisation, traitements parallèles en clusters, intelligence artificielle et forte automatisation avec machine-learning et statistiques, Big data. La nouvelle ère des outils de sécurité est en marche! Mais restez sur vos gardes, les hackers évoluent eux aussi. Et n'oubliez jamais que la sensibilisation des utilisateurs est l'une des mesures de prévention les plus efficaces.

A lire aussi :

Des divergences sur la sécurité entre les experts et les utilisateurs

La sécurité dans le Cloud reste nébuleuse pour les responsables IT

Crédit Photo : Watcharakun-Shutterstock

Sur le même thème

Voir tous les articles Data & IA