Postes de travail : la plupart des vulnérabilités sont très critiques

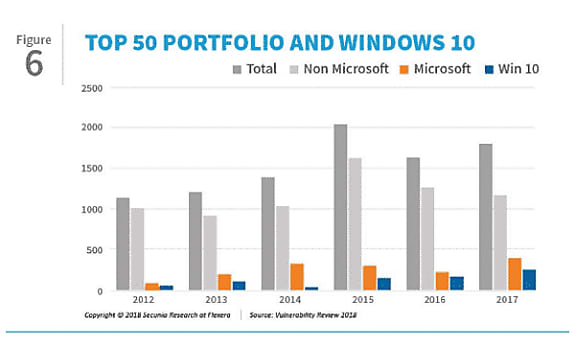

Le nombre de vulnérabilités touchant les applications les plus courantes de postes de travail sous Windows a bondi de 27% en cinq ans, selon Flexera.

Flexera publie une étude relative aux vulnérabilités des 50 principales applications de postes de travail sous Windows. Au total, 1922 vulnérabilités ont été repérées dans 22 produits de 8 éditeurs différents. C'est le résultat d'une enquête plus large. Elle a été menée par l'équipe Secunia Research du spécialiste de la gestion d'actifs logiciels (SAM).

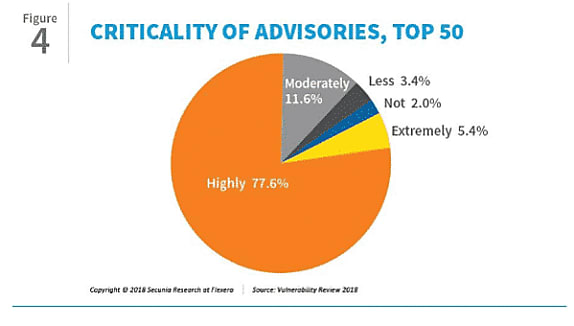

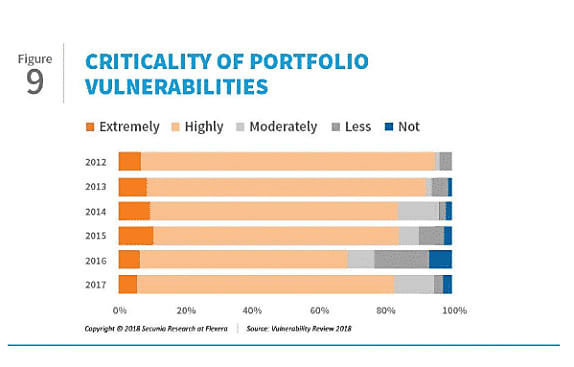

Si le nombre de failles dans le Top 50 a baissé de 3% en 2017 par rapport à 2016, il a bondi de 27% en cinq ans, observe l'éditeur. Par ailleurs, en 2017, 83% des bulletins de sécurité concernant ces applications ont été classés « très critiques » ou « extrêmement critiques ». Contre 17% pour l'ensemble des logiciels évalués (source : Vulnerability Review 2018).

De surcroît, 94% des failles repérées dans le top 50 pourraient être exploitées à distance, via internet (Remote Network), sans action de la part de l'utilisateur.

Gestion de correctifs

Flexera souligne, par ailleurs, que 65% des failles repérées concernent des solutions d'autres éditeurs (Adobe, Google, Mozilla, Oracle, Apple.) que Microsoft. Les mises à jour automatiques proposées par l'éditeur de Redmond ne suffisent donc pas.

Pour réduire le risque de piratage, la gestion de correctifs devrait s'appliquer à toutes les applications des postes de travail. Et le « shadow SaaS » être contrôlé, selon Flexera.

« Les entreprises doivent faire le tri », a déclaré Kasper Lindgaard, directeur recherche et sécurité chez Flexera, cité dans un communiqué. « Toutes les mises à jour logicielles ne sont pas liées à la sécurité. Et toutes les mises à jour de sécurité ne sont pas aussi critiques ».

Lire aussi : { Tribune Expert } - Le rôle des RSSI dans la gestion des IAM et de la sécurité des identités machine

Trois étapes suffisent, selon lui, pour améliorer la gestion de correctifs de sécurité :

1. fournir aux administrateurs des postes de travail des indicateurs clés de performance (KPI) pour maintenir à un niveau de priorité élevé l'installation des patches de sécurité ;

2. créer un inventaire des applications qui équipent les postes de travail. L'installation de correctifs sera ainsi facilitée ;

3. se doter d'un calendrier de hiérarchisation des vulnérabilités et de mise à disposition des patches. Pour assurer la supervision constante et le déploiement rapide des correctifs.

(crédit photo de une : morrisonbrett via VisualHunt.com / CC BY)

Sur le même thème

Voir tous les articles Open source