Windows 10 : attention aux arnaques des mises à jour

Une campagne de pishing invite les utilisateurs à effectuer la mise à jour vers Windows 10. Les victimes se retrouvent avec un ransomware.

Windows 10, le nouveau système d'exploitation de Microsoft, est disponible depuis le 29 juillet dernier. La mise à jour est proposée gratuitement aux utilisateurs de Windows 7 (SP1) et 8.1, et cela pendant un an (au-delà, elle sera payante). Une modalité de distribution aussi généreuse qu'inédite de son éditeur qui pousse les cybercriminels à profiter de l'occasion pour se fondre dans la masse afin de tromper les utilisateurs et tirer de nouveaux gains.

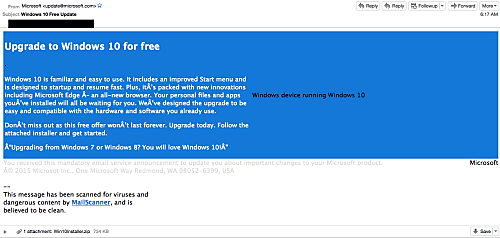

Cisco rapporte, via son bras armé Talos Security Intelligence and Research Group, qu'une campagne de phishing a démarré quelque temps après la disponibilité commerciale de Windows 10. L'email, soit disant expédié par Microsoft, déroule un petit argumentaire commercial sur un fond bleu qui se rapproche du fameux code couleur accompagnant le nouvel OS. Le texte en anglais rappelle en quelques mots les innovations de Windows 10, dont le fameux retour du menu Démarrer et la présence du nouveau navigateur Edge tout en insistant sur la simplicité d'installation de la mise à jour et sa compatibilité avec la configuration matérielle et les applications installées. Les auteurs invitent ainsi à ouvrir la pièce jointe, un fichier Zip baptisé Win10Installer (voir image ci-dessous).

Un ransomware à la place de Windows 10

Ce qu'il faut évidemment se garder de faire au risque d'installer CTB-Locker, un ransomware qui chiffre les fichiers de l'ordinateur et dont la clé de déchiffrement ne sera fournie qu'après paiement d'une rançon (si tant est que les rançonneurs tiennent parole). Petite originalité de cette variante de ransomware, CTB-Locker (Curve-to-Bitcoin) laisse, dans le cas présent, 96 heures à l'utilisateur pour payer, soit bien moins de temps que la plupart des autres malwares de son espèce. Si la victime refuse de payer, ses fichiers resteront définitivement cryptés et, donc, inexploitables (sauf à les avoir préalablement sauvegardés sur une machine différente ou dans le Cloud).

CTB-Locker se distingue également sur d'autres points. Ainsi, il ne s'appuie pas sur une clé RSA de chiffrement asymétrique comme c'est généralement le cas mais utilise un « cryptage à courbe elliptique qui offre toujours le même cryptage de clé publique/privée, mais avec un type d'algorithme différent, avec des entêtes inférieurs et un même niveau de sécurité en utilisant un espace de clé plus petit », détaille Cisco. Par ailleurs, sur la partie Command and Control (prise de contrôle à distance), CTB-Locker s'appuie sur des adresses IP codées en dur et des ports non standards pour établir la communication avec les équipements des rançonneurs et non sur des sites WordPress compromis comme intermédiaires pour contrôler l'hôte attaqué comme c'est le cas pour les récentes versions de ransomware.

Un email peaufiné bien qu'imparfait

Si, à l'image de Windows 10, le CTB-Locker s'accompagne d'innovations, l'email qui le propage n'est pas exempt de défauts. D'abord, il est expédié par update@microsoft.com, une adresse qui n'existe évidemment pas (il suffit d'y envoyer un email pour s'en convaincre). Ensuite, certains caractères ne s'affichent pas proprement. « Cela pourrait être dû à l'audience ciblée, un groupe démographique utilisant un jeu de caractères non standard, ou le jeu de caractères alternatifs utilisé pour générer l'e-mail », suggère Cisco. D'autre part, les cybercriminels tentent de rendre l'email authentique en l'accompagnant d'un message d'avertissement qui pourrait effectivement accompagner un email de Microsoft (les défauts d'affichage de caractère en moins). Enfin, l'email se termine sur la notification de plus en plus courante selon laquelle son contenu a été vérifié par le service d'antivirus MailScanner confirmant ainsi son innocuité et visant ainsi à rassurer définitivement le destinataire.

Mais d'une manière générale, il n'est pas dans les habitudes de Microsoft d'envoyer par courriel les annonces de ses mises à jour à des utilisateurs dont l'éditeur ne dispose pas nécessairement des adresses e-mail. Encore une fois, les attaquants s'appuient sur un événement populaire pour tenter d'élargir le nombre de leurs victimes. Cette fois, en se faisant passer pour la mise à jour de Windows 10. Une tentative d'arnaque d'autant plus facilité que les utilisateurs doivent potentiellement attendre que la notification de mise à jour du nouvel OS s'affiche sur leur écran pour l'effectuer. Malgré la relative grossièreté de la campagne d'attaque, cette attente pourrait pousser les plus impatients à tomber dans le panneau.

Lire également

Dossier : Windows 10, un OS aux multiples facettes

Comment éviter la collecte de données automatique dans Windows 10 ?

L'ISO de Windows 10 accessible en ligne !

Sur le même thème

Voir tous les articles Open source