Sécurité du cloud : l'ENISA questionne la responsabilité partagée

L'agence européenne suggère, chiffres à l'appui, le décalage d'interprétation de la notion de responsabilité partagée entre fournisseurs et clients.

L'écart de perception de la menace entre les offreurs et leurs clients peut-il refléter des doutes à propos du modèle de responsabilité partagée ? En matière de sécurité du cloud, l'ENISA propose une telle interprétation. À l'appui, une étude qu'elle a réalisée sur ce segment de marché.

Ils sont une soixantaine à y avoir répondu. Dont 15 fournisseurs et 21 utilisateurs finaux (le reste étant, à parts égales, des organismes de régulation et de R&D). Par « fournisseurs », il faut entendre autant les propriétaires et les exploitants de clouds que les intermédiaires (intégration, conseil, développement, hébergement...).

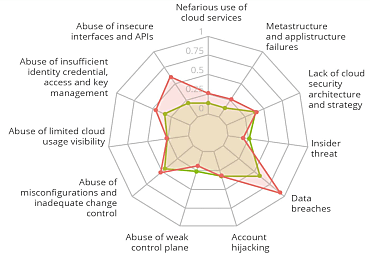

Côté demande, l'écart entre la menace perçue (en rouge) et la menace effectivement gérée (en vert) est important sur deux éléments en particulier. D'une part, les fuites de données. De l'autre, l'insécurité des API.

Côté offre, il y a aussi de l'écart sur le volet API... mais dans le sens inverse : les acteurs interrogés estiment couvrir la menace. On ne pas en dire autant concernant les mauvaises configurations. Et là aussi les fuites de données, quoique dans une moindre mesure.

L'ENISA en conclut que les fournisseurs ont tendance à minimiser la probabilité de vulnérabilités au niveau API, tandis que les utilisateurs raisonnent de la même manière quant à leur configurations.

L'agence européenne estime que côté offre, les scores en termes de gestion des incidents sont d'autant plus bas que les CSP rechignent à partager leurs logs et à donner plus largement accès à leurs plates-formes.

Responsabilité partagée : vers un ajustement des SLA ?

Dans la même veine, l'ENISA projette une évolution des SLA, avec l'intégration du critère de notification des vulnérabilités. Un moyen d'intensifier le niveau d'information des clients, autant par l'intermédiaire des services cloud que des applications qui reposent dessus. En toile de fond, des législations émergentes qui devraient imposer une telle évolution pour certaines catégories de produits et services.

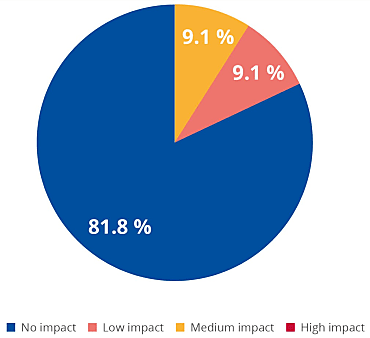

Pour ce qui est des solutions mises en place, elles s'avèrent plutôt efficaces, sur la foi des déclarations des sondés. Côté demande, 73 % des incidents signalés sur les 12 derniers mois ont eu un faible impact. Côté offre, environ 82 % n'ont pas eu de conséquences.

De manière générale, les offres groupées compliquent la lecture du marché et de ses tendances, souligne l'ENISA. Et de mentionner, entre autres, le SASE. Qui, selon elle, s'apparente davantage à « un framework associant WAN et sécurité réseau » qu'à une « solution de sécurité concrète ». Et de glisser un rappel : dans le dernier Hype Cycle que Gartner a consacré à la sécurité du cloud, cette technologie en était au « sommet des attentes surdimensionnées ».

À consulter pour davantage de contexte :

Comment la menace cyber change de forme : le point de vue de l'ENISA

Un malware sur Lambda : quel modèle de sécurité chez AWS ?

DevSecOps : 4 enseignements du rapport GitLab

Gestion des API : où en sont les principaux fournisseurs ?

S(A)SE : les marqueurs de ce marché en stabilisation

Cloud : des données de plus en plus hors de contrôle ?

Illustration principale © ZinetroN - Adobe Stock

Sur le même thème

Voir tous les articles Cybersécurité