Comment l'EDR déploie ses ailes sur les SI

En quelques années, l'EDR s'est imposé comme le complément indispensable de l'antivirus traditionnel sur les endpoints. L'approche chez désormais à étendre sa visibilité au-delà des postes clients et embrasser le reste du système d'information au point de bousculer l'approche classique des SOC.

Sommaire

En juillet 2022, Allied Market Research publiait une étude estimant à 1,9 milliard $ le marché des EDR, ces logiciels de protection des postes clients assurant la détection et un premier niveau de réponse à incident.

Compléments à l'antivirus dopé à l'Intelligence artificielle, ces logiciels sont massivement adoptés par les entreprises confrontées au recours massif au télétravail depuis 2019 et à son corolaire, l'explosion des attaques par ransomware.

Cette situation unique a constitué une véritable rampe de lancement pour ces logiciels de protection de nouvelle génération.

Lire aussi : EDR : pourquoi l'externalisation gagne du terrain

Les analystes s'attendent à une expansion météorique de +25,3% par an et la barre des 18 milliards $ devrait être dépassée en 2031 ! Le dernier Magic Quadrant du Gartner consacré à la protection endpoint, publié en janvier 2022, place Microsoft et CrowdStrike en tant que leaders de ce marché, devant TrendMicro, SentinelOne, McAfee et Sophos.

Il est à noter en France l'émergence d'une solide offre souveraine avec deux éditeurs, Thetris et HarfangLab.

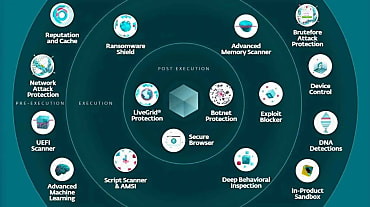

La sécurisation d'un endpoint met en oeuvre un nombre impressionnant de moteurs de détection. L'EDR vient en complément et ne permet pas de s'en passer totalement.

Cet essor soudain de l'EDR marque une rupture avec l'évolution des solutions EPP (Endpoint Protection Platform) classiques avec des éditeurs qui ajoutaient à leur solution de nouveaux moteurs de détection à chaque nouveau type d'attaque découvert. Les éditeurs d'antivirus « classiques » ont pris le pli et se sont positionnés plus ou moins rapidement sur ce nouveau marché qui évolue encore rapidement.

Chief Technology Officer chez Eset, Juraj Malcho a résumé cette évolution lors du dernier événement annuel organisé par l'éditeur slovaque : « Tous nos endpoints disposent de multiples moyens de détection : sécurité réseaux, blocage des « exploits », scan de la mémoire, etc. Chaque fois que nous ajoutons un nouveau moteur de détection, les médias etles analystes nous challengent et nous demandent pourquoi encore un nouveau moteur. Ainsi, en 2007, on nous affirmait qu'il n'y avait pas de malwares sur Android. Nous savions qu'il y en aurait un jour... et nous protégeons aujourd'hui le Google Play Store. De même en 2016/2017, on pensait encore qu'il n'y avait pas d'attaque sur UEFI. Aujourd'hui certains services secrets en ont probablement mais personne ne le sait et nous en avons découvert. Il faut se préparer à cela. »

Dans cet esprit, l'éditeur s'est placé en early adopter de la technologie de Threat Detection Intel :

« Il s'agit d'une nouvelle couche de sécurité qui peut aider si les autres couches échouent à détecter une attaque. Tout cela participe à un écosystème de sécurité » conclut le CTO.

1 À peine les EDR sont-ils déployés que voici la vague XDR

Lire aussi : La cybercriminalité as-a-Service s'affûte en 2022

Le renforcement des techniques de détection des EPP se poursuit, mais pour Eset comme ses concurrents, l'heure des à l'ouverture et à l'XDR : « La sécurité est aujourd'hui une question d'écosystème . Le XDR est un centre de commande auquel se connectent de multiples capteurs, mais aussi des actionneurs. Cette technologie se veut autonome, c'est-à-dire capable de détecter et d'apporter une réponse automatiquement, sans que l'entreprise n'ai à analyser des données, prendre une décision pour enfin agir, ce qui fait bien évidemment perdre du temps. » argumente Juraj Malcho.

Lors de la RSA Conference de juin 2022, Tom Gillis, Senior Vice President/General Manager - Networking and Advanced Security Business Group de VMware - a bien résumé cette évolution vers l'approche XDR : « Nous avons assisté à une évolution majeure dans la façon dont on conçoit et on déploie les systèmes de sécurité. On place souvent les systèmes de sécurité, notamment de détection, à deux endroits : sur le périmètre du SI et sur les endpoints. On place un EDR sur les endpoints et un firewall Next-Generation au périmètre du SI en dépit du fait que ces systèmes soient aujourd'hui déployés sur une large échelle, on a vu s'accroitre la fréquence et l'impact des attaques. Il faut penser la sécurité différemment. Il faut des systèmes qui ne fonctionnent plus uniquement sur les endpoints, plus seulement sur le périmètre, mais qui puissent prendre en compte tout ce qui peut survenir entre les deux. Il faut comprendre comment l'utilisateur interagit avec son application, comment l'application interagit avec l'infrastructure. »

Lire aussi : Endpoint, Identité et Cloud : les principales cyberattaques des trois premiers trimestres 2022

Le responsable ajoute que dans le modèle Zero Trust, l'entreprise doit pouvoir assumer le fait que l'attaquant est déjà présent dans son système d'information et qu'il faut bloquer toutes ses tentatives de mouvement latéral et le déloger dès qu'il est repéré. « La sécurité latérale est le nouveau champ de bataille » a ainsi résumé Tom Gillis.

2 La notion d'écosystèmes XDR s'impose à tous

Le Senior VP a profité de sa keynote pour annoncer le ralliement de VMWare à la XDR Alliance, une alliance visant à faciliter l'interconnexion des briques de sécurité au sein d'une approche XDR. Cette alliance compte notamment Google Cloud, NetSkope, SentinelOne et CyberArk en son sein.

Blandine Delaporte, Sales Engineer Director - South EMEA chez SentinelOne explique la démarche : « Plusieurs approches sont possibles vis-à-vis de l'XDR et chaque éditeur défend sa propre vision. L'idée est d'apporter une détection automatisée sur l'ensemble d'un parc de solutions de sécurité et plus uniquement sur l'EDR. Certains éditeurs ont des portefeuilles produits déjà très complets, avec de la sécurité réseau, de la sécurité email, du CASB, de l'EDR. Ils assemblent toutes ces solutions et affirment faire de l'XDR. Notre approche n'est pas de vouloir couvrir tous les besoins : nous restons concentrés sur l'EDR que ce soit sur les endpoints, les mobiles, les serveurs, le Cloud mais nous voulons développer les capacités de notre solution à communiquer en Open API et s'intégrer à toutes les solutions du marché. Les produits doivent communiquer et s'enrichir mutuellement. »

Au sein de cette alliance, Google joue un rôle de pivot pour plusieurs acteurs via son SIEM Google Chronicle, une plateforme de centralisation des logs que l'américain a récemment enrichie d'un moteur d'automatisation de type SOAR avec l'acquisition de Siemplify.

Une telle alliance existe aussi pour les offres souveraines articulées autour de l'EDR d'HarfangLab. L'Open XDR Platform compte la détection de malware de Glimps, la solution d'orchestration de Sekoia.io, la sécurité mobile de Pradeo, la sécurité email de Vade et enfin la sonde réseau de Gatewatcher.

Son rival Tehtris a attiré dans l'écosystème TEHTRIS Open XDR une douzaine d'éditeurs dont CybelAngel, eShard, theGreenBow, Proofpoint, Dust Mobile, Cyber-Detect, Olvid et NXLog.

Sur le même thème

Voir tous les articles Cybersécurité