SI industriels : l'ANSSI révise sa méthodologie de classification

À plus de dix ans d'intervalle, l'ANSSI revoit son guide de classification de sécurité des systèmes industriels, retours d'expérience à l'appui.

Pour déterminer les besoins cyber de vos SI industriels, prière de donner moins de poids au critère "vraisemblance des attaques".

L'ANSSI n'exprime pas les choses ainsi, mais elle a actualisé en ce sens sa méthodologie de classification de ces systèmes.

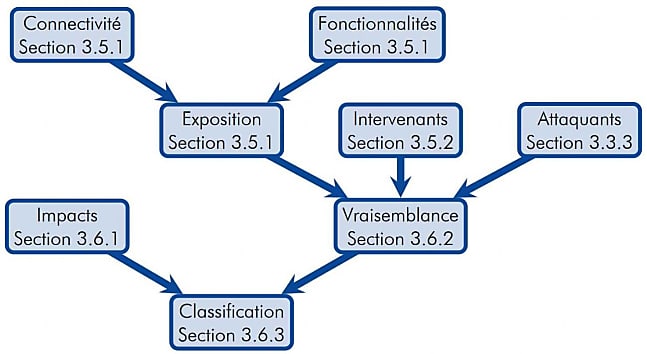

La version initiale avait plus de dix ans. Elle suivait, dans les grandes lignes, le schéma suivant :

- Les fonctionnalités et la connectivité d'un système déterminent son exposition.

- Cette exposition, associée au niveau de l'attaquant et aux accès du personnel intervenant, détermine la vraisemblance d'une attaque.

- Cette vraisemblance, combinée à la gravité des impacts, aboutit à la classification.

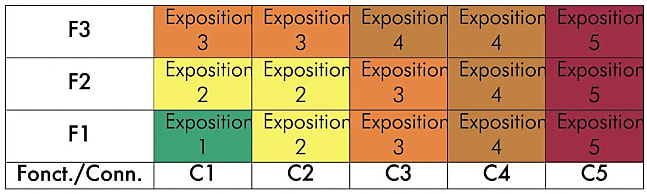

Trois niveaux de fonctionnalité étaient définis :

- Systèmes minimaux

De type contrôle-commande (capteurs/actionneurs, E/S déportées, automates, pupitres, systèmes embarqués, analyseurs), à l'exclusion des consoles de programmation. - Systèmes complexes

De type SCADA (stations de supervision, serveurs d'historique local, bases de données locales). - Systèmes très complexes

Notamment les systèmes avec consoles de programmation ou stations d'ingénierie connectées en permanence, ceux connectés à un système d'exécution de fabrications ou ceux comportant des bases de données d'historiques centralisées.

Cinq niveaux de connectivité étaient définis :

- Système isolé

- Connecté à un SI de gestion (opérations depuis l'extérieur non autorisées)

- Utilisant de la technologie sans fil

- Distribué, où les sites communiquent entre eux par le biais d'une infra privée ; ou bien permettant d'effectuer des opérations depuis l'extérieur du site ou depuis un réseau de gestion

- Distribué avec infrastructure publique (comme celle d'un opérateur télécoms)

Les accès des intervenants suivaient une classification à quatre niveaux :

- Autorisés, habilités et contrôlés

- Autorisés et habilités

- Autorisés

- Non autorisés

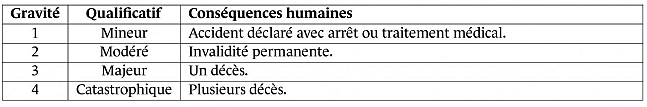

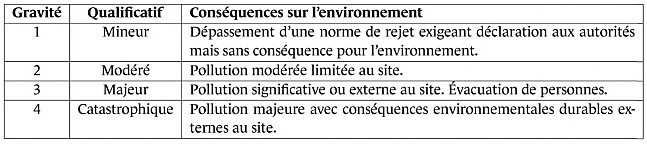

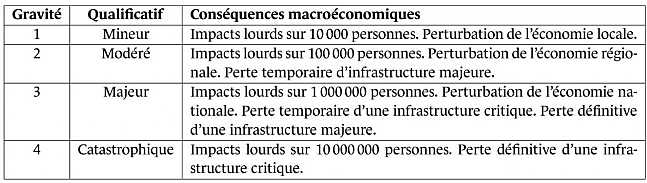

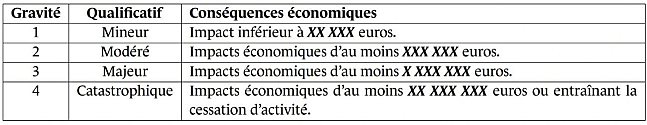

Les impacts étaient jugés sur trois plans : humains, environnementaux et macroéconomiques. Chacun sur une échelle de 1 à 5 ("insignifiant", "mineur", "modéré", "majeur", "catastrophique").

Éviter le "bouclage par la vraisemblance"

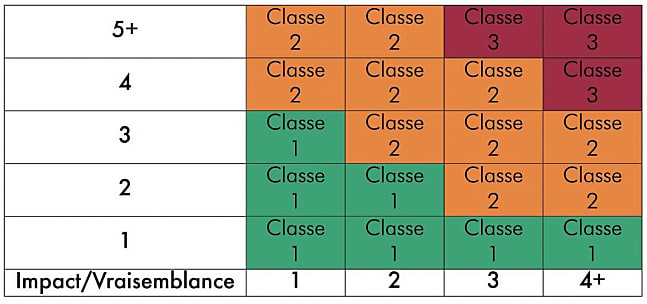

La nouvelle version abandonne le niveau "insignifiant" et ajoute les impacts économiques pour le propriétaire de l'installation industrielle. Surtout, elle accorde nettement moins d'importance au critère de vraisemblance.

L'ANSSI s'explique : avec l'ancienne méthode, les systèmes se retrouvaient trop souvent en catégorie critique... notamment en raison d'un phénomène de "bouclage par la vraisemblance".

À mesure qu'un système industriel intégrait des mesures de sécurité informatique, la vraisemblance d'une attaque diminuait, abaissant par rebond la classification du système. Pour éviter ce rebouclage, il était usuel de maintenir la vraisemblance à un niveau constant, alors que ce niveau évolue en fonction du contexte. Or, il est préférable que la classe d'un SI industriel dont les foncitons n'évoluent pas reste stable, afin que le référentiel de mesures de sécurité à lui appliquer soit clairement déterminé.

En outre, la vraisemblance est "trop fluctuante dans le temps", alors que la classification vise à déterminer des mécanismes sur le long terme, admet l'agence.

Une trame EBIOS RM... avec des spécificités

Dorénavant, l'intégration de la vraisemblance n'est réalisée qu'en bout de chaîne, au travers des scénarios stratégiques définis par la méthode d'analyse de risque EBIOS RM.

La nouvelle méthodologie se nourrit explicitement d'EBIOS RM sur de nombreux aspects. Elle s'en différencie toutefois, entre autres, en allant plus loin sur le recensement des valeurs métiers découpant le périmètre du SI en zones.

La gravité des impacts est évaluée pour chacune de ces zones, après évaluation de leur criticité (critères : disponibilité et intégrité) et identification des événements redoutés. Il en résulte une répartition en quatre classes de sécurité : impact faible, modéré, fort ou catastrophique.

La classe de sécurité d'une zone dépend du plus grand impact du pire événement redouté. Il est possible, en complément à l'aspect vraisemblance, de surclasser une zone. Notamment dans le cas d'installation géographiquement réparties (un événement simultané sur un ensemble de sites peut avoir un impact significatif). Ou si des zones de classes distinctes ne peuvent pas être cloisonnées au niveau recommandé.

ei est une échelle de niveau d'impact parmi celles proposées.er est un événement redouté parmi l'ensemble de ceux considérés dans l'étude de risques.

Lire aussi : Que faut-il attendre du premier CSF « logiciels et solutions numériques de confiance » ?

Illustration principale © fotogestoeber - Shutterstock

Sur le même thème

Voir tous les articles Cybersécurité