Cybermenace : un panorama ANSSI à volume réduit mais à périmètre étendu

Le panorama 2022 de l'ANSSI dénombre moins d'intrusions avérées qu'en 2021. Mais des environnements virtuels aux équipements périphériques, il pointe des usages contribuant à accroître la surface d'attaque.

Connaissez-vous VirtualPita et VirtualPie ? On a donné ces noms à des backdoors qui se cachaient dans des packs d'installation vSphere malveillants.

L'ANSSI les mentionne dans son dernier panorama de la cybermenace. Ce pour illustrer une tendance « devenue plus courante en 2022 » : le ciblage des solutions de virtualisation.

L'agence évoque un cas qu'elle a eu à traiter. En l'occurrence, celui d'un environnement vSphere que des attaquants étatiques ont compromis « à plusieurs occasion distinctes », soit par le biais d'une console vCenter, soit en ciblant directement un ESXi.

Les solutions de virtualisation étant fréquemment incluses dans l'Active Directory, les opérateurs de ransomwares les ciblent lors du chiffrement, ajoute l'ANSSI. Non sans préciser avoir publié un outil DFIR4vSphere destiné à la collecte de logs et d'artefacts.

Signalements de ransomwares : les collectivités locales plus représentées

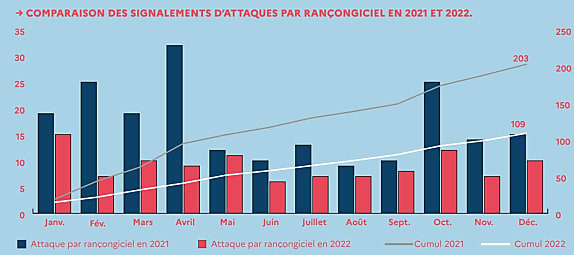

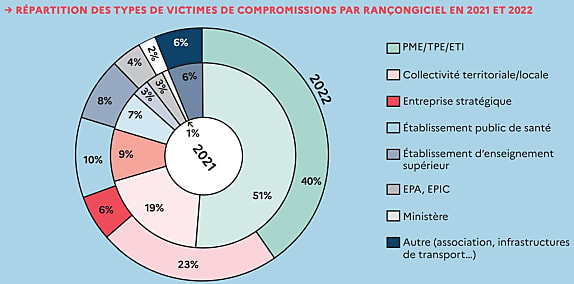

Concernant les ransomwares, un constat : l'activité a chuté entre 2021 et 2022. En tout cas sur la foi des signalements effectués auprès de l'ANSSI.

Quelques indicateurs sont néanmoins en augmentation, comme la proportion des incidents traités ou rapportés concernant les collectivités locales.

Ciblage des équipements périphériques : TrickBot pour l'exemple

Autre tendance : le ciblage des équipements périphériques. On parle notamment de routeurs et de pare-feu. Connectés en permanence et généralement peu supervisés par les outils grand public et professionnels, ils offrent potentiellement des accès discrets et persistants. Et des possibilités d'anonymisation des communications malveillantes.

Parmi les exemples que l'ANSSI fournit sur ce point, il y a le trojan TrickBot. Ses opérateurs ont compromis des routeurs MikroTik et les ont intégrés à leur infrastructure de commande et de contrôle.

Des outils qui convergent

L'ANSSI aborde aussi un phénomène qui s'est confirmé en 2022 : la convergence de l'outillage des attaquants. Entre autres preuves, elle en réfère à la porte dérobée DarkCrystal. Sa structure modulaire permet de l'adapter aux objectifs en ajoutant des capacités d'enregistrement de frappe, de capture d'écran, de collecte d'identifiants dans les navigateurs, etc.

Autre référence : l'opération de déstabilisation qui a ciblé l'administration albanaise en juillet dernier. Elle a mêlé des programmes qu'on avait associés à la fois à des activités cybercriminelles et à des activités d'espionnage.

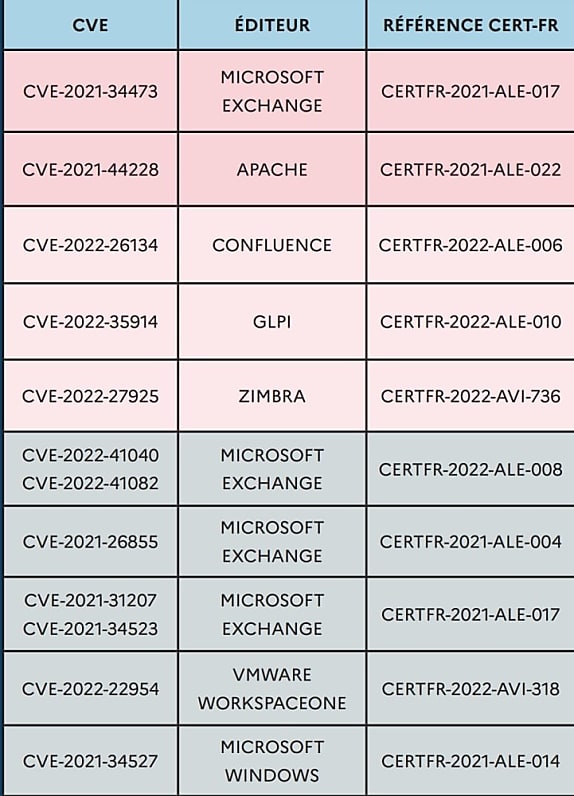

Vulnérabilités : ProxyShell et Log4Shell au top

Pour ce qui est des vulnérabilités logicielles les plus exploitées, ProxyShell et Log4Shell dominent le palmarès*. L'une et l'autre faille avaient été dévoilées en 2021 (respectivement en juillet et en décembre). La première touche Microsoft Exchange ; la deuxième, la bibliothèque Java Log4j.

* Palmarès fondé sur les événements pour lesquels l'ANSSI ou un prestataire d'investigation « a pu confirmer avec un haut degré de certitude l'exploitation d'une vulnérabilité en 2022 ».

Illustration principale générée par IA

Sur le même thème

Voir tous les articles Cybersécurité