Des failles zero day sur Mac OS X et iOS ignorées par Apple

Des universitaires ont trouvé plusieurs vulnérabilités critiques touchant Mac OS X et iOS permettant le vol de données sensibles. Apple reste muet sur les correctifs.

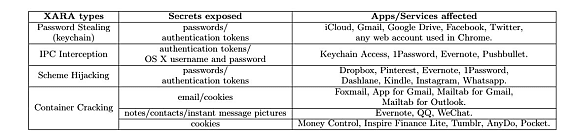

Ils avaient laissé 6 mois de réflexion à Apple avant de publier leurs travaux. Devant le silence de la firme de Cupertino, plusieurs universitaires (des universités de l'Indiana, Pékin et l'Institut de technologie de Georgie) ont dévoilé de multiples failles de type zero day dans Mac OS X (jusqu'à la version 10.10.3) et iOS. A travers ces vulnérabilités, ils ont pu casser le gestionnaire de mots de passe Keychain et les technologies de sandboxing des apps, mais aussi de contourner les règles de sécurité de l'App Store. Les chercheurs ont effet réussi à télécharger un malware dans l'App Store sans déclencher d'alertes et accéder à Keychain pour subtiliser des mots de passe d'iCloud, de l'app « Mail » ou stockés au sein de Google Chrome et Evernote (cf schéma ci-dessous)

Les chercheurs ont expliqué à nos confrères de The Register que les failles trouvées sont encore présentes sur les deux systèmes d'exploitation. Ils estiment que des attaquants se serviront probablement de ces recherches pour élaborer des exploits. La méthode utilisée se nomme « XARA » pour unauthorized cross-app resource access attack (attaque par l'accès aux ressources non autorisées inter-applications). Elle permet d'accéder à différents éléments comme Keychain, WebSocket et NSConnection sur Mac OS X, ainsi que les schémas d'URL.

Une majorité des applications vulnérables à Xara

Pour les universitaires, ces problèmes sont le résultat d'un manque d'authentification des discussions d'apps à apps ou d'apps avec l'OS. Pour découvrir ces faiblesses, ils ont mis au point un scanner capable d'analyser les binaires des applications pour Mac OS X et iOS pour trouver les protections manquantes. L'étude a porté sur 1612 applications pour Mac et 200 pour iOS avec comme résultat 88,6% des applications vulnérables à la menace Xara.

Les chercheurs considèrent que les vulnérabilités sont difficiles à corriger. Du côté d'Apple, des responsables de la sécurité ont répondu aux emails de The Register en indiquant comprendre la gravité des attaques. Ils ajoutent avoir réclamé un délai supplémentaire de 6 mois et en février dernier ils ont sollicité l'accès anticipé aux travaux avant leur publication. Maintenant, il est probable que la firme américaine réagisse un peu plus vite en travaillant et en délivrant rapidement un patch.

A lire aussi :

Google déniche 3 failles Zero Day dans Mac OS X

Apple corrige automatiquement des failles dans NTP pour Mac OS X

Sur le même thème

Voir tous les articles Cybersécurité