Des serveurs IA cyberattaqués : le vecteur s'appelle Ray

Un éditeur attire l’attention sur des attaques exploitant l’absence d’autorisation dans une API du framework Ray. Le statut de vulnérabilité fait débat.

L’absence d’autorisation sur une API est-elle une faille ou une fonctionnalité ? Dans le contexte du framework Ray, la question est sujette à débat.

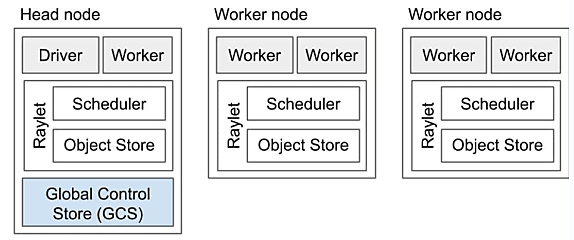

Fin 2023, Anyscale, l’entreprise qui porte le projet, fut mise au courant de l’existence de cinq vulnérabilités. Elle en corrigea quatre, considérant que la dernière n’en était pas une. Tout du moins dans le cadre de l’usage qu’on peut raisonnablement attendre de Ray. En l’occurrence, un fonctionnement dans un « environnement sûr », à renfort d’éléments tels que de la segmentation réseau, des règles de pare-feu, des groupes de sécurité ou des espaces de noms Kubernetes.

L’API concernée est celle qui permet de soumettre des tâches. En l’absence de mécanisme d’autorisation, quiconque dispose d’un accès réseau au dashboard de Ray (HTTP 8265) peut, en théorie, déclencher des exécutions arbitraires. Or, la conception par défaut du dashboard tend à l’exposer par défaut à Internet.

Lire aussi : Mettre en place une approche globale

Une « faille de l’ombre » sur les clusters Ray

Un éditeur israélien vient d’attirer l’attention sur une campagne de cyberattaques exploitant ce vecteur. Parmi les centaines de clusters compromis qu’il affirme avoir détectés, certains pourraient l’être depuis au moins 7 mois.

La plupart des clusters identifiés hébergeaient des mineurs de cryptomonnaies et/ou des shells inversés. Des éléments indiquent aussi l’exfiltration de hashs de mots de passe, de clés SSH, des tokens OpenAI et Hugging Face, etc. L’éventualité d’affecter l’intégrité de modèles, voire de les voler, existe également.

La vulnérabilité a un identifiant (CVE-2023-48022), mais n’apparaît pas dans toutes les bases. Elle est par exemple absente d’OSV (Open Source Vulnerability Database). Là où elle est répertoriée, elle est généralement signalée comme contestée. Assez, d’après l’éditeur à l’origine de l’alerte, pour que certains outils d’analyse statique n’en tiennent pas compte. D’où le nom ShadowRay.

Anyscale a bien prévu d’implémenter, à terme, une autorisation. Mais la mise en place du dispositif est susceptible d’occasionner des breaking changes. Elle n’est donc pas en tête sur la feuille de route.

À consulter en complément :

Des LLM poussés à révéler leur face cachée

Cybersécurité et GenAI : au défi des nouvelles menaces

PoisonGPT : des LLM détournés à la racine

Illustration principale © Siarhei – Adobe Stock

Sur le même thème

Voir tous les articles Cybersécurité