Domain Fronting : comment les services russes masquent leurs attaques

Selon FireEye, les services secrets russes ont détourné la technique dite du Domain Fronting, imaginée pour contourner la censure, afin de rendre leurs attaques plus furtives.

Toujours concentré sur les agissements des services de renseignement russes, l'éditeur américain FireEye dévoile que APT29, aussi connu sous l'appellation de Cozy Bear - un groupe de hackers réputé lié au FSB -, utilise la technique du Domain Fronting afin de masquer ses traces et accéder en toute discrétion aux backdoors de systèmes cibles. Selon les experts américains, cela fait « au moins deux ans » que les hackers affiliés à l'héritier du KGB emploient cette technique, décrite pour la première fois dans un article de l'Université de Berkeley (Californie) en 2015. « APT29 a adopté le Domain Fronting bien avant que ces techniques ne soient largement connues », écrit Matthew Dunwoody, le chercheur de FireEye à l'origine du billet de blog qui détaille les agissements des services secrets russes.

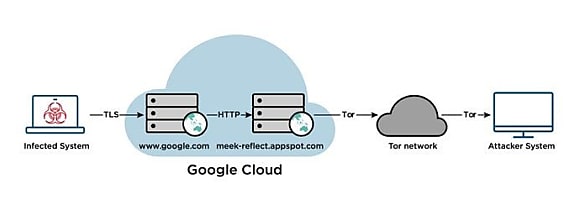

Le Domain Fronting consiste à masquer le réel point de terminaison d'une connexion, la victime pensant avoir affaire à des communications HTTPS dirigées vers un site des plus légitimes. Dans le cas de Cozy Bear, Google. Selon FireEye, les hackers du FSB exploitent un plug-in pour le réseau d'anonymisation Tor, un module appelé Meek et spécialisé dans le Domain Fronting. Une façon pour les espions de masquer leur trafic réseau, « avec une R&D réduite au strict minimum et avec des outils qui sont difficiles à associer à un assaillant ».

Meek s'implante dans les CDN

Le tunnel de communication ainsi créé « fournit aux assaillants un accès distant aux systèmes hôtes en utilisant Terminal Services, NetBIOS ou le service Server Message Block (SMB), tout en ayant l'air d'un trafic vers des sites légitimes», précise Matthew Dunwoody.

Les analyses de trafic peuvent normalement identifier le trafic Tor standard, via des signatures ou l'identification des communications avec l'infrastructure du réseau d'anonymisation. Meek permet de masquer le trafic Tor en détournant la façon dont Google et d'autres CDN (Content Delivery Network) routent le trafic. En mettant en place un serveur de réflexion sur le CDN, le plug-in parvient à masquer la provenance réelle de la connexion (Tor donc) aux destinataires finaux. « Google a suspendu le serveur de réflexion meek-reflect.appspot.com (le serveur par défaut du plug-in, NDLR), mais d'autres serveurs, sur le Cloud Google et d'autres CDN, peuvent remplir la même fonction », note Matthew Dunwoody.

Lire aussi : Cybersécurité : qu'est-ce qu'APT28, que la France attribue officiellement à la Russie ?

Appuyer 5 fois sur Shift

La technique d'APT29 combine donc discrétion (à l'anonymisation de Tor s'ajoute le Domain Fronting, masquant l'origine de la connexion) et accès aux systèmes depuis l'extérieur du réseau local de l'organisation ciblée. Notons que Cozy Bear exploite également Sticky Keys, une fonction de Windows, pour assurer la persistance de ses accès aux systèmes hackés. En remplaçant des binaires de Sticky Keys, les assaillants parviennent à générer l'apparition d'un Shell de commandes à haut niveau de privilèges, simplement en pressant 5 fois sur la touche Shift. « Depuis ce Shell, les assaillants peuvent exécuter des commandes Windows, dont la création ou la modification de comptes sur le système, y compris depuis l'écran d'accueil (avant l'authentification). En créant un tunnel RDP jusqu'au système, ils peuvent se ménager un accès persistant et renforcer leurs privilèges en utilisant cet exploit simple et bien connu », analyse le chercheur de FireEye.

Le Domain Fronting est avant tout vu comme une façon de contourner la censure. C'est d'ailleurs à cette fin que Meek, inclus dans le Tor Browser depuis la version 4.0, a été officiellement développé, comme le montre le graphique ci-dessus. L'application de messagerie Signal (sur Android) l'exploite ainsi pour masquer la destination réelle du trafic de ses utilisateurs dans des pays comme l'Egypte ou les Emirats arabes unis réputés pour traquer leurs opposants sur les systèmes électroniques. Là encore, les communications apparaissent comme du trafic HTTPS standard à destination de Google. Si les pays en question désirent bloquer les messages Signal, c'est l'ensemble du trafic Google qu'il leur faudrait alors stopper.

A lire aussi :

Piratage des élections U.S. : tout a commencé par du spearphishing

Lire aussi : SASE : la convergence cyber et SD-WAN est en marche

Chiffrement : comment la messagerie Signal échappe à la censure

La CIA collectionne les outils de hacking d'autres Etats. pour masquer ses traces

Photo via Visual hunt

Sur le même thème

Voir tous les articles Cybersécurité

![Cybersécurité : qu'est-ce qu'APT28, que la France attribue [...]](https://cdn.edi-static.fr/image/upload/c_lfill,h_201,w_298/e_unsharp_mask:100,q_auto/f_auto/v1/Img/BREVE/2025/4/473545/quest-quapt28-france-attribue-officiellement-russie-L.jpg)