FIN12, ce groupe cybercriminel qui inonde la France de ransomwares

L'ANSSI consacre un rapport à FIN12, groupe cybercriminel auquel elle attribue de nombreuses attaques par ransomware survenues en France.

BlueKeep, PrintNightmare ou Zerologon ? FIN12 a tenté d'exploiter les trois dans le cadre de son attaque contre le CHU de Rouen.

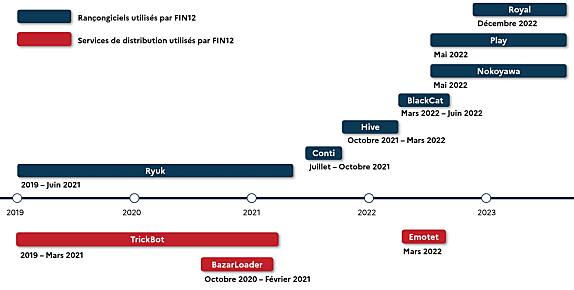

L'ANSSI attribue à ce groupe cybercriminel la responsabilité de l'incident en question, survenu en début d'année. Elle le désigne plus globalement comme à l'origine de nombreuses attaques survenues sur le territoire français, avec des ransomwares en bout de chaîne (nommément, Ryuk, Hive, Nokoyawa et Play).

Actif depuis au moins 2019, FIN12 a un temps recouru à Bazarloader pour l'accès initial. Il a finalement diversifié ses méthodes, privilégiant le recours à des authentifiants valides. C'est ainsi qu'il a pu s'infiltrer sur le SI du CHU de Brest. Le vecteur : un service de bureau à distance exposé et accessible sur Internet. Les authentifiants étaient probablement issus de la compromission du poste utilisateur.

Cet accès distant a permis d'exécuter les backdoors Cobalt Strike et SystemBC. Ont suivi des tentatives de modifier le mot de passe d'un compte local et de créer un utilisateur - sans succès - puis d'exploiter deux vulnérabilités, dont LocalPotato (CVE-2023-21746, dans le protocole NTLM).

Des marqueurs communs... jusqu'au dossier Musique de Windows

Pour tenter de récupérer d'autres données d'authentification, trois outils ont été mis à profit : AccountRestore (bruteforce Active Directory), SharpRoast (ciblant Kerberos) et Mimikatz (extraction d'authentifiants en environnement Windows). Trois autres ont alimenté la phase de découverte : Softperfect Network Scanner pour sonder le réseau et le duo PingCastle-BloodHound pour identifier les mauvaises configurations AD.

L'exploitation de BlueKeep, Zerologon et PrintNightmare devait permettre la latéralisation. Elle a échoué. FIN12 n'est d'ailleurs pas parvenu à exfiltrer de données ni à déployer la charge finale.

L'ANSSI a recensé, sur le périmètre France, une vingtaine d'attaques par ransomware reposant sur des TTP (techniques, tactiques et procédures) similaires. Elles se sont déroulées entre octobre 2020 et mars 2023. Toutes ont impliqué Cobalt Strike et SystemBC, ainsi que le stockage de charges dans le dossier Musique de Windows... et l'usage d'authentifiants valides comme vecteur d'intrusion.

FIN12, alias Pistache Tempest

Au-delà des TTP, il y a aussi des liens d'infrastructure. Dans l'attaque contre le CHU, SystemBC a communiqué, sur le port TCP 4177, avec deux serveurs C2 hébergés par Vultr. La configuration fut similaire dans le cadre de la distribution - identifiée en 2022 - d'un implant par le botnet Epoch 5, lié au MaaS Emotet.

Autre parallèle : l'ANSSI a relié à FIN12 des C2 Cobalt Strike que la CISA avait précédemment associés à ce même groupe dans un incident impliquant le ransomware Royal.

FIN12 pratiquerait le big game hunting. Donc le ciblage d'entreprises susceptibles de payer des rançons élevées. Au moins 20 % de ses victimes seraient dans le secteur de la santé. Ses opérateurs semblent privilégier le chiffrement rapide des réseaux compromis, au détriment de l'exfiltration de données, note l'ANSSI.

Microsoft suit le groupe sous le nom Pistache Tempest. Il lui associe l'utilisation d'autres ransomwares : BlackCat, Agenda et Mindware.

À consulter en complément :

Un ransomware déclenche un état d'urgence national (mai 2022)

PrintNightmare : cette faille qui menace Active Directory (juillet 2021)

Emotet démantelé : le cas juridique des botnets (avril 2021)

Zerologon : alertes transatlantiques sur cette faille critique (septembre 2020)

BlueKeep : Microsoft veut éviter un autre WannaCry (novembre 2019)

Panocrim 2023 : le cyberespace de l'Ukraine au Costa Rica

Comment la menace cyber change de forme : le point de vue de l'ENISA

Illustration principale générée par IA

Sur le même thème

Voir tous les articles Cybersécurité