Failles Exchange : l'ANSSI relaie une nouvelle alerte

La dernière vague de correctifs de Microsoft élimine deux failles dans Exchange Server. L'une d'elles fait l'objet d'un bulletin d'alerte de l'ANSSI.

Vous utilisez Exchange Server 2016 ou 2019 ? Prière d'installer, si ce n'est déjà fait, l'une des deux dernières mises à jour cumulatives. L'ANSSI ne donne pas exactement cette consigne, mais c'est tout comme. Objectif : permettre* l'application d'un correctif de sécurité.

Ce correctif élimine deux failles. L'une (CVE-2021-42305) est également présente sur Exchange Server 2013. Créditée d'un score de base de 6,5 sur l'échelle CVSS 3, elle ouvre la voie à du spoofing (usurpation d'adresse IP).

L'autre vulnérabilité (CVE-2021-42321) est plus critique (8,8). Elle ne requiert, en particulier, pas d'action de la part de l'utilisateur ciblé. Le risque : qu'un tiers authentifié au préalable exécute du code à distance. Jusqu'à potentiellement obtenir les droits d'admin du domaine Active Directory.

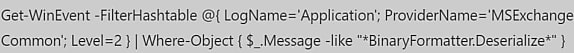

Microsoft fait état d'une exploitation active de la faille, même si « de manière limitée ». L'éditeur précise qu'il n'existe pas de solution de contournement. Il invite à installer le correctif sur tous les serveurs Exchange on-prem. Y compris ceux utilisés uniquement à des fins de gestion. Et à saisir la requête PowerShell suivante pour rechercher d'éventuelles traces de compromission.

* Le correctif est disponible pour Exchange Server :

- 2013 CU 23

- 2016 CU 21 et 22

- 2019 CU 10 et 11

Illustration principale © sdecoret - Adobe Stock

Sur le même thème

Voir tous les articles Cybersécurité