Failles Scada chez Schneider Electric : à quand les correctifs ?

Plusieurs failles touchent des contrôleurs industriels, soit des Scada, de Schneider Electric et permettent l'exécution de code à distance. Les correctifs se font attendre.

Dix jours après la révélation d'une série de failles affectant des contrôleurs logiques de Schneider Electric employés dans les systèmes industriels (ou Scada), le fournisseur n'a toujours pas fourni de correctif. Dans une alerte émise le 12 août, le ICS-CERT, le CERT (Cyber Emergency Response Team) américain dédié aux Scada, précise travailler avec la société française pour identifier des remèdes aux vulnérabilités affectant l'interface homme-machine des contrôleurs Modicon M340 PLC Station P34. Cette interface, basée sur le protocole de communication Modbus, permet à des administrateurs de gérer à distance les contrôleurs. Selon le bulletin du CERT, deux vulnérabilités mises au jour permettent l'exploitation de code à distance ainsi que des attaques par déni de service.

L'alerte sur les contrôleurs Schneider Electric trouve son origine dans une démonstration effectuée lors de Defcon, une conférence dédiée à la sécurité qui s'est tenue à Las Vegas début août, au cours de laquelle le chercheur Aditya K. Sood a révélé l'existence de ces failles et démontré leur exploitation possible. Au total, ce sont 3 vulnérabilités qui ont été mises en évidence, dont une exploitable seulement localement. Les deux autres sont par contre accessibles à distance, ce qui accroit le risque qu'elles font peser sur les organisations. L'une de ces deux vulnérabilités résulte d'un mot de passe codé en dur dans le logiciel selon le chercheur. L'autre faille majeure permet l'injection de fichiers à distance.

6 fournisseurs concernés

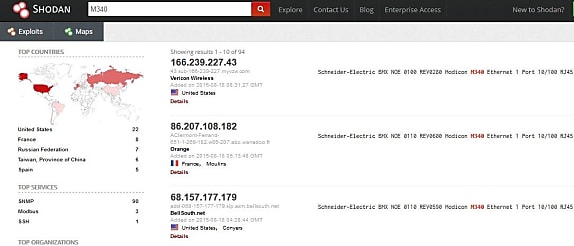

En attendant les patchs, le ICS-CERT recommande de minimiser l'exposition réseau des contrôleurs concernés, de les mettre à l'abri derrière les firewalls, de les isoler du réseau d'entreprise et, lorsque des accès distants sont absolument nécessaires, de recourir à un VPN. A l'heure où nous écrivons ces lignes, la page de Schneider Electric répertoriant les vulnérabilités de ses systèmes ne référence toujours pas les failles mises au jour par Aditya Sood. Une simple recherche dans Shodan, le moteur de recherche d'adresses IP de terminaux connectés, montre toutefois qu'il est aisé de trouver des contrôleurs M340 dont l'accès Modbus est ouvert, notamment chez Orange.

Lors de la conférence Defcon, le chercheur de la société Elastica (société spécialisée dans la sécurité) a mis en évidence un grand nombre de failles affectant les interfaces homme-machine de systèmes Scada de multiples fournisseurs (Rockwell, Siemens, Kaco, Prisma, Moxa et donc Schneider Electric). Suite à ces révélations, le ICS-CERT a publié pas moins de 6 alertes de sécurité.

A lire aussi :

Les 10 principales défaillances des systèmes Scada selon Lexsi

Sécurité des Scada : pourquoi la côte d'alerte est atteinte

Scada : un virus infecte le nucléaire sud coréen

Crédit photo : GlebStock / Shutterstock

Sur le même thème

Voir tous les articles Cybersécurité