Gestion des accès à privilèges - PAM : le Top 10 des fournisseurs

Qui sont les têtes d'affiche du PAM (gestion des accès à privilèges) et que dire de leurs offres ? Éléments de réponse sur la base du Magic Quadrant.

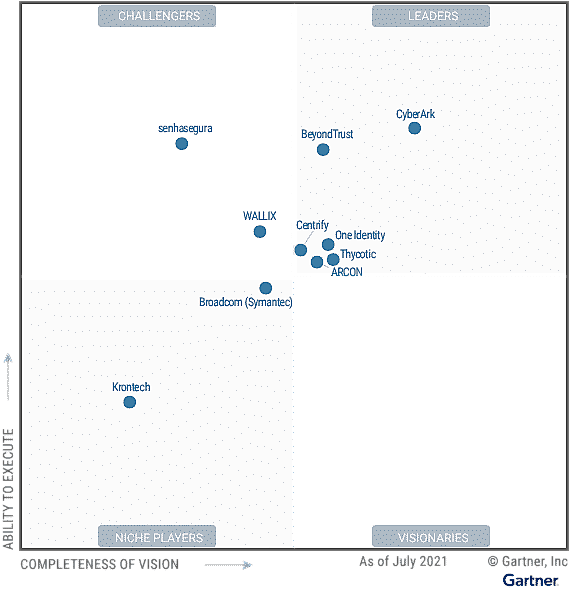

Un paysage concurrentiel en trompe-l'oeil ? On pourrait le dire du dernier Magic Quadrant consacré au PAM (gestion des accès à privilèges). Tout du moins sur un point : la catégorie des « leaders ». Sur le papier, ils sont six. Dans l'ordre, CyberArk, BeyondTrust, One Identity (marque « indépendante » du portefeuille Quest Software), Centrify, Thycotic et ARCON. Dans la pratique, ils ne sont aujourd'hui plus que cinq : Centrify et Thycotic ont fusionné.

| Fournisseur | Date de création | Siège social | |

| 1 | CyberArk | 1999 | États-Unis |

| 2 | BeyondTrust | 1985 | États-Unis |

| 3 | One Identity (Quest Software) | 2016 (1987) | États-Unis |

| 4 | Centrify | 2004 | États-Unis |

| 5 | Thycotic | 1996 | États-Unis |

| 6 | ARCON | 2006 | Inde |

| 7 | senhasegura | 2010 | Brésil |

| 8 | WALLIX | 2003 | France |

| 9 | Broadcom (Symantec) | 1991 | États-Unis |

| 10 | Krontech | 2007 | États-Unis |

L'officialisation de cette fusion remonte à début mars 2021. Gartner avait déjà arrêté ses relevés. Au 31 janvier en l'occurrence. Les deux fournisseurs restent donc séparés dans le « carré magique ». L'un et l'autre avec un PASM et un PEDM, briques fonctionnelles obligatoires pour figurer au Quadrant. Et Thycotic, avec une troisième composante, « optionnelle » : la gestion des secrets.

L'objectif de cette dernière pourrait se résumer ainsi : établir une confiance et la distribuer pour permettre l'échange d'informations d'authentification (mots de passe, jetons OAuth, clés SSH...) et la gestion des autorisations entre des entités non humaines (machines, services, applications, conteneurs, scripts, processus, pipelines...). L'appellation PASM couvre quant à elle - dans les grandes lignes - la gestion des comptes à privilèges et des sessions associées. Le PEDM englobe pour sa part la gestion des élévations de privilèges pour l'exécution de commandes et d'applications.

CyberArk : choisir la référence a un prix

Chez CyberArk, la brique PASM est disponible on-prem et en SaaS. Pour le PEDM, c'est uniquement du SaaS sur Windows et Mac ; et du logiciel classique pour UNIX/Linux. Software également pour la gestion des secrets, avec un produit fondé en partie sur une acquisition (Conjur).

De par son historique autant que sa présence commerciale et sa part de marché sans égale, CyberArk reste la référence du marché. Il se distingue aussi sur le volet innovation, en étant par exemple le seul des « leaders » à proposer, en natif, du CIEM (gestion des identités et des accès à privilèges en multicloud). Gartner salue aussi la qualité de son écosystème (en particulier les intégrations IGA et ITSM), ainsi que la capacité de ses produits à satisfaire des cas d'usage complexes.

Le constat n'est pas aussi positif sur l'expérience utilisateur. Avec, entre autres, un déploiement qui peut se révéler complexe. Haute disponibilité et récupération après sinistres se révèlent également difficiles à mettre en place. Le PEDM sur UNIX/Linux s'avère par ailleurs moins performant que chez les principaux rivaux (et il a abandonné la version on-prem pour Windows). CyberArk est en outre « parmi les plus chers du marché ».

BeyondTrust et One Identity : attention aussi au pricing

Du côté de BeyondTrust, on n'a pas un, mais trois PASM au catalogue. La fusion promise n'est pas encore effective. Mais le focus est clair : place à Password Safe, disponible en logiciel, en SaaS ainsi qu'en appliance physique ou virtuelle. Les conclusions à son égard ne sont pas toutes favorables. Gartner pointe notamment un faible rythme d'adoption. Et les progrès à faire sur la gestion des comptes de service. Comme sur l'intégration d'un SDK afin de faciliter la conception de connecteurs pour la rotation des mots de passe.

À l'instar de CyberArk, BeyondTrust a droit à une remarque négative sur le pricing. Son objet : le nombre limité de systèmes cibles si on choisit le modèle de licence par utilisateur.

Il y a aussi du positif, cependant. En particulier, la qualité du PEDM sur UNIX/Linux, les fonctionnalités de découverte des comptes à privilèges et le reporting (liste exhaustive de modèles et de visualisations).

Pas d'exception pour One Identity sur le pricing, « inégal » selon Gartner. Plus précisément, avantageux pour les « petits » clients par rapport à la moyenne du marché... et bien moins, au contraire, pour les plus gros. Autres points négatifs : la gestion des comptes de services (« basique »), le déploiement de la version on-prem (deux appliances reposant sur des piles distinctes) et l'absence de gouvernance des identités native.

Quels points positifs pour One Identity ? Gartner distingue les capacités OCR de son enregistreur de sessions graphiques. Il salue aussi l'existence d'un PEDM « alternatif » pour UNIX/Linux, intégré à sudo (et moins onéreux). Appréciation favorable également pour le module d'analyse des sessions, que le machine learning permet d'aller au-delà des simples tentatives (il prend par exemple en compte la frappe clavier). Ainsi que la prise en compte - à renfort d'outils additionnels - de la problématique de détection des comptes à privilèges sur les OS Windows embarqués.

ARCON et Centrify se retrouvent sur le support

ARCON est le seul des « leaders » à bénéficier d'une remarque positive sur le pricing. En tout cas, sur la version on-prem de son PASM : les coûts sont moins élevés que la moyenne pour « la plupart des scénarios évalués ». Cela ne veut pas dire qu'il n'y a pas de point négatif : on est, au contraire, au-dessus de la moyenne pour le SaaS. En outre, la facturation se fait en parallèle au nombre d'utilisateurs et de systèmes cibles ; attention, donc, si une seule de ces métriques évolue. Bons points aussi sur l'expérience client (déploiement rapide, intégration aisée) et sur le support (pas de tiers, 24/7 de base). Ainsi que sur la roadmap, qui touche à l'IoT, à la gouvernance des bots, à la jonction RPA et à la gestion des outils DevOps à privilèges.

ARCON affiche, en revanche, une présence géographique encore limitée par rapport à ses concurrents. Elle se circonscrit pour l'essentiel à l'EMEA et à l'APAC. Les passerelles avec des solutions tierces reste par ailleurs limitées : c'est souvent au client de développer ses intégrations. À noter aussi l'interface web qui complète les clients PEDM : elle nécessite un contrôle ActiveX ou un plug-in Java obsolète.

Concernant Centrify, outre les questions qu'ont pu soulever la fusion avec Thycotic, Gartner a noté deux éléments sur la partie PEDM. D'une part, l'absence d'un client Mac. De l'autre, l'indisponibilité d'une technologie d'isolation (sandbox) sur Windows. La découverte et la gestion des comptes de service n'est pas non plus le fort de l'éditeur américain (il faut rapidement développer ses propres scripts). Il est par ailleurs le seul offreur classé à avoir réduit son effectif d'une édition à l'autre du Quadrant.

Quels points forts pour Centrify ? Aussi bien l'authentification machine-to-machine que les intégrations natives (sécurité, DevOps, RPA, ITSM...), le support (documentation intégralement accessible en ligne sans enregistrement) et la connexion d'annuaires d'entreprise sur le PEDM UNIX/Linux.

WALLIX : « challenger » du PAM made in France

Chez Thycotic aussi, on a tendance à devoir rapidement développer ses propres scripts d'intégration. Du côté du PEDM, c'est le monitoring de l'intégrité des fichiers qui fait défaut. L'offre se situe par ailleurs parmi les plus chères - avec, notamment, sur le PASM, une limite de secrets au-delà de laquelle il faut payer.

La disponibilité d'add-on pour étendre le contrôle des accès à privilèges aux consoles web et aux bases de données est un bon point. Thycotic se distingue aussi sur la gestion du cycle de vie des comptes à privilèges, en particulier de service. Et sur le volet innovation : il a dernièrement automatisé la réponse à certains événements, ajouté l'enregistrement des sessions web et étendu les capacités de gestion des secrets.

Le positionnement des fournisseurs dans le Quadrant repose sur deux axes : « vision » et « exécution ». En fonction de celui auquel on donne la priorité, la hiérarchie varie. Aussi, le tableau initial n'est pas à prendre comme un classement. Il reprend toutefois l'ordre dans lequel sont placées les quatre typologies d'offreurs : « leaders » (de CyberArk à ARCON), « challengers » (senhasegura, WALLIX), « visionnaires » (ici, aucun) et « acteurs de niche » (Broadcom, Krontech).

Illustration principale © Quardia Inc. - Adobe Stock

Sur le même thème

Voir tous les articles Cybersécurité