La qualité des données sous-jacentes détermine la qualité de la posture de sécurité

Les entreprises ne peuvent plus se contenter de résultats de tests sans lien entre eux et de rapports de sécurité volumineux. La gestion des risques dans l’entreprise moderne exige une approche plus active et holistique.

Depuis peu, le secteur de la cybersécurité utilise le terme « posture de sécurité » pour décrire la sécurité globale d’une organisation et sa capacité de réaction. Nous assistons à l’émergence et à l’évolution de solutions capables d’agréger les résultats et de fournir une vision holistique des risques de sécurité dans les systèmes, réseaux et applications.

La posture de sécurité peut également être considérée comme un moyen de hiérarchiser les tâches liées à la sécurité, en aidant à répondre à la question « Sur quoi devons-nous travailler ensuite ? ». Cette réponse doit être basée sur la compréhension et l’équilibre des risques de sécurité grâce à l’analyse des données en contexte et à l’évaluation de l’effort de remédiation nécessaire.

Mais d’où viendront les données nécessaires à ces solutions ? Faut-il de nouveaux scanners ? Les organisations auront-elles besoin d’un nouveau plan d’évaluation pour « supprimer et remplacer » les outils existants ?

Les ASPM sont un nouveau type d’outil de gestion des risques qui peut être construit à partir de ce qui fonctionne déjà pour une entreprise.

ASPM

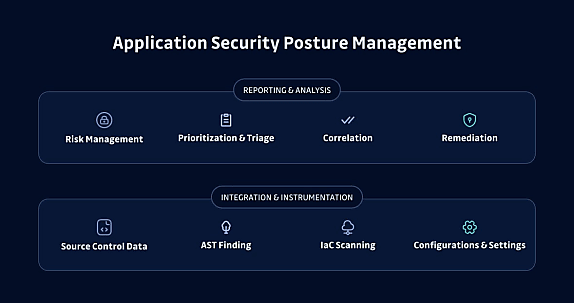

En mai 2023, Gartner a défini l’ASPM comme le segment le plus récent du marché de la gestion de la sécurité. Il définit l’Application Security Posture Management comme un système qui « gère en continu le risque applicatif par la collecte, l’analyse et la hiérarchisation des problèmes de sécurité tout au long du cycle de vie du logiciel ».

Les composantes d’un ASPM telles que définies par Gartner

Les solutions ASPM mettent en évidence les problèmes liés à une application et contribuent à l’analyse de l’impact sur les risques, y compris les données sur les processus de remédiation nécessaires. Ces problèmes comprennent les secrets codés en dur, les API non authentifiées, les flux de données non chiffrés, les problèmes liés aux données PII et de nombreux types de vulnérabilités applicatives, parmi beaucoup d’autres. Il s’agit d’un marché en pleine expansion.

En complément, pas en remplacement

Tous les professionnels de la sécurité souhaitent disposer d’une « vue unique » pour consulter et obtenir tous les résultats de tests pertinents, les alertes de menaces et les mises à jour sur la progression du flux de travail de remédiation dont ils ont besoin pour faire leur travail de sécurisation de l’entreprise.

Lire aussi : Supply Chain : comment éliminer les faux positifs et la sécuriser grâce à l'automatisation

En réalité, même si un outil de sécurité « tout-en-un » pouvait être plus performant que des outils répondant à des problèmes de sécurité spécifiques, le coût et la volonté politique nécessaires pour remplacer la technologie existante et fonctionnelle par un nouvel outil « prometteur » dans l’ensemble de l’entreprise ne sont pas envisageables.

Considérer une technologie comme un outil polyvalent « à taille unique » n’est généralement pas une décision judicieuse. Les ASPM doivent être considérés comme un nouveau moyen d’analyser toutes les données existantes afin de pouvoir prendre des décisions sur les domaines dans lesquels les risques de sécurité sont les plus élevés à un moment donné. L’objectif doit être de créer un plan de priorisation qui équilibre les risques technologiques, commerciaux, juridiques et opérationnels.

La qualité de la sécurité dépend de celle de des données

Si les solutions d’ASPM ne sont pas des remèdes miracles, elles peuvent apporter un nouveau niveau de valeur. Lorsqu’elles sont correctement mises en œuvre, elles peuvent contribuer à améliorer la sécurité globale plus rapidement et plus efficacement. Mais comme pour toute technologie, il existe des pièges dont les entreprises doivent être conscientes et qui pourraient rendre un nouvel outil moins utile.

Faux positifs

Si chaque test effectué par les outils de sécurité présente un rapport bruit/signal élevé, avec un grand nombre de fausses alertes, la capacité à comprendre clairement ce qui se passe s’en trouvera affectée. De plus, si ces outils et plateformes génèrent des rapports d’incidents non étiquetés ou non notés, il est alors très difficile de faire la différence entre les problèmes critiques et les problèmes à faible risque.

Malheureusement, les solutions ASPM qui tentent de remplacer tous les scanners existants sont tout simplement en retard sur le plan de la précision. Même si elles continuent à s’améliorer, il en sera de même pour les outils qui affinent leurs moteurs de détection et de validation depuis des années.

Faux négatifs

L’absence d’alarme ne signifie pas nécessairement que tout va bien ; cela peut signifier que les bons éléments ne sont pas vérifiés. Des outils mal configurés peuvent signaler qu’un test est réussi alors qu’il ne vérifie rien d’inquiétant. Penser qu’il n’y a pas de problème peut vous amener à ne pas remarquer un problème croissant jusqu’à ce qu’il devienne dangereux et coûteux.

Complexité de la solution

En raison de la nature des solutions ASPM, qui prennent en compte des données provenant de sources et de scanners multiples, il existe une complexité inhérente à cette approche. Si qu’une ou deux petites applications sont gérées, dans le cas de l’ASPM ou CSPM, ou seulement une petite poignée de solutions SaaS dans le cas du SSPM, les coûts l’emportent sur les avantages. Toutes les organisations ne tireront pas les mêmes avantages de cette approche.

La remédiation est essentielle

Les stratégies ASPM impliquent la mise en place d’une voie de remédiation pour les problèmes identifiés. La quantité d’efforts nécessaires pour résoudre un problème est un élément important à prendre en compte lors de l’évaluation des différentes tâches dans une liste de triage.

Si la mise en œuvre d’une solution ne prend que quelques instants et qu’elle permet de réduire les risques de manière significative, c’est à cette tâche qu’il faut s’atteler. S’il faut des semaines pour résoudre le problème, mais que le risque est moindre.

La plateforme utilisée pour la remédiation des incidents doit facilement assigner les tâches aux bons membres de l’équipe par un simple clic ou un appel à l’API. Bien que d’autres risques puissent avoir une priorité plus immédiate, le fait de disposer d’une base solide pour résoudre les problèmes de sécurité du code aidera l’entreprise à mettre en place son plan d’action pour améliorer sa posture de sécurité.

Prêt pour les risques à venir

L’évolution du marché de la gestion de la posture de sécurité marque une évolution du secteur de la sécurité. Les entreprises ne peuvent plus se contenter de résultats de tests sans lien entre eux et de rapports de sécurité volumineux. La gestion des risques dans l’entreprise moderne exige une approche plus active et holistique.

Toute approche ASPM repose sur la nécessité de disposer de données fiables et d’un chemin clair vers la remédiation. Les outils de détection et de remédiation doivent être adaptés à l’entreprise pour une analyse à haut débit avec la plus grande précision possible, quel que soit l’endroit où se trouvent les vulnérabilités.

Dwayne McDaniel, Security Advocate - GitGuardian.

Sur le même thème

Voir tous les articles Cybersécurité

![Cybersécurité : qu'est-ce qu'APT28, que la France attribue [...]](https://cdn.edi-static.fr/image/upload/c_lfill,h_201,w_298/e_unsharp_mask:100,q_auto/f_auto/v1/Img/BREVE/2025/4/473545/quest-quapt28-france-attribue-officiellement-russie-L.jpg)