Le ransomware Bad Rabbit saute sur l'Europe de l'Est

Un nouveau ransomware, inspiré de Petya, se propage rapidement en Russie en se faisant passer pour le player Flash d'Adobe.

La Russie, l'Ukraine, la Turquie et l'Allemagne sont frappés par un nouveau ransomware, Bad Rabbit, dont la propagation est rapide selon les premiers constats.

La bestiole se fait passer pour un installateur du lecteur Adobe Flash et se propage en utilisant le protocole de partage réseau SMB de Windows. Disponible sur des sites infectés, le fichier «?install_flash_player.exe?» doit être lancé manuellement par l'utilisateur. L'agent malveillant réagit à la manière de Petya/NotPetya.

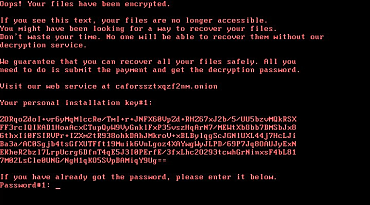

Tout en s'employant à chiffrer les fichiers du disque (plus de 100 formats sont visés), Bad Rabbit modifie le démarrage du système (MBR) en installant son propre outil de boot et programme un redémarrage de la machine. S'affiche alors la demande de rançon tandis que le lancement de l'OS est bloqué (voir ci-contre).

Fans de Game of Thrones

Le chiffrement s'appuie sur l'exécutable dispci.exe alors installé dans le répertoire C:\Windows. Un programme dérivé de l'outil Open Source de chiffrement DiskCryptor.

Le rançongiciel planifie les tâches avec les noms rhaegal, drogon, viserion. Ses auteurs sont visiblement fan de la série Game of Thrones).

La rançon demandée pour obtenir la clé de déchiffrement s'élève à 0,05 bitcoin (284 dollars aujourd'hui). Pour 40 heures. Ensuite, le prix augmentera, préviennent les pirates extorqueurs.

Au moins trois agences média en Russie, dont Interfax, ont été touchées. Mais aussi l'aéroport d'Odessa et le métro de Kiev, selon l'agence nationale d'alerte informatique en Ukraine (CERT-UA). Même s'il reste encore à vérifier qu'il s'agit bien d'un impact de Bad Rabbit.

Lire également

Ransomwares : enfin une protection générique pour Windows ?

Pour Saint-Gobain, NotPetya se traduit par 250 M? de manque à gagner

Jean-Louis Lanet, Inria : « si le ransomware parfait existait. »

Sur le même thème

Voir tous les articles Cybersécurité

![Cybersécurité : qu'est-ce qu'APT28, que la France attribue [...]](https://cdn.edi-static.fr/image/upload/c_lfill,h_201,w_298/e_unsharp_mask:100,q_auto/f_auto/v1/Img/BREVE/2025/4/473545/quest-quapt28-france-attribue-officiellement-russie-L.jpg)