MFA obligatoire sur Google Cloud : un premier calendrier communiqué

Dans la lignée d'Amazon et Microsoft, Google va imposer progressivement le MFA sur son cloud. Il a défini un premier calendrier de déploiement.

Pour qui le MFA obligatoire et à quelle échéance ? Chez Google Cloud, un premier calendrier a été communiqué, à l'heure où des rappels commencent à apparaître dans la console.

À partir de début 2025, Google Cloud exigera progressivement le MFA pour "tous les utilisateurs qui se connectent uniquement avec un mot de passe". Cela vaudra pour la console principale, celle de Firebase, gCloud et "d'autres plates-formes".

De là à fin 2025, le MFA obligatoire s'étendra aux utilisateurs fédérés. Recommandation : l'activer au niveau du fournisseur d'identité.

Le déploiement a démarré mi-2024 sur Azure...

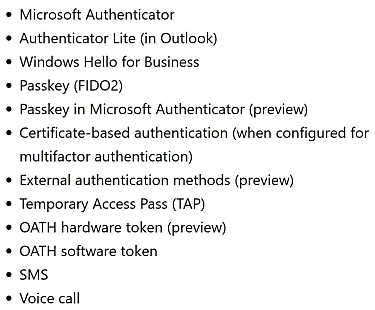

Chez Microsoft, la mise en place du MFA obligatoire a commencé en juillet 2024, sur le portail Azure. Début 2025, elle s'étendra au CLI, ainsi qu'à PowerShell et aux outils IaC (Bicep, Terraform, Ansible...). Le déploiement, progressif, englobera à terme tous les locataires. Les admins sont notifiés 60 jours à l'avance. Les facteurs pris en charge sont les suivants :

Le MFA obligatoire ne concerne pas les principaux de service, les identités managées, les identités de workloads et, plus globalement, les comptes "basés sur des tokens et utilisés pour l'automatisation". Pour les comptes de secours, Microsoft recommande une authentification FIDO2 ou par certificat (configuré pour le MFA).

Parmi les scénarios encore en cours d'étude, les utilisateurs de PAM avec gestion de délégation ou d'autres approches impliquant une sécurité supplémentaire pour les comptes partagés. Même chose pour l'usage des API Aure exigeant une identité utilisateur Entra et celles qui ne supportent pas les permissions d'applications.

... et sur AWS

Dans un premier temps, AWS a imposé le MFA pour se connecter en tant qu'utilisateur racine sur les comptes d'administration des organisations. Le périmètre s'est ensuite étendu aux utilisateurs racines sur les comptes autonomes (non intégrés à une organisation AWS). Pour la mise en oeuvre, trois possibilités : applications d'authentification, clés FIDO (y compris les passkeys) et jetons TOTP physiques.

AWS entend communiquer, d'ici à fin 2024, davantage d'éléments sur le reste des utilisateurs root.

Illustration générée par IA

Sur le même thème

Voir tous les articles Cybersécurité

![{ Tribune Expert } - Le rôle des RSSI dans la gestion des IAM [...]](https://cdn.edi-static.fr/image/upload/c_lfill,h_201,w_298/e_unsharp_mask:100,q_auto/f_auto/v1/Img/BREVE/2025/4/473266/dwayne-mcdaniel-guitgardian-L.jpg)