Pour la NSA, la Russie a bien tenté de hacker l'élection américaine

Embarrasser le camp démocrate. mais pas seulement. Pour la NSA, les services russes ont aussi tenté de s'immiscer directement dans le système de vote électronique américain.

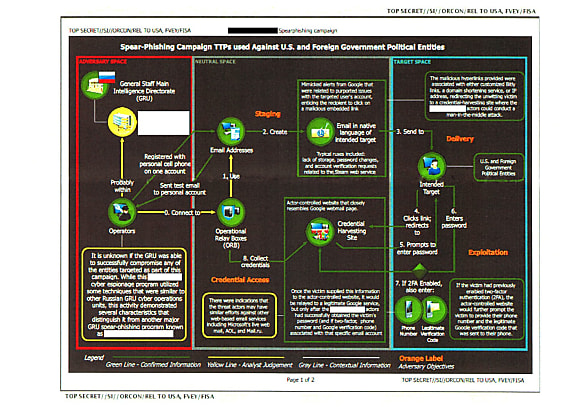

C'est un document bien embarrassant pour Moscou, mais aussi pour Donald Trump, qui vient de fuiter dans The Intercept. Classé top-secret et issu de la NSA, le mémo que dévoilent nos confrères montre que l'agence américaine est persuadée de la volonté des services de renseignement de Moscou d'influencer directement l'élection américaine de novembre dernier. Daté du 5 mai 2017, le document attribue aux services militaires russes (le GRU, connu aussi sous les pseudos Pawn Storm, Fancy Bear ou APT28) une cyberattaque contre au moins un fournisseur de systèmes de vote électronique employés aux Etats-Unis et des opérations de spearphishing contre plus de 100 officiels responsables localement des élections.

Si le mémo est clair dans ses conclusions, il ne renferme aucun indice concret de l'implication russe. Mais il semble indiquer que l'action de Moscou, ciblant l'élection américaine, est encore plus importante que ce qui avait été pointé du doigt par les renseignements US en janvier dernier. Rappelons que le GRU, mais aussi les renseignements civils russes, le FSB, sont accusés par Washington d'être à l'origine des actions de piratage qui ont ciblé le camp démocrate, déstabilisant la campagne de Hillary Clinton.

Du phishing contre des officiels du gouvernement

La NSA est donc convaincue que Moscou s'en est aussi pris, en août 2016, à une entreprise américaine impliquée dans le système de vote électronique qu'emploie la première économie mondiale. « Les acteurs (malveillants, NDLR) ont probablement utilisé les données obtenues par cette première opération pour lancer une campagne de phishing ciblant les organisations locales du gouvernement américain gérant l'inscription des électeurs », écrit l'agence de Fort Meade dans son analyse. Sans toutefois se prononcer sur les conséquences concrètes de ces opérations de phishing et sur les implications réelles qu'elles ont pu avoir sur la sincérité du vote. Mais la question est bel et bien posée.

Si le document (5 pages en PDF) n'identifie pas nommément la compagnie américaine visée par la première attaque, il renferme des références à un produit commercialisé par VR Systems, une société de Floride spécialisée dans les services et les équipements de vote électronique fournisseur de 8 Etats américains. D'après la NSA, si les services russes se sont attaqués en premier lieu à cette entreprise - via de faux e-mails semblant émaner de Google afin de dérober des codes d'accès d'employés bernés par la manoeuvre -, c'est avant tout pour déployer la seconde phase de leur plan. Une seconde étape, démarrée fin octobre, visant, à partir d'un compte Gmail semblant appartenir à un employé de VR Systems, à compromettre les postes d'officiels locaux du gouvernement, probablement des responsables impliqués dans la gestion des listes électorales.

Objectif : une backdoor sur les postes

Se basant sur des documents exfiltrés du fournisseur de Floride pour rendre leur mail plus crédible, le GRU aurait alors ciblé 122 adresses avec un courriel renfermant un fichier Microsoft Word piégé. Toute ouverture de ce dernier se traduisant par l'ouverture d'une backdoor sur le poste de la victime. Pour ce faire, selon la NSA, les assaillants aurait exploité le langage de script de Microsoft PowerShell et, très probablement, déclenché le téléchargement d'un kit de malware leur assurant un accès permanent aux systèmes pris au piège. Si la mécanique de l'attaque - assez classique somme toute - est décrite en détail, la NSA ne se prononce pas sur l'efficacité de cette seconde campagne de phishing.

Le coin de voile que lève la publication de ce document contredit directement les affirmations de Vladimir Poutine, la semaine dernière. Ce dernier avait assuré que l'Etat russe n'avait jamais tenté d'interférer dans une élection d'un autre pays via des moyens cyber. Concédant malgré tout que des hackers d'origine russe pourraient avoir pris de telles initiatives de leur propre chef, « pour des motivations patriotiques ».

La source piégée par l'impression

Notons que, si The Intercept ne dévoile évidemment pas l'origine de la fuite qui lui a permis de mettre la main sur ce mémo top secret, sa divulgation publique a été suivie, une heure après, d'une plainte fédérale contre Reality Leigh Winner, une employée d'un sous-traitant du renseignement US accusée d'avoir imprimé et transmis un document classifié à la presse le mois dernier. Selon toute vraisemblance, il s'agit là de la source de The Intercept.

Dans un billet de blog, la société de sécurité Errata explique que la chaîne a été facile à remonter pour la NSA. « Le problème est que la plupart des nouvelles imprimantes impriment des points jaunes presque invisibles qui retracent exactement quand et où les documents sont imprimés. Étant donné que la NSA enregistre tous les travaux d'impression sur ses imprimantes, elle peut utiliser ce système pour identifier précisément qui a imprimé le document », écrit Robert Graham, le fondateur d'Errata Security. Dans ce cas précis, le document mis en ligne par nos confrères a été imprimé le 9 mai à 6h20 sur une machine dont le numéro de série est 29535218. Trop parlant pour échapper, plus de quelques dizaines de minutes, aux limiers de la NSA.

A lire aussi :

WannaCry : autopsie du ransomware 2.0, boosté par les exploits de la NSA

Piratage des élections U.S. : tout a commencé par du spearphishing

Lire aussi : Parti démocrate US : un piratage purement interne ?

En Marche est la cible d'attaques de phishing des services russes

Sur le même thème

Voir tous les articles Cybersécurité

![Cybersécurité : qu'est-ce qu'APT28, que la France attribue [...]](https://cdn.edi-static.fr/image/upload/c_lfill,h_201,w_298/e_unsharp_mask:100,q_auto/f_auto/v1/Img/BREVE/2025/4/473545/quest-quapt28-france-attribue-officiellement-russie-L.jpg)