PrintNightmare : Microsoft a-t-il finalement jugulé la faille ?

Microsoft a assorti son « correctif PrintNightmare » de consignes à appliquer pour sécuriser la fonction « Pointer et imprimer ».

Microsoft tient-il désormais un remède efficace contre PrintNightmare ? Le 6 juillet, le groupe américain avait publié un correctif qui s'était révélé inefficace sur certaines configurations. Depuis lors, il ne l'a pas modifié : son rôle est toujours de restreindre l'installation de pilotes d'impression aux seuls comptes administrateurs. Il l'a, en revanche, agrémenté de diverses consignes.

Objet de ces consignes : la fonction « Pointer et imprimer ». Elle permet de récupérer des pilotes sur un serveur d'impression. Plusieurs de ses options sont susceptibles, en fonction de leur paramétrage, d'annuler l'effet du patch.

Premier élément à vérifier : la clé de registre HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint. Et plus particulièrement deux valeurs DWORD associées : NoWarningNoElevationOnInstall et UpdatePromptSettings.

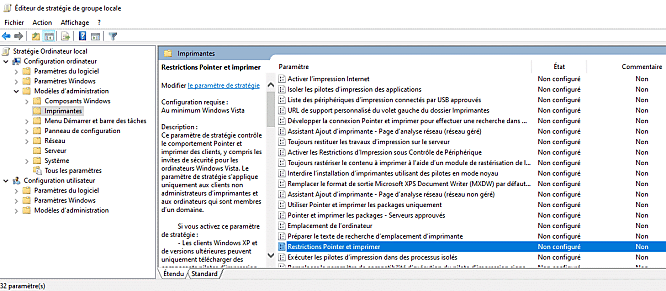

Deuxième élément : le paramètre de stratégie de groupe « Restrictions Pointer et imprimer ». Il s'applique aux clients non administrateurs d'imprimantes et aux ordinateurs membres d'un domaine. On y accède, au niveau de l'éditeur de stratégie de groupe locale, dans Configuration ordinateur > Modèles d'administration > Imprimantes.

Lire aussi : PrintNightmare : le « demi-correctif » de Microsoft

Adieu PrintNightmare ?

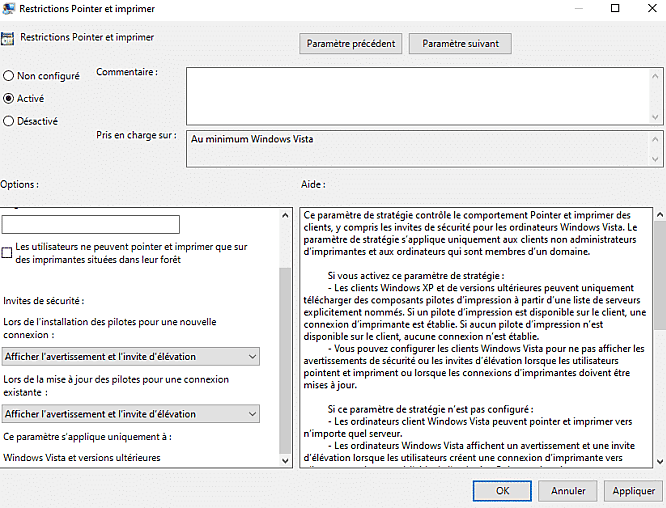

Concernant les deux valeurs de registre, on s'assurera qu'elles soient non définies ou alors mises à 0. Le paramètre GPO doit quant à lui être en état « non configuré ». Si l'une de ces conditions n'est pas remplie, PrintNightmare reste exploitable. Dans ce cas, on procèdera ainsi :

- Activer le paramètre GPO

- Dans « Invites de sécurité », choisir « Afficher l'avertissement et l'invite d'élévation ». Aussi bien pour l'option « Lors de l'installation des pilotes » que pour « Lors de la mise à jour des pilotes ».

- Pour s'assurer de la bonne application des modifications, régler à 0 les deux clés de registre

I've made a few changes to this flowchart to make it more clear, and also add some more boxes. Because of course.

I also added it to the CERT/CC vulnerability note for #PrintNightmare VU#383432 CVE-2021-34527https://t.co/c7Durfn4BL pic.twitter.com/CfLcEe7mgf- Will Dormann (@wdormann) July 8, 2021

Solution alternative : mettre à 1 la valeur de registre RestrictDriverInstallationToAdministrators. Elle remplit le rôle du correctif, tout en ayant la priorité sur le paramètre GPO.

Tout cela est-il vraiment suffisant ? Certains en doutent. Entre autres si on fait entrer en jeu une modification sur la détection des chemins UNC.

I was afraid I had included a vulnerability exploit in #mimikatz 😅

So, as Point & Print is a feature and all other is not a vulnerability, all is cool👍

- 🥝 Benjamin Delpy (@gentilkiwi) July 9, 2021

Du côté de Microsoft, on affirme que le correctif « fonctionne comme prévu ». Et que tous les « rapports publics » (comprendre : PoC) se fondent sur « Pointer et imprimer ».

Illustration principale © Eakrin - Adobe Stock

Sur le même thème

Voir tous les articles Cybersécurité