Ransomware au ministère de la Justice : où en est-on ?

LockBit 2.0 a épinglé le ministère de la Justice à son tableau de chasse. À quoi s'attendre avec ce ransomware qui a désormais un historique ?

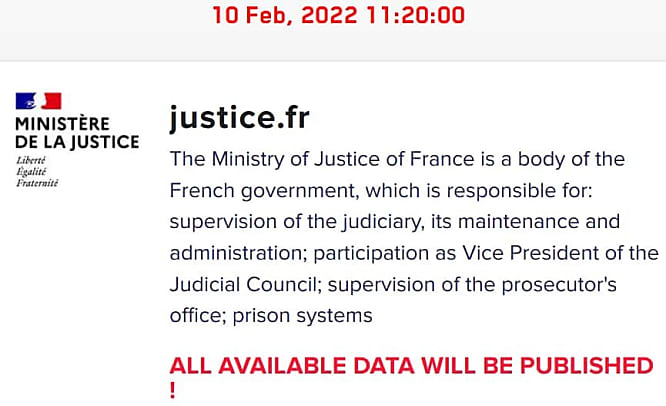

LockBit 2.0 a-t-il touché le ministère de la Justice ? Ce dernier est apparu sur le « site vitrine » du ransomware, dans la liste des victimes revendiquées. Une échéance à retenir : le 10 février 2022, à 11 h 20, pour la publication de « toutes les données » qui lui ont été volées.

On nous présente en tout cas la situation comme telle. Cependant, avec LockBit, il faut prendre des pincettes. Le cas Thales en a récemment témoigné. Des données ont bel et bien filtré, mais elles se limitaient à un serveur de dépôt de code hébergé hors des principaux SI du groupe. Thales a affirmé n'avoir constaté la compromission que d'un compte utilisateur.

Autre exemple qui invite à la prudence : celui de Schneider Electric. Début décembre, son nom était apparu sur la liste des victimes. Il s'est avéré que les données n'étaient pas issues de ses systèmes : elles provenaient d'une attaque antérieure. En l'occurrence contre l'entreprise danoise Vestas, spécialiste de l'éolien.

Files have been published. Only few pdfs and one email. Fortunately nothing confidential, not even sure if it comes from an SE employee or someone external. pic.twitter.com/KaDCEh5X9T

- Marcin Dudek (@dudekmar) December 10, 2021

Quelques semaines plus tôt, Transdev avait aussi fini sur le tableau de chasse de LockBit. Sauf que la véritable victime du ransomware était un de ses clients aux États-Unis.

Du côté du ministère de la Justice, on ne confirme pas d'attaque. Tout au plus explique-t-on avoir pris note de l'alerte.

La Ville de Saint-Cloud, elle, a confirmé avoir subi une cyberattaque dans la nuit du 20 au 21 janvier derniers. Elle ne précise pas s'il s'agit de LockBit... qui l'a ajoutée sur son site avec un ultimatum également fixé au 10 février.

Communiqué de presse pic.twitter.com/ftytZVdbWi

- Éric Berdoati (@ericberdoati) January 24, 2022

Illustration principale © James Thew - Adobe Stock

Sur le même thème

Voir tous les articles Cybersécurité