Sécurité : Balabit prend le virage du Big Data et du comportemental

Balabit est connue pour ses solutions de collectes de logs et de surveillance des comptes à privilèges. Elle veut combiner les deux en y injectant de l'analyse en temps réel pour apporter une solution de lutte contre les APT.

Le CEO de Balabit, Zoltan Gyorko, est conscient que « la société a eu plusieurs vies en 15 ans d'existence ». L'aventure a commencé avec un projet de fin d'études avec le firewall (Zorp) en 2000. Un succès en Hongrie qui a permis à l'entreprise de se faire un nom et de travailler sur d'autres projets. Les années suivantes, elle a ajouté d'autres produits comme Syslog-ng, gestionnaire de log Open Source (basé sur les travaux en 1998 de Balázs Scheidler un des fondateurs de Balabit) et Shell Control Box pour la surveillance des comptes à privilèges.

Des travaux qui se sont accompagnés par une volonté d'aller à l'international. D'abord en Europe, l'Allemagne, l'Angleterre, la France (où la société se trouve en concurrence avec Wallix), la Russie et les Etats-Unis. Des changements qui ont nécessité des investissements. L'année dernière, Balabit a levé 8 millions de dollars auprès de C5 Consulting. Une prochaine IPO ? Le dirigeant préfère laisser la question en suspens et engager la conversation vers la nouvelle marotte de Balabit, eCSI.

L'analyse comportementale, l'avenir de la sécurité

Pour beaucoup de spécialistes de la sécurité, il ne fait plus de doute que la prévention des incidents de sécurité ne se réalise plus uniquement par des solutions classiques comme les firewalls ou les IDS. Il faut ajouter dans le réseau de l'intelligence pour détecter les comportements inhabituels. Balabit est en phase avec cette analyse en mettant le comportement humain au coeur de son concept eCSI où la sécurité informatique est liée au facteur humain (erreur humaine, attaques sophistiquées internes ou externes, etc.).

« Il faut une réorientation de la sécurité IT vers la surveillance et la remontée d'informations en temps réel », souligne Marton Illes, évangéliste du concept eCSI. La notion de temps réel est relative avoue le responsable en expliquant que cela peut aller « de la milliseconde à la journée. Le temps réel s'adapte au temps du business ». Il faut donc injecter du Big Data, de l'analytique, de la gestion de log et de la surveillance des comptes à privilèges.

Un triptyque de solution pour un concept

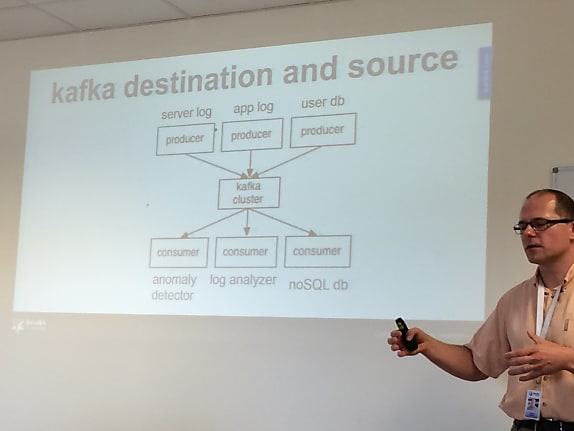

Et cela tombe bien, car Balabit fournit déjà deux briques pour la notion d'eCSI : Syslog-gn et Shell Box Store. Chacun des produits a évolué pour apporter sa pierre à l'édifice. Ainsi, les versions Open Source 3.7 et Premium 5F3 de Syslog-ng se sont enrichies de passerelles avec l'environnement Hadoop à travers une machine virtuelle Java pour dialoguer avec les librairies HDFS. Balabit travaille avec MapR et Hortonworks pour brancher « un streaming de logs » dans Hadoop, via un cluster HDFS (Kafka développé par Linkedin par exemple). « Nous arrivons à envoyer 55 000 logs par seconde sur la distribution Hortonworks », évoque Istvan Szabo, responsable produit Syslog-ng. Ce service s'apparente alors à un outil ETL (Extract Transform Load) pour les logs et répond aux besoins de filtrer, anonymiser et chiffrer les données (aussi bien sur le stockage que pendant le transfert des données) avant leur traitement.

Autre étage à la fusée eCSI, la surveillance des comptes à privilège avec la Shell Control Box. La dernière version 4F1 a été dévoilée en mai dernier avec une meilleure intégration des audits pour la conformité PCI-DSS ou la capacité de rejouer un audit dans un navigateur web. Sur la partie configuration réseau, Shell Control Box a évolué pour combiner les connections Bastion (invisible) et Routeur (transparent) pour gérer plus d'interfaces logiques.

Enfin dernier étage, BlindSpotter qui est la solution qui se charge d'analyser le comportement des utilisateurs à travers les données des deux solutions analysées précédemment. Pour Peter Gyongyos, en charge de ce produit, « il a été pensé comme un outil d'enquête (forensic) avec plusieurs éléments fournis en temps réel, logs, SIEM, PAM (module d'authentification), LDAP, autres données utilisateurs, mais aussi les rapports, les alertes, les actions, etc. L'objectif est de suivre les traces numériques et d'élaborer une baseline d'un comportement normal par utilisateur». Il ne s'agit pas pour autant de récréer un outil de comparaison de signature, mais bien de s'attacher au comportement de l'utilisateur. Le message est clair, combattre les menaces internes, mais également les APT (Advanced Persistent Threat) qui ont pour vocation de rester le plus longtemps cachés pour mener à bien leurs attaques (vol de données, malware,etc).

Convaincre et éduquer sur les algorithmes

Pour cela, BlindSpotter embarque plusieurs séries d'algorithmes pour percer à jour le comportement suspect : répartition du temps (en fonction des heures d'activités de l'utilisateur), l'association règles d'apprentissage et extraction fréquente de données (exemple quand un port change sans raison), recommandation des systèmes et des clusters (ex connexion à un CRM comme Salesforce) ou analyse sémantique (répétition de commandes).

Cette solution qui sera un produit à part devrait arriver dans les prochaines semaines officiellement, souligne le responsable qui ne veut pas dévoiler les différentes versions et encore moins les tarifications. Mais Peter Gyongyos se veut pragmatique. « Les gens ne sont pas prêts à avoir une confiance aveugle dans les algorithmes jugés flous et heuristiques. Ils préfèrent avoir des règles claires. » Il reste du chemin à parcourir, pour éduquer et convaincre, mais les paris ne font pas peur à Zoltan Gyorko. « Nous avons changé plusieurs fois de stratégie pour accompagner les tendances, nous sommes agiles et nous avons plutôt bien réussi notre adaptation. » A suivre.

A lire aussi :

Avis d'expert - Les logs, cette mine d'informations pour les pirates

crédit photo © drx - Fotolia.com

Sur le même thème

Voir tous les articles Cybersécurité

![Cybersécurité : qu'est-ce qu'APT28, que la France attribue [...]](https://cdn.edi-static.fr/image/upload/c_lfill,h_201,w_298/e_unsharp_mask:100,q_auto/f_auto/v1/Img/BREVE/2025/4/473545/quest-quapt28-france-attribue-officiellement-russie-L.jpg)