Sécurité : Stegano se camoufle dans les pixels des bannières de pub

Des chercheurs ont découvert un kit d'attaques s'appuyant sur la stéganographie pour cacher du code malveillant dans les images des bannières de publicité.

Original et effrayant à la fois. On pensait la stéganographie, c'est-à-dire la capacité de cacher des messages dans un autre message, réservée au monde de l'espionnage et du terrorisme. Et bien non les cybercriminels y ont aussi recours.

L'équipe de sécurité d'Eset a découvert un kit d'exploit, nommé Stegano, qui utilise cette technique de masquage. Concrètement, il cache du code malveillant au sein de pixels des images des bannières publicitaires présents sur les sites web. Des millions de personnes sont potentiellement vulnérables à ce type d'attaques.

Stegano change la valeur de la transparence des pixels des images en format PNG, souvent utilisées pour les bannières de publicité, pour dissimuler du code JavaScript. Ce dernier modifie le ton ou la couleur des images, mais les changements sont presque invisibles à l'oeil nu (cf image ci-dessous). Seuls quelques pixels sont modifiés sur les millions que comprend une image. De même, le script malveillant dans le canal alpha (générant la transparence des pixels) est difficilement détectable par les régies publicitaires.

Lire aussi : Cybersécurité : qu'est-ce qu'APT28, que la France attribue officiellement à la Russie ?

Un kit prudent, promis à un grand avenir

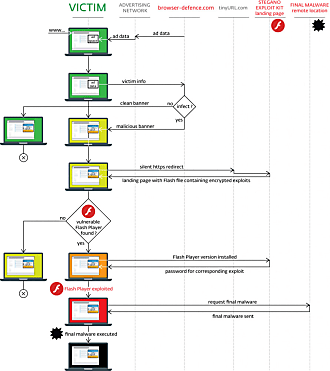

Une fois l'image modifiée, elle est packagée pour être livrée aux régies qui la diffusent sur les sites web. Quand un Internaute clique sur la bannière, il est orienté vers un site qui héberge 3 attaques liées à des vulnérabilités dans Flash d'Adobe (CVE-2015-8641, CVE-2016-1019 et CVE-2016-4117). Ces dernières sont patchées, mais les attaquants jouent sur l'absence de mise à jour du programme. A noter que le script malveillant présent dans les pixels exploite une faille désormais corrigée dans IE (CVE-2016-0162) et permet d'obtenir des informations comme la présence de logiciels de sécurité comme l'analyse de paquets, de sandbox, de virtualisation, etc. (cf schéma ci-dessous).

Une fois écarté cet obstacle et ayant réussi à activer les failles dans Flash, Stegano lance deux gammes de malware, Ursnif et Ramnit. Le premier se compose de modules capables de voler des données, d'enregistrer la frappe des touches du clavier, de faire des captures d'écran et agir comme une backdoor. Le second offre les mêmes capacités en ciblant plus particulièrement le secteur bancaire.

Ce n'est pas la première fois que les bannières publicitaires sont détournées pour pirater les Internautes, mais s'appuyer sur la stéganographie est une méthode originale. Les chercheurs ont trouvé une trace de Stegano en 2014 auprès d'utilisateurs néerlandais. En 2015, il visait les utilisateurs tchèques. Plus récemment, le Canada, le Brésil, l'Angleterre, l'Espagne et l'Italie étaient touchés. Les experts considèrent que Stegano est une menace importante « qui peut surclasser les kits connus comme Angler ou Neutrino, car il a un excellent référencement. Les bannières vérolées sont présentes sur des sites importants dont des sites d'actualités qui drainent des millions de visiteurs ».

A lire aussi :

Malware : Hammertoss se cache derrière Twitter pour voler des données

Des malwares dans les publicités diffusées par Yahoo!

Photo credit: marc0k via Visual hunt / CC BY-NC

Sur le même thème

Voir tous les articles Cybersécurité

![Cybersécurité : qu'est-ce qu'APT28, que la France attribue [...]](https://cdn.edi-static.fr/image/upload/c_lfill,h_201,w_298/e_unsharp_mask:100,q_auto/f_auto/v1/Img/BREVE/2025/4/473545/quest-quapt28-france-attribue-officiellement-russie-L.jpg)