Sécurité : encore une autre faille 'made in NSA' pour Cisco

Des chercheurs affirment que le trafic VPN de vieux matériels Cisco est vulnérable grâce à un outil mis en ligne par les Shadow Brokers, les hackers qui affirment avoir piraté la NSA. Cisco nie.

Cisco n'en a (peut-être) pas fini de corriger les failles mises au jour par les Shadow Brokers, ce groupe de hackers jusqu'alors inconnu qui affirme avoir piraté la NSA (plus exactement le groupe Equation lié à l'agence américaine). En fin de semaine dernière, des chercheurs en sécurité ont détaillé les fonctionnalités d'un autre outil présent dans l'archive de quelque 300 Mo déposée par les Shadow Brokers, archive témoignant selon eux de la réalité du piratage d'Equation.

Selon une analyse d'un chercheur appelé Mustafa Al-Bassam, cet outil dénommé BenignCertain permet d'extraire les mots de passe VPN de certains matériels Cisco, permettant à des hackers d'espionner le trafic d'utilisateurs qui pensaient leurs échanges protégés par chiffrement. L'attaque, que Al-Bassam a dénommé PixPocket, cible les matériels Cisco PIX (Private Internet

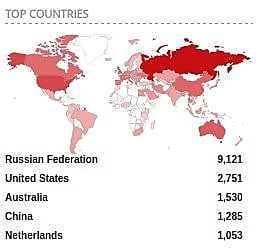

eXchange), une génération ancienne de pare-feu et appliance VPN que le géant des réseaux a cessé de supporter en 2009. Reste que certaines de ces machines sont toujours en service dans les réseaux d'entreprise. Selon Mustafa Al-Bassam, plus de 15 000 machines PIX vulnérables seraient encore en activité, dont une large majorité en Russie (voir la carte ci-contre). Un autre chercheur en sécurité, Kevin Beaumont, assure même que les gouvernements russe et pakistanais font tourner des firewall exposés à BenignCertain.

Trois chercheurs alertent, Cisco n'a rien vu

Dévoilée par Mustafa Al-Bassam, l'attaque a depuis été confirmée par deux autres experts en sécurité : Brian Waters, qui l'a testée sur son propre matériel, et Kevin Beaumont. BenignCertain repose sur l'envoi d'un paquet à la machine ciblée, qui répond alors à l'assaillant avec une copie d'une partie de sa mémoire. Un jeu de données où figurent la clef de chiffrement RSA exploitée par le VPN et la configuration de la machine selon les essais menés par Mustafa Al-Bassam.

Bingo. I can also confirm #BENIGNCERTAIN exploit works. Ran against Internet facing VPN interface, now remotely have preshared key.

- Kevin Beaumont (@GossiTheDog) August 19, 2016

« C'est la preuve qu'avec les VPN utilisant des clefs de chiffrement partagées en amont (ou preshared key, PSK, NDLR), la NSA a pu envoyer à distance un paquet à la machine, depuis une adresse IP située en dehors de l'organisation ciblée, et récupérer la clef partagée », explique Mustafa Al-Bassam, à nos confrères de Motherboard. Selon le chercheur, BenignCertain référence les versions du firmware Pix allant de 5.2(9) à 6.3(4). Brian Waters a toutefois réussi à faire fonctionner l'exploit sur une mouture légèrement ultérieure.

Cisco n'est toutefois pas aussi catégorique que les chercheurs susnommés. Le 19 août, dans un billet de blog, le Californien affirme que ses machines PIX - versions 6.x et antérieures - ne sont pas touchées par la faille évoquée.

Les firewall ASA... et PIX déjà

Plus tôt la semaine dernière, Cisco avait par contre reconnu la validité de deux attaques ciblant ses machines et issues de l'archive mise en ligne par les Shadow Brokers. Il expliquait avoir notamment détecté une faille sévère passée inaperçue depuis des années et touchant toutes les versions des firewalls ASA (Adaptive Security Appliance) et PIX. Dans une alerte, le géant des réseaux explique que la vulnérabilité permet à un assaillant de prendre le contrôle à distance des pare-feu maison. Mais, pour exploiter la faille (CVE-2016-6366), et contrôler l'ensemble du trafic passant par le firewall, l'assaillant doit au préalable prendre la main sur un poste possédant un accès à cet équipement ou dénicher un firewall mal configuré, sur lequel les accès sont mal gérés. Le fichier des Shadow Brokers renfermait un autre exploit, EpicBanana, reposant lui aussi sur une faille des systèmes Cisco, logée là encore dans les firewalls ASA. Mais cette vulnérabilité a été comblée dès 2011, assure Cisco.

A lire aussi :

Cisco et Fortinet valident le sérieux des Shadow Brokers, hackers de la NSA

Sur le même thème

Voir tous les articles Cybersécurité