Serpent : une backdoor qui cible la France par le canal open source

Proofpoint attire l'attention sur une backdoor qu'il a nommée Serpent. Elle cible des entités françaises au travers des gestionnaires de paquets pip et Chocolatey.

Stéganographie, Python et Chocolatey. Tous ces ingrédients sont au menu de Serpent. Proofpoint a donné ce nom à une backdoor qu'il dit dirigée contre des entités françaises des secteurs de la construction, de l'immobilier et du secteur gouvernemental.

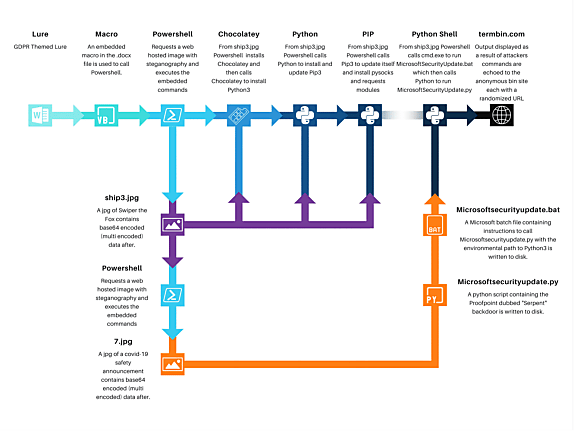

À la racine, il y a une campagne de phishing. Avec des documents Word contenant une macro malveillante. Son exécution déclenche toute une chaîne d'actions que résume le schéma ci-dessous.

Dans les grandes lignes :

- La macro télécharge une image (.jpg) dans laquelle se cache un script PowerShell encodé en Base64

Lire aussi : GitHub Actions compromis : plus de peur que de mal ?

- Ce script télécharge et installe - sur les OS Windows - le gestionnaire de paquets Chocolatey

- Chocolatey lui-même installe un gestionnaire de paquets ; en l'occurrence, pip (celui du langage Python)

- pip est utilisé pour installer des dépendances, dont le proxy inversé PySocks

- Le script PowerShell récupère une autre image qui contient elle-même un script Python ; script enregistré sous le nom MicrosoftSecurityUpdate.py et exécuté indirectement, par l'intermédiaire d'un fichier batch

- En bout de chaîne, l'utilisateur est dirigé vers l'aide en ligne d'Office

Ce script Python, c'est la backdoor Serpent. Elle s'appuie sur PySocks pour se connecter à une instance distante de CLI pour Pasterbin, transmet des éléments relatifs à la machine infectée et reçoit l'URL du fichier constitué avec ces éléments. URL qu'elle transmet ensuite à un deuxième serveur de commande, avec le nom de l'hôte infecté.

À qui doit-on cette campagne et quels sont ses objectifs ? Proofpoint ne se prononce sur aucun de ces deux sujets. Le groupe américain souligne en revanche la relative rareté de certaines des techniques sur lesquelles repose la démarche. En particulier, pour diffuser discrètement d'autres charges malveillantes, l'exploitation du planificateur de tâches (via schtasks.exe), qui sert à lancer un exécutable portable en tant qu'enfant d'un processus de confiance (taskhostsw.exe).

Illustration principale © Jne Valokuvaus - Shutterstock

Sur le même thème

Voir tous les articles Cybersécurité