Top 10 OWASP : quelles vulnérabilités surveiller sur les web apps ?

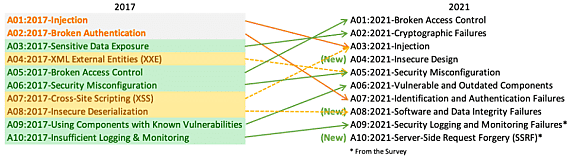

Quatre ans après la dernière édition, l'OWASP a actualisé son Top 10 des menaces sur les applications web. Qu'est-ce qui a changé dans cet intervalle ?

Prière de ne pas confondre erreur de conception et erreur d'implémentation. L'OWASP fait passer le message à l'heure d'actualiser son Top 10.

L'édition précédente de ce classement remontait à 2017. De l'une à l'autre, la thématique n'a pas changé. Il s'agit toujours de lister les principaux risques de sécurité sur les applications web. La nomenclature, en revanche, a évolué. Entre autres pour inclure les fameuses erreurs de conception comme une catégorie à part entière.

Cette catégorie fait son entrée au quatrième rang du Top 10. Parmi ses vulnérabilités les plus emblématiques, il y a :

- Déclenchement de message d'erreur contenant des informations sensibles (CWE-209)

- Violation de limite de confiance (CWE-501)

- Protection insuffisante d'identifiants (CWE-522)

Tête de liste en 2017, la catégorie « injection » glisse en troisième position. Principales classes de vulnérabilités : le XSS (CWE-79), l'injection SQL (CWE-89) et le manipulation de noms ou de chemins de fichiers (CWE-73).

Le contrôle d'accès, des web apps

Troisième en 2017, la catégorie des problèmes cryptographiques (anciennement « exposition de données »est désormais deuxième. Les vulnérabilités qu'elle regroupe consistent principalement en :

- Transmission de données en clair

- Usage d'algorithmes, de protocoles ou de fonctions de hachage à risque

- Clés de chiffrement faibles, réutilisées ou mal gérées (rotation notamment)

- Randomisation inappropriée

- Utilisation d'un mot de passe en tant que clé sans fonction de dérivation

Pour cette nouvelle édition, la palme revient à la catégorie « contrôle d'accès », cinquième en 2017. Elle est plus présente que toute autre catégorie dans les web apps que l'OWASP a testées. Des 34 CWE qui lui sont associées, il y a notamment l'exposition d'informations sensibles à un non autorisé (CWE-200) et par envoi de données (CWE-201). Mais la surface d'attaque potentielle comprend aussi, entre autres :

- Violation du principe de moindre privilège ou de blocage par défaut

- Contournement de vérifications par changement de l'URL, de l'état de l'application, de sa page HTML ou de requêtes API

- Manipulation de métadonnées (jetons d'authentification, cookies, champs cachés.)

- Navigation forcée vers des pages à privilèges

- Accès à un compte en fournissant son identifiant

Illustration principale © Quardia Inc. - Adobe Stock

Sur le même thème

Voir tous les articles Cybersécurité

![De Whaller à Wimi, les suites collaboratives investissent les [...]](https://cdn.edi-static.fr/image/upload/c_lfill,h_201,w_298/e_unsharp_mask:100,q_auto/f_auto/v1/Img/BREVE/2025/4/470188/whaller-wimi-collaboratif-investit-offres-cyber-L.jpg)