Un outil gratuit pour bloquer les ransomwares comme Locky

Bitdefender propose un vaccin gratuit contre les ransomwares Locky, TeslaCrypt et CTB-Locker. Revers de la médaille : l'outil devrait être rapidement contourné et peut déboucher sur un sentiment de fausse sécurité chez les utilisateurs.

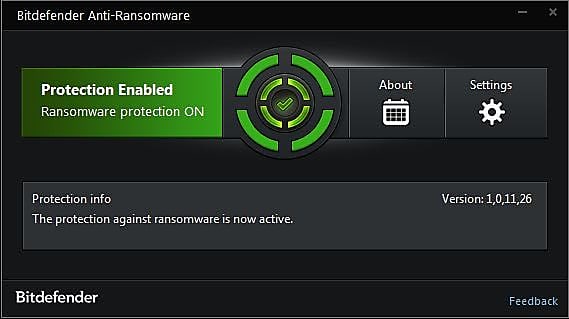

L'éditeur d'antivirus Bitdefender vient de sortir un outil gratuit permettant de bloquer les ransomwares les plus diffusés : Locky, TeslaCrypt et CTB-Locker. L'utilitaire repose sur les mêmes principes que ceux que la firme avait employés pour porter un coup d'arrêt à la diffusion de CryptoWall, autre ransomware ayant provoqué de nombreux dégâts. CryptoWall a depuis été modifié pour rendre l'utilitaire inopérant, mais la technique de l'éditeur fonctionne encore sur les ransomwares plus récents.

Le vaccin conçu par Bitdefender repose sur un constat simple : les concepteurs des ransomwares s'assurent que l'ordinateur sur lequel leur malware s'apprête à chiffrer les fichiers n'est pas déjà infecté par un ransomware. Cette précaution vise à s'assurer que la clef de déchiffrement qu'ils vendent permettra bien de restaurer l'accès aux informations. Si pareille prévention peut paraître étonnante de la part de cybercriminels, elle s'explique aisément : la propension des utilisateurs infectés à payer la rançon demandée dépend du témoignage des précédentes victimes du malware. Si ces dernières ont pu retrouver l'accès à leurs données après paiement de la rançon, les nouveaux utilisateurs infectés seront plus enclins à payer à leur tour. Bref, les cybercriminels ont tout intérêt à soigner leurs « clients ».

Les ransomwares vont s'adapter

C'est à ce petit détail que s'accroche Bitdefender, dont l'utilitaire simule une infection par Locky, TeslaCrypt ou CTB-Locker. Ce qui éloigne les nouvelles infections. La méthode est simple, mais évidemment fragile. D'abord, elle ne permet pas de se prémunir d'autres ransomwares. Ensuite, la diffusion même de l'outil de Bitdefender va probablement pousser les cybercriminels à réagir, et à créer de nouvelles versions de Locky ou Teslacrypt échappant au vaccin. Attention donc au sentiment de fausse sécurité que pourrait générer l'utilitaire.

Pour se prémunir des ransomwares, dont la diffusion s'est à la fois accentuée et s'est surtout sophistiquée ces dernières semaines, il est avant tout conseillé de patcher sans délai les failles de sécurité des principaux outils sur les postes de travail (OS, Office, navigateurs, plug-ins comme Flash Player, Acrobat Reader ou Java) et de n'autoriser l'exécution de macros Microsoft Office qu'en cas d'absolue certitude de la nature et de la provenance du fichier. Même s'ils utilisent d'autres vecteurs d'infection plus sophistiqués (comme des sites Web corrompus), les ransomwares exploitent largement la curiosité des utilisateurs - qui ont tendance à ouvrir des documents Word, Excel ou PowerPoint dont le nom interpelle - pour s'installer sur les postes de leurs victimes. Une politique de sauvegarde à jour, et dont l'efficacité est testée régulièrement, constitue l'autre garantie contre les ransomwares : elle permet de restaurer les données sans avoir à payer une rançon.

A noter que Lexsi avait la semaine dernière proposé une méthode aux administrateurs pour se vacciner contre le rançongiciel Locky.

Lire aussi : Ransomware : Locky reprend du service

A lire aussi :

Ransomware Locky : l'AFP touchée, son RSSI témoigne

Le ransomware Locky mute pour multiplier ses victimes en France

Lire aussi : Ransomwares : les 3 secteurs les plus ciblés

Le ransomware Locky inonde la France, via de fausses factures Free Mobile

Crédit photo : funnyangel / shutterstock

Sur le même thème

Voir tous les articles Cybersécurité