WannaCry : seulement trois antivirus protègent de l'exploit EternalBlue

Prompts à clamer qu'ils bloquent WannaCry, les éditeurs d'antivirus oublient de mentionner qu'ils ne détectent pas, à trois exceptions près, l'exploit EternalBlue. Or, c'est celui-ci qui risque d'être réutilisé par de nouvelles menaces.

Depuis la crise WannaCry, qui s'est déclenchée voici une semaine et s'est traduite par l'infection de centaines de milliers de systèmes, les éditeurs d'antivirus n'hésitent pas à clamer que leurs outils arrêtent tous la menace. Un test monté par MRG Effitas, une entreprise anglaise spécialisée dans la recherche en sécurité informatique (MRG signifiant Malware Research Group), montre que la réalité est un peu plus contrastée.

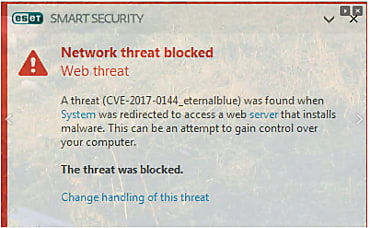

En testant la capacité des logiciels de protection grand public (avec leurs paramétrages par défaut) à détecter l'exploit EternalBlue, mis à profit par WannaCry pour se diffuser, MRG Effitas établit que seuls trois produits stoppent le code de la NSA récupéré par les auteurs du ransomware : Eset Smart Security, F-Secure Safe et Kaspersky Internet Security. « Deux de ces produits utilisent le filtrage réseau pour détecter cet exploit et le bloquer avant son exécution au niveau du noyau », écrit MRG Effitas, qui précise que ce mode de détection pourrait être contourné en masquant la signature de l'exploit.

11 antivirus échouent

Neuf autres antivirus familiaux, une solution de protection dite de nouvelle génération et un EDR (Endpoint Detection and Response) échouent à protéger ou à alerter leurs utilisateurs. La société anglaise ne dévoilent pas les noms des éditeurs concernés, officiellement pour leur laisser le temps de patcher leurs produits. Signalons tout de même qu'EternalBlue a été officiellement dévoilé début avril par les Shadow Brokers, ce groupe de pirates qui a exfiltré un grand nombre d'outils de hacking de la NSA. Voir la plupart des outils de protection des terminaux échouer à repousser EternalBlue, probablement l'exploit dont la nocivité apparaissait la plus évidente parmi les outils alors mis en ligne, plus d'un mois après n'est tout de même pas très glorieux.

« Tous les fournisseurs prétendent protéger leurs utilisateurs contre Wannacry et certains contre EternalBlue. Mais se prémunir contre la charge utile ne signifie pas que les utilisateurs soient entièrement protégés contre les codes malveillants fonctionnant en mode kernel », analyse EternalBlue. Une remarque d'autant plus valide que, si l'infection WannaCry est désormais sur le déclin, l'exploit issu de la NSA ciblant le protocole SMB est lui déjà récupéré par d'autres menaces (comme le mineur de crypto-monnaie Adylkuzz et le ransomware Uiwix) et a de fortes probabilités de connaître une assez longue carrière parmi les groupes de cybercriminels.

A lire aussi :

Thales : « les systèmes les plus critiques sont aussi les plus vulnérables à WannaCry »

WannaCry : le ransomware qui n'a plus besoin du phishing

Après WannaCry : les Shadow Brokers promettent de nouvelles révélations

Photo : Franck_Michel via VisualHunt / CC BY

Sur le même thème

Voir tous les articles Cybersécurité

![Cybersécurité : qu'est-ce qu'APT28, que la France attribue [...]](https://cdn.edi-static.fr/image/upload/c_lfill,h_201,w_298/e_unsharp_mask:100,q_auto/f_auto/v1/Img/BREVE/2025/4/473545/quest-quapt28-france-attribue-officiellement-russie-L.jpg)