Nobelium : un parfum de SolarWinds en France

L'ANSSI attire l'attention sur des campagnes de phishing sévissant en France. Elle les attribue à Nobelium, déjà impliqué dans l'attaque dite SolarWinds.

Comment faire passer pour légitime un exécutable malveillant ? En le renommant. Les auteurs de l'attaque qu'on a baptisée SolarWinds avaient utilisé cette technique sur AdFind, outil en ligne de commande destiné à effectuer des requêtes dans Active Directory. Ils y ont à nouveau recouru dans le cadre de campagnes de phishing. En tout cas d'après l'ANSSI, qui vient d'émettre une alerte.

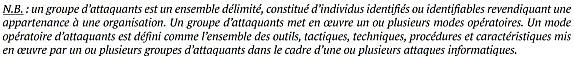

Ces campagnes, repérées en février dernier, se sont intensifiées en mai. Elle ont entraîné la compromission de comptes de messagerie d'entités françaises. Comptes à partir desquels des mails piégés ont été envoyés à des institutions étrangères du secteur de la diplomatie. Des organisations publiques françaises ont par ailleurs été destinataires de messages d'institutions étrangères apparemment victimes du même groupe cybercriminel : Nobelium. Ou plus précisément du même MOA (mode opératoire d'attaquants), terme que l'ANSSI définit comme suit :

D'autres éléments se retrouvent entre ces campagnes et l'attaque SolarWinds. En particulier au niveau du recueil d'informations sur les domaines ciblés. Outre AdFind, BoomBox et BlooHound, entre autres, sont mis à profit.

La chaîne implique aussi Cobalt Strike, qui fait office de charge finale. Son infrastructure C2 comprend des VPS de multiples fournisseurs (dont OVH). Elle met en ouvre des noms de domaines enregistrés essentiellement chez Namecheap et NameSilo. Une bonne partie imitent des sites d'information et d'actualités (trendingnews.com, celebsinformation.com, newstepsco.com.).

La collecte d'informations sur les victimes passe par l'outil EnvyScout. Lequel récupère aussi potentiellement des identifiants NTLM, exfiltrés vers un SMB distant.

La page HTML malveillante en pièce jointe de certains mails porte aussi son nom. Autre levier exploité : un lien vers du code malicieux hébergé sur Google Drive.

Illustration principale © thodonal - Adobe Stock

Sur le même thème

Voir tous les articles Cybersécurité