Assured Workloads : Google Cloud trouve un autre angle souverain en Europe

Google Cloud étend Assured Workloads à l'Europe. En quoi consiste ce service qui comporte une dimension « souveraine » ?

Assured Workloads dans l'UE ? Cela ne devrait plus tarder. Google Cloud vient en tout cas d'ouvrir, sur place, une phase expérimentale.

Ce service est commercialisé depuis début 2021 aux États-Unis. Il est complémentaire au contrat d'assistance premium. Sa cible : les industries réglementées. Promesse : aider à la conformité des charges de travail. Avec trois grandes briques :

- Assistance régionale

Principe : limiter les services d'assistance à des emplacements géographiques et à des conditions de personnel spécifiques. - Localisation des données

Levier : des règles d'administrations appliquées lors de la création de charges de travail. Destination : une des régions Google Cloud en Europe (Allemagne, Belgique, Finlande, Pays-Bas, Pologne). - Contrôle des accès

Cette dernière composante met deux services en jeu. D'un côté, Key Access Justifications (KAJ). De l'autre, Cloud External Key Manager (EKM).

Lire aussi : Souveraineté numérique : où en est Google Cloud ?

Assured Workloads : des accès justifiés

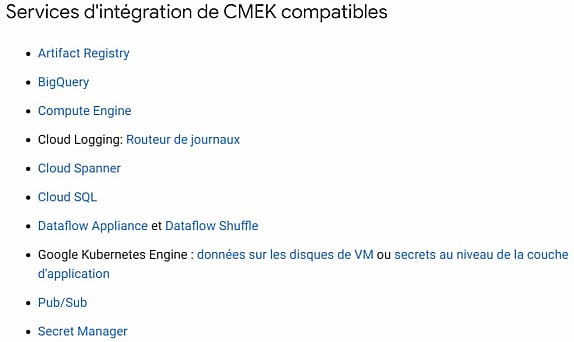

EKM permet d'exploiter des clés de chiffrement externes, stockées sur des équipements de partenaires (Equinix, Fortanix, Ionic, Thales, Unbound). Il est compatible avec les services suivants :

KAJ vient s'y greffer. Il peuple toutes les requêtes EKM (appels à une clé pour le déchiffrement) d'un champ « justificatif ». Objectif : expliquer le pourquoi des requêtes en question. Et permettre une réponse automatique qu'on aura paramétrée au niveau des équipements tiers (pour le moment, chez Fortanix, Ionic et Thales).

Le champ peut prendre 9 valeurs :

- CUSTOMER_INITIATED_ACCESS

Le client utilise son compte pour accéder à ses données en conformité avec sa politique IAM. - MODIFIED_CUSTOMER_INITIATED_ACCESS

Idem, mais dans le cas où un admin Google a récemment réinitialisé le compte superutilisateur associé à l'organisation. - GOOGLE_INITIATED_SYSTEM_OPERATION

Google accède à des données pour en optimiser la structure, la qualité ou l'intégrité. Ou réalise des opérations de plan de contrôle qu'on lui a déléguées. - REASON_NOT_EXPECTED

Aucune raison n'était attendue, le service en question n'ayant pas encore d'intégration stable avec KAJ. - CUSTOMER_INITIATED_SUPPORT

Action prise en réponse à un ticket d'assistance. - GOOGLE_INITIATED_SERVICE

Accès à l'initiative de Google pour la gestion et le dépannage. - THIRD_PARTY_DATA_REQUEST

Accès à la suite d'une requête judiciaire. - GOOGLE_INITIATED_REVIEW

Accès à des fins de sécurité ou de conformité. Par exemple, pour confirmer si un incident a pu affecter des données. Ou si un compte respecte les conditions d'utilisation Google Cloud. - REASON_UNSPECIFIED

KAJ est disponible pour BigQuery*, GKE, PubSub et Spanner. Il est en préversion pour Cloud SQL, Persistent Disk (stockage bloc) et Google Cloud Storage (stockage objet).

* Avec des exceptions pour BigQuery ML et BigQuery BI Engine. Ainsi que pour les SSD locaux et les images machine sur le stockage bloc.

Photo d'illustration © sdecoret - Adobe Stock

Sur le même thème

Voir tous les articles Data & IA

![Déployer l'IA à l'échelle : l'approche d'AXA, entre vision et [...]](https://cdn.edi-static.fr/image/upload/c_lfill,h_201,w_298/e_unsharp_mask:100,q_auto/f_auto/v1/Img/BREVE/2025/4/473364/deployer-echelle-approche-axa-L.jpg)