APT44, bras armé cyber de la Russie

Mandiant a attribué un APT à Sandworm, considéré comme le principal groupe cybercriminel à la solde de Moscou.

Vous pouvez toujours l’appeler Sandworm, FROZENBARENTS ou Seashell Blizzard. Mais désormais, vous pouvez aussi l’appeler APT44.

Le groupe cybercriminel dépendant du renseignement militaire russe doit ce matricule « honorifique » à Mandiant, qui le lui a attribué dans le contexte de la guerre en Ukraine. Plus précisément parce que depuis le début du conflit, ses activités n’ont « jamais été aussi bien intégrées » à celles des forces armées.

À ce jour, aucun groupe cybercriminel à la solde de Moscou n’a joué un rôle plus central dans le soutien à la campagne militaire, renchérit Mandiant. APT44 sert cependant aussi les intérêts politiques du Kremlin. Et représente donc une menace d’autant plus grande à court terme, au-delà de l’Ukraine. Il a notamment un historique de tentatives d’interférence avec des élections… y compris en France, pour la présidentielle 2017. On lui attribue également les perturbations lors de la cérémonie d’ouverture des JO de Pyeongchang en 2018. Ainsi que le ciblage, au moins depuis 2019, de multiples serveurs de messagerie (Exchange, Exim, Zimbra) à travers le monde.

Lire aussi : Cybersécurité : 8 personnalités qui ont marqué 2024

Du déchiffrement aux attaques cyber-cinétiques, APT44 en support de l’armée

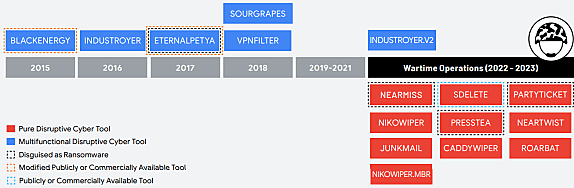

Au fil de la guerre en Ukraine, les cibles et les méthodes d’APT44 ont évolué. Durant la première année, les opérations disruptives voire destructrices ont dominé, avec des malwares tels CaddyWiper, Industroyer, PartyTicket et SoloShred. Certaines furent coordonnées avec des attaques physiques, comme sur le réseau de distribution d’électricité (octobre 2022).

Elles ont laissé place à des opérations d’espionnage. Synchronisées, là aussi, avec certaines actions sur le terrain. Par exemple, depuis au moins avril 2023, une aide au déchiffrement des communications Signal et Telegram sur les appareils mobiles récupérés par l’armée.

L’accès initial aux réseaux visés passe souvent par des routeurs et des VPN. APT44 utilise aussi, entre autres, des installeurs infectés d’un trojan et distribués sur des forums russophones ou ukrainophones. Avec le temps, il exploite de plus en plus d’utilitaires « sur étagère ». Y compris open source, comme les webshells Neo-reGeorg et Weevely. Lorsque des malwares spécifiques sont nécessaires, le groupe « commence petit », déployant des outils extensibles dont l’éventuelle exposition ne remettrait pas en cause ses capacités globales. Dans le même esprit, sur la partie infrastructure, APT44 tend à s’appuyer sur des ressources « à la demande ». Ce qui complique l’établissement de liens avec des opérations antérieures.

APT44 n’a pas attendu ce conflit pour se créer des « identités hacktivistes » sur Telegram. Ses principaux canaux de com s’appellent CyberArmyofRussia_Reborn, Xaknet Team et Solnetsepek. C’est sur ce dernier qu’ont filtré des données personnelles de militaires ukrainiens.

À consulter en complément :

Une anatomie d’Industroyer, ce malware qui cible les réseaux électriques

Avec les restrictions d’accès aux servies Internet depuis le déclenchement du conflit, la demande de VPN monte en flèche en Russie

À qui profite l’exode de talents IT russes ?

En Ukraine, les cryptoactifs soutiennent l’effort de guerre

Illustration principale © Duc Dao – Shutterstock

Sur le même thème

Voir tous les articles Cybersécurité