Nouvelles normes et biométrie, clés du futur de la sécurité digitale

Alors que le nombre de cyberattaques capitalisant sur le coronavirus explose, pour la majorité des consommateurs et des entreprises, les mots de passe sont toujours un mal nécessaire pour accéder aux comptes et aux données.

Toutefois, alors que la technologie n'a cessé de se développer, de changer et de s'adapter, la combinaison du nom d'utilisateur et du mot de passe est restée la même, et s'est révélée inadaptée, tant en termes de sécurité que de convivialité. Intrinsèquement faibles, partageables et faciles à deviner, les mots de passe peuvent également être tout simplement extraits de bases de données d'informations volées à la suite de cyberattaques.

Les entreprises peuvent remédier partiellement à ces lacunes en imposant des mots de passe plus complexes, mais leur fiabilité dépend dans une large mesure de l'utilisateur - et l'erreur humaine peut rapidement compromettre la sécurité. Même si un employeur met en place des mesures de protection contre ces risques, s'il est victime d'une violation de données et que les mots de passe sont partagés en ligne, il reste vulnérable.

Après une violation à grande échelle, il est normal qu'une entreprise réinitialise ses mots de passe et revoit sa sécurité. Toutefois, lorsqu'il s'agit d'attaques de moindre envergure, l'organisation ne modifie pas toujours la manière dont les mots de passe ou les comptes protégés sont gérés.

L'authentification à deux facteurs

Une première mesure prise couramment pour améliorer la sécurité digitale est la mise en oeuvre de méthodes d'authentification à deux facteurs (2FA). Bien que les méthodes de base, telles que les mots de passe uniques (OTP), améliorent la sécurité au-delà d'un simple nom d'utilisateur et d'un mot de passe, elles sont sensibles aux attaques modernes de phishing et de Man-in-the-Middle, car le secret reste partagé par le réseau, donc interceptable à distance, au même titre que l'identifiant ou le mot de passe.

Les attaques qui ciblent le téléphone sont en réalité de plus en plus courantes, la fraude par SIM Swapping étant désormais un moyen efficace de faciliter les attaques organisées contre les smartphones. Si des mots de passe uniques par SMS doivent être utilisés, il est conseillé de les compléter par un authentificateur externe distinct.

Les attaques par phishing peuvent également se révéler d'une efficacité dévastatrice, car le succès de tous les cybercriminels repose sur une simple erreur humaine. Les emails frauduleux sont en recrudescence, et même les employés les plus avertis peuvent être amenés à cliquer sur des liens malveillants ou à ouvrir des pièces jointes contenant des malwares.

Les emails de phishing qui prétendent provenir d'une source légitime sont en effet parfois très convaincants. Ces attaques sont perçues comme une menace majeure par les professionnels de la sécurité IT, car il suffit qu'un employé en soit victime pour que l'auteur de l'attaque récupère des informations d'identification légitimes et se déplace latéralement sur le réseau.

En outre, les employés en déplacement utilisent souvent le Wi-Fi public lorsqu'il est disponible, ce qui peut les exposer aux attaques de type Man-in-the-Middle, dans la mesure où les pirates informatiques sont connus pour détourner les connexions vers de faux réseaux Wi-Fi publics.

Dans ces scénarios, des utilisateurs peu méfiants se connectent et, ce faisant, donnent sans le savoir à un hacker l'accès à leurs identifiants - à moins que leurs connexions ne soient cryptées. Les attaquants peuvent alors facilement contourner les méthodes d'authentification 2FA plus élémentaires.

Mesurer la pertinence des normes ouvertes et de la biométrie

Les organisations peuvent améliorer la sécurité et l'expérience des utilisateurs en réduisant la dépendance aux mots de passe et en adoptant de nouvelles normes, reposant notamment sur la technologie biométrique.

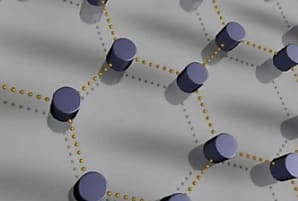

La norme FIDO2 / WebAuthn, la première mondialement acceptée pour l'authentification sur le web (et ratifiée comme telle par le World Wide Web Consortium), permet une meilleure sécurisation. Elle est fondée sur la cryptographie à clé publique qui élimine la nécessité de créer et de stocker les mots de passe en un point central où ils sont exposés aux violations de données.

De plus, elle permet aux utilisateurs de bénéficier de plusieurs moyens d'authentification, y compris le choix d'utiliser un authentificateur externe tel qu'une clé de sécurité matérielle ou un capteur biométrique intégré, en proposant la prise en charge de nombreux dispositifs d'authentification ; ce qui se traduit par un certain degré de personnalisation et encourage l'abandon des noms d'utilisateurs/mots de passe au profit de méthodes de sécurité plus sûres et plus conviviales.

Utilisée dans le cadre de la norme FIDO2 / WebAuthn avec une clé de sécurité, la biométrie offre par exemple à l'utilisateur une alternative moderne et conviviale au code PIN servant à déverrouiller l'usage de la clé. Dès lors, l'authentification peut avoir lieu sans aucun identifiant ni mot de passe, et sous un niveau de sécurité maximum.

La force de la technologie biométrique tient au fait qu'elle repose sur une biologie humaine unique, une empreinte digitale ou un visage, qui ne sont pas faciles à copier ou à pirater. La technologie des empreintes digitales est devenue omniprésente : il s'agit de la méthode utilisée par de nombreuses personnes pour se connecter à leur téléphone ou à des applications ainsi que pour autoriser des paiements mobiles. L'extension de cette fonctionnalité pour sécuriser une plus large gamme de dispositifs est la suite logique de cette technologie.

La biométrie et les normes ouvertes qui supportent l'authentification multi-facteur annoncent le début de la fin des mots de passe. En adoptant ces nouvelles technologies, les organisations pourront bénéficier d'une sécurité bien plus élevée, tout en libérant les utilisateurs du problème que représentent les mots de passe.

Sur le même thème

Voir tous les articles Cybersécurité