ChromeLoader : ceci n'est pas qu'un adware

Découvert en début d'année sous la forme d'un adware, ChromeLoader reste une menace active... avec des usages plus destructeurs.

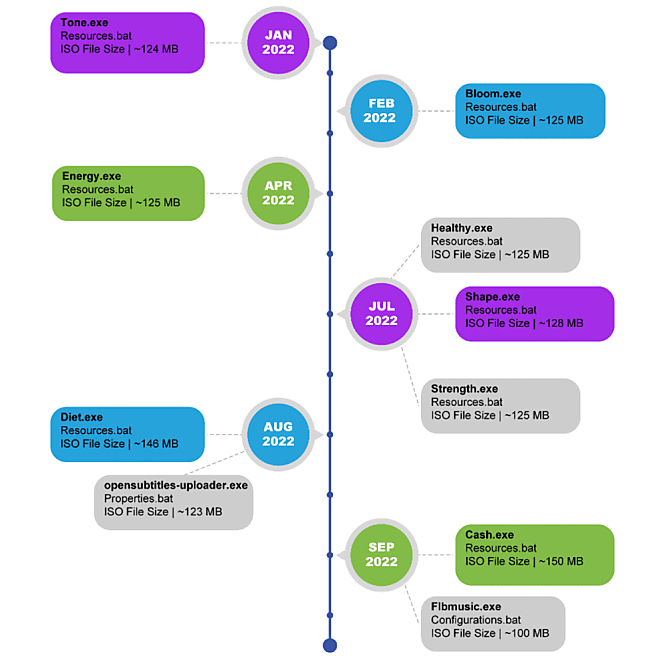

Fichier batch ou exe ? Avec ou sans Electron ? « Juste » pour diffuser de la publicité ou pour des actions plus destructrices ? Cela dépend des variants. Et avec ChromeLoader, il sont nombreux. En tout cas d'après les analyses menées depuis janvier 2022. C'est là qu'on avait découvert ce malware toujours actif actuellement.

New malware known as #ChromeLoader / #CS_INSTALLER spreading via twitter

??.ISO initial infection

?? PowerShell scheduled task

?? Malicious chrome extension installC2s:

🌐 learnataloukt[.]xyz

🌐 ktyouexpec[.]xyz

🌐 withyourret[.]xyz📰: https://t.co/TJRB5ZPwqL (s/o @x3ph1!) https://t.co/OwFp0f4mqv

- Colin Cowie👨🏼?💻 (@th3_protoCOL) January 10, 2022

Need more information about Malware CS_installer aka ChromeLoader? I have shared my findings on my GitHub repository. 👍https://t.co/c3O31c4JXV

Alienvault Pulse is available as well.https://t.co/0u26IGis3Y#ChromeLoader #CS_installer

- x3ph (@x3ph1) January 10, 2022

VMware vient d'émettre une alerte à son sujet. Avant lui, Palo Alto Networks, G-Data et Red Canary, entre autres, avaient fait de même. Que ressort-il de leurs rapports ? D'abord, que ChromeLoader - du nom d'une des tâches planifiées lors de la chaîne d'attaque - existe autant pour Windows que pour Mac. Ensuite, qu'il usurpe l'identité de plusieurs logiciels légitimes, parmi lesquels FLB Music et OpenSubtitles.

ChromeLoader : une extension comme coeur d'action

Point commun à tous les échantillons analysés : au bout de la chaîne, il y a une extension malveillante pour Chrome (et éventuellement Safari sur macOS). Elle semble avoir, dans les premiers temps, servi d'adware (pistage de l'activité de navigation et injection de pubs). Mais on a fini par découvrir des usages plus destructeurs. Dont la distribution du ransomware Enigma, de mises à jour malicieuses de Windows ou d'un ZipBomb (archive qui, décompressée, sature le disque).

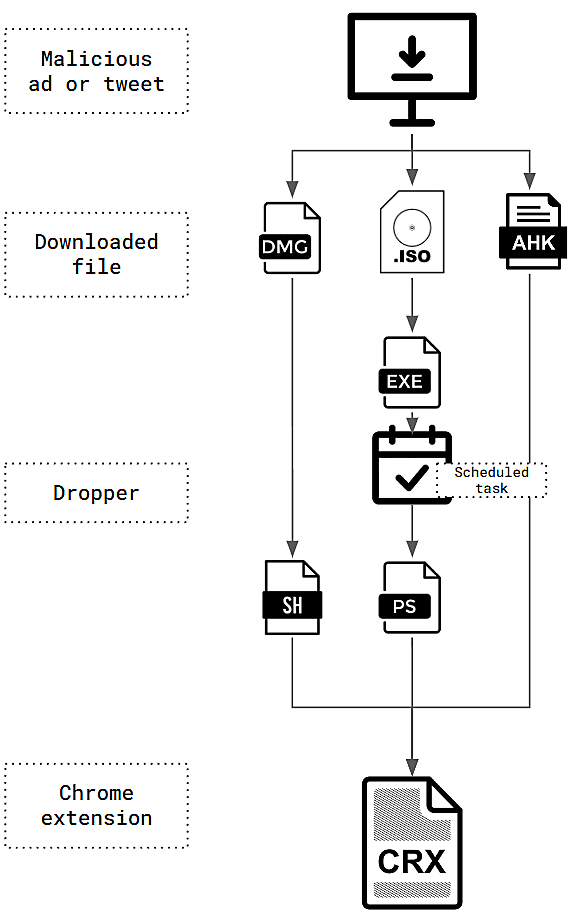

En fonction des charges utiles, les chaînes d'infection peuvent varier. Elles impliquent pour la plupart des scripts PowerShell, déchiffrés à la volée à l'aide de dictionnaires et de plus en plus dissimulés au fil des variants (imbrication d'objets, inversion de caractères...). À la racine, il y a systématiquement une image disque (ISO sur Windows, DMG sur Mac). Et en étape intermédiaire, la création d'une tâche planifiée pour s'exécuter à intervalle régulier avec des privilèges élevés - de sorte que l'extension peut, entre autres, accéder à tout URL consultée dans le navigateur et manipuler toute requête.

On connaît également ChromeLoader sous les noms de ChromeBack et Choziosi Loader.

Illustration principale © James Thew - Adobe Stock

Sur le même thème

Voir tous les articles Cybersécurité