Cybersécurité : les attaques les plus courtes sont-elles les meilleures ?

L'opposition entre attaques « courtes » et « longues » jalonne le dernier rapport Active Adversary de Sophos. Qu'en ressort-il ?

Rclone, trop sophistiqué pour servir à exfiltrer des données ? Sophos en fait l'hypothèse dans son dernier rapport Active Adversary.

C'est le troisième du genre publié cette année. Le premier, paru en avril, visait les chefs d'entreprise. Le deuxième, daté d'août, s'adressait aux tech leaders. Il y était notamment question de la baisse de la durée des attaques par ransomware : d'une année sur l'autre, la médiane est passée de 9 à 5 jours.

Le troisième volet cible les métiers de la cybersécurité. Il se fonde toujours sur des données de l'équipe Sophos X-Ops, mais sur une fenêtre temporelle plus large. Elle couvre en l'occurrence dix-huit mois : l'année 2022 (que couvrait le premier rapport) et le premier semestre 2023 (que couvrait le deuxième). L'échantillon retenu englobe 232 incidents.

À quoi sont corrélées les attaques « courtes » ?

Quant à la rapidité des attaques, Sophos y voit une nécessité face au renforcement des capacités de détection. Il la met aussi, tout simplement, sur le compte de la pratique. Et mentionne, à ce propos, l'épisode des Conti leaks, qui a permis de mesurer le niveau d'adoption des playbooks (outils d'automatisation) de ce collectif cybercriminel.

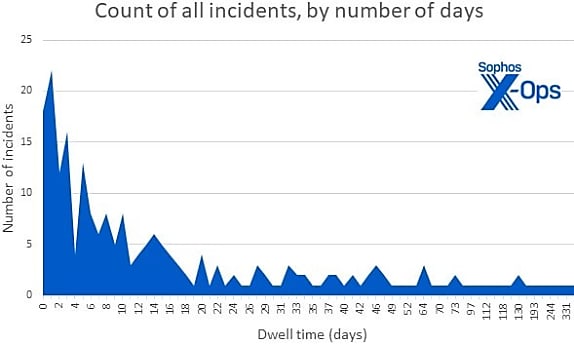

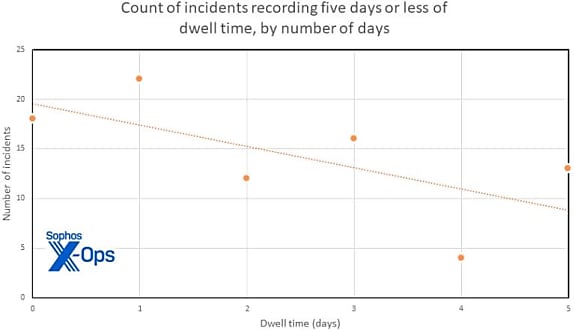

Pour l'essentiel des incidents (141 sur 232), l'attaque a duré plus de 5 jours [première illustration ci-dessous]. Une quarantaine n'ont toutefois pas dépassé la journée [deuxième illustration].

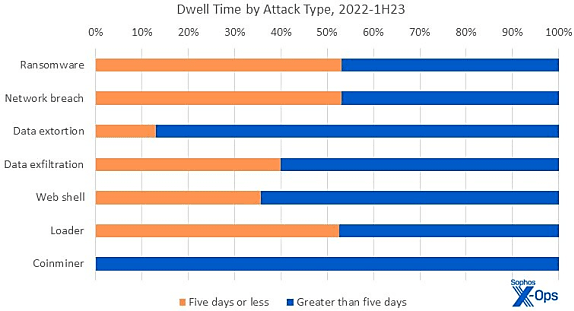

Sous le prisme des types d'attaques, les « durées courtes » dominent pour les ransomwares, les loaders et les vulnérabilités réseau. C'est l'inverse pour l'exfiltration de données et les webshells.

Le taux d'attaques « longues » est élevé pour l'extorsion de données. Sophos suppose que l'absence d'opérations de chiffrement permet aux attaquants d'opérer plus discrètement... et donc avec moins d'empressement.

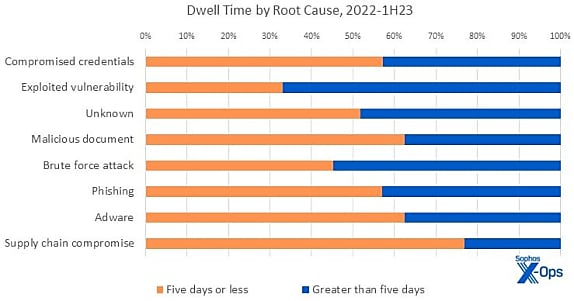

Sur les attaques auxquelles on a pu attribuer une cause racine, les « durées courtes » sont corrélées en premier lieu aux compromissions de chaîne d'approvisionnement. L'explication ? Pour résumer les propos de Sophos, dans ce type d'attaque, « tout est prêt, il n'y a plus qu'à activer ».

Lire aussi : Cybersécurité : qu'est-ce qu'APT28, que la France attribue officiellement à la Russie ?

L'éditeur évoque, à ce sujet, trois incidents liés impliquant le ransomware Hive. À l'origine, il y avait des authentifiants compromis, utilisés pour se connecter à un VPN. Les relations de confiance entre les trois domaines concernés rendaient ces authentifiants valides sur tout le périmètre. Moins de onze heures se sont écoulées entre l'exploitation des authentifiants et la mise en place de tunnels persistants. Les déploiements de Hive sur lesdits domaines se sont ensuite faits à moins de six heures d'intervalle.

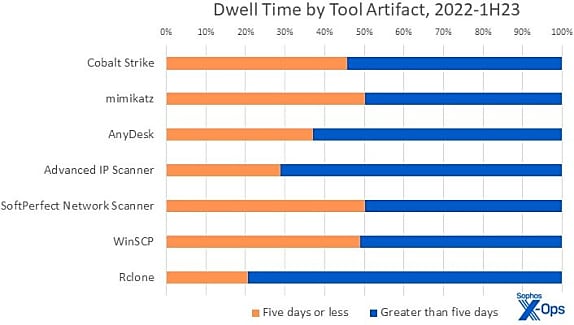

La télémétrie ciblée... plus ou moins directement

La distribution entre attaques « longues » et « courtes » est sensiblement plus équilibrée si on la rapporte aux outils impliqués. C'est plus ou moins du fifty-fitfy avec Mimikatz, SoftPerfect Network Scanner et WinSCP. Les attaques « courtes » sont moins fréquentes avec AnyDesk (40 % environ), Advanced IP Scanner (30 % environ)... et Rclone (20 % environ). Pour ce dernier, l'écart avec WinSCP pourrait se justifier entre autres par une interface moins « conviviale » dans l'optique d'attaques rapides, estime Sophos.

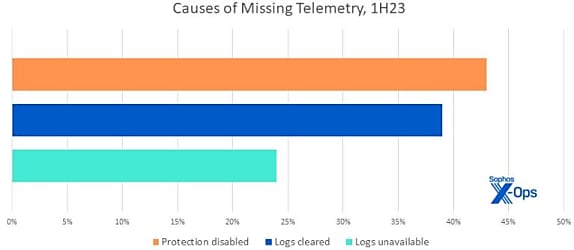

Pour une partie des incidents, on n'a pas pu déterminer la durée de l'attaque faute d'une télémétrie suffisante. Dans près de la moitié des cas, ce manque est lié à la non-activation d'une protection... si ce n'est à sa désactivation. Sophos avait brièvement fait état, dans son rapport d'août, de la propension croissante des attaquants à pratiquer ces désactivations... et de leur effet négatif sur la télémétrie.

Illustration principale © K illustrator Photo - Adobe Stock

Sur le même thème

Voir tous les articles Cybersécurité

![Cybersécurité : qu'est-ce qu'APT28, que la France attribue [...]](https://cdn.edi-static.fr/image/upload/c_lfill,h_201,w_298/e_unsharp_mask:100,q_auto/f_auto/v1/Img/BREVE/2025/4/473545/quest-quapt28-france-attribue-officiellement-russie-L.jpg)