Pour Doctolib, le « firewall souverain » attendra

Doctolib a récemment justifié son usage de Cloudflare plutôt que d'une technologie « souveraine » ou en tout cas européenne.

Justifier publiquement son choix d'une technologie américaine ? Doctolib l'a récemment fait avec Cloudflare.

L'entreprise affirme qu'au moment où elle a sélectionné ce fournisseur, « aucun acteur européen ne proposait une telle qualité de service ». À ce sujet, elle cite notamment :

- La fonctionnalité dite Keyless SSL

Disponible en tant que module complémentaire uniquement pour l'édition Enterprise de Cloudflare, elle permet d'uploader des certificats SSL sans exposer ses clés TLS privées.

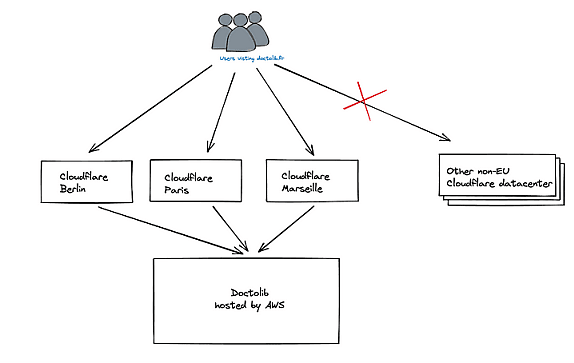

- Les services de régionalisation (Data Localization Suite)

Cette option garantit que les datacenters inspectant le trafic se trouvent dans l'UE. Les métadonnées et les logs générés restent également dans ce périmètre. On peut le vérifier, précise Doctolib, par l'intermédiaire du code IATA figurant dans le traceroute HTTP que fournit Cloudflare.

- Le scoring des menaces et la salle d'attente... « fonctionnalité-clé pendant la crise Covid »

Aujourd'hui encore « aucun acteur 'souverain' n'est capable de fournir le même niveau de protection et suffisamment de performance pour gérer notre trafic entrant », insiste Doctolib.

En parallèle de la localisation des traitements dans l'UE et du Keyless SSL, le trafic « est déchiffré à la volée et en mémoire ». Doctolib déclare, en outre, utiliser le SDK Tanker pour chiffrer les documents sensibles côté client.

Sur le sujet des performances, on nous fait valoir à la fois l'infrastructure et un élément qui en découle : le niveau de visibilité sur les menaces, donc la capacité de réaction.

Illustration générée par IA

Sur le même thème

Voir tous les articles Cybersécurité