Majorel, Cl0p, MOVEit... Le scénario probable de la fuite de données Pôle emploi

La semaine passée, Pôle emploi signalait une importante fuite de données. Comment s'est déroulé cet incident ? La chaine des responsabilités se précise.

« MOVEit : deux failles SQLi avec Azure en bout de chaîne ». Ainsi avions-nous titré un article publié mi-juin.

Les failles en question avaient été découvertes à quelques jours d'intervalle, dans MOVEit Transfer, logiciel de transfert sécurisé de fichiers. L'une et l'autre ouvraient la voie à des injections SQL au niveau du front-end web. Avec, entre autres conséquences potentielles, l'exfiltration de données.

Il existait alors plusieurs preuves d'exploitation. L'une d'entre elles impliquait le déploiement d'un webshell pouvant accéder, entre autres, à des identifiants Azure Blob Storage depuis les paramètres de MOVEit. Un autre PoC jouait en partie sur les différences de prise en compte de la casse entre composants logiciels, ainsi que sur un mauvais matching de code.

Ces vulnérabilités - ainsi qu'une troisième, rendue publique au lendemain de la publication de notre article - ont été utilisées, notamment, pour diffuser le ransomware Cl0p.

Majorel et MOVEit : de premiers signes en Allemagne

La branche française du groupe britannique SYNLAB (services de diagnostics médicaux) fait partie des victimes affichées sur le site vitrine de Cl0p. Début juin, elle a reconnu avoir « stoppé un acte malveillant » dirigé contre MOVEit, utilisé pour échanger des données avec des établissements de soins partenaires. Sont plus précisément concernés quatre de ses laboratoires... dont des patients ont depuis lors reçu un e-mail frauduleux. Celui-ci les incite à communiquer les identifiants de leur compte personnel.

Majorel aussi utilise MOVEit. Ou, tout du moins, l'a utilisé. Voilà quelques semaines, la filiale allemande de cet acteur de la GRC a confirmé à la presse sur place avoir été victime des failles dans le logiciel. Tout en affirmant que les autres divisions n'étaient pas touchées.

Du côté de la filiale française, pas un mot... malgré les déclarations de Pôle emploi. La semaine passée, l'établissement public a signalé le vol de données personnelles de demandeurs d'emploi (noms, prénoms, numéros de sécurité sociale). Il a d'abord annoncé qu'un de ses prestataires avait subi un acte de malveillance. Avant de laisser échapper le nom de Majorel, chargé de numériser les documents transmis par les demandeurs d'emploi.

Lire aussi : 8 failles logicielles qui ont marqué l'année 2023

Des données Pôle emploi qui remontent à 2022

Cl0p n'a pas ajouté Majorel dans sa liste de victime revendiquées - au rang desquelles, côté tricolore, se trouvent par exemple le cabinet parisien Latournerie Wolfrom Avocats et l'opérateur d'infrastructure télécoms Lasotel, basé en région lyonnaise. Il y a, en revanche, mis Arvato (services de logistique), autre entreprise de la galaxie Bertelsmann*.

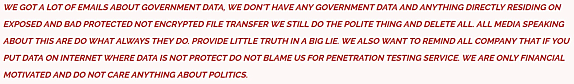

Pôle emploi n'est pas non plus sur cette liste. Il faut dire que les exploitants de Cl0p ont promis de ne pas divulguer d'informations liées à des gouvernements. Dans la pratique, il leur est arrivé de violer cet engagement, comme aux dépens de l'Ofcom britannique.

L'incident pourrait avoir des répercussions sur 10 millions de demandeurs d'emploi. En l'occurrence, 6 millions qui se sont inscrits à Pôle emploi en février 2022 et 4 millions qui étaient, à cette date, en cessation d'inscription depuis moins de 12 mois.

* Le groupe média allemand Bertelsmann est, avec la société d'investissement africaine Saham, actionnaire majoritaire de Majorel. Ce dernier est toutefois près de passer dans le giron de Teleperformance, qui a ouvert une OPA mi-août.

Photo d'illustration © OceanProd - Adobe Stock

Sur le même thème

Voir tous les articles Cybersécurité

![Cybersécurité : qu'est-ce qu'APT28, que la France attribue [...]](https://cdn.edi-static.fr/image/upload/c_lfill,h_201,w_298/e_unsharp_mask:100,q_auto/f_auto/v1/Img/BREVE/2025/4/473545/quest-quapt28-france-attribue-officiellement-russie-L.jpg)