Office : Microsoft fait-il les bons choix face aux macros infectieuses ?

Microsoft a fait machine arrière sur un système récemment mis en place pour renforcer la protection des logiciels Office contre les macros malveillantes.

Retour en arrière sans préavis ? Microsoft reconnaît que l'action a pu précéder l'information dans le cadre de sa lutte contre les macros Office malveillantes.

En début d'année, le groupe américain avait annoncé son intention de serrer un peu plus la vis dans ce domaine. Le comportement de certaines applications de la suite allait changer. Elles bloqueraient par défaut les macros contenues dans les fichiers provenant d'internet. Et surtout, n'afficheraient plus un bouton permettant de les activer en un clic. À la place, il y aurait un message d'avertissement accompagné d'un lien vers un article explicatif.

L'initiative devait englober cinq applications dans leurs versions Windows : Access, Excel, PowerPoint, Vision et Word. Elle ne concernerait initialement que la version cloud de la suite. Le calendrier de déploiement prévisionnel s'étalait jusqu'à janvier 2023.

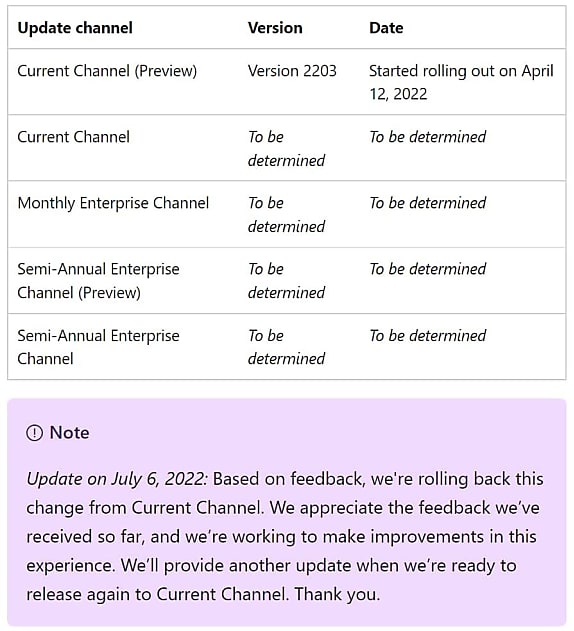

L'évolution s'était d'abord faite sur le canal bêta, avec la version 2203 d'Office. En juin, elle avait investi le canal principal (dit « actuel », au rythme de mise à jour le plus rapide). Jusqu'à ce mercredi : Microsoft a effectué un rollback. Qui demeurera jusqu'à nouvel ordre.

« Mark of the Web », un attribut mal maîtrisé ?

Dans sa communication publique, Microsoft ne fournit pas d'explications, sinon celle des « retours utilisateurs ».

Des retours, il y en a quelques-uns dans les commentaires sous le post d'origine annonçant les changements à venir. Et ils ne sont pas tous positifs. « Le MOTW va faire exploser les petites et moyennes entreprises si vous l'implémentez intégralement dans sa forme actuelle », explique l'un d'eux.

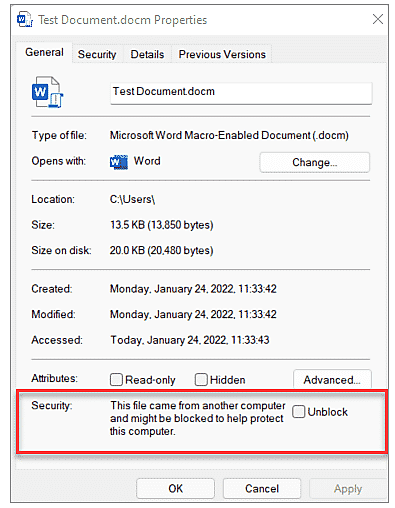

Sur les partitions NTFS, Windows ajoute l'attribut MOTW (Mark of the Web) aux fichiers qui ne proviennent pas d'un emplacement de confiance. Théoriquement, on doit pouvoir le retirer en allant cocher une case dans les propriétés des fichiers concernés. Certains utilisateurs ont signalé qu'ils ne trouvaient pas cette case. Microsoft leur a recommandé plusieurs options alternatives :

- Sauvegarder les fichiers dans un emplacement de confiance

- Désigner un serveur de fichiers ou un partage réseau comme site de confiance

- Pour les fichiers hébergés sur OneDrive et SharePoint (canaux Teams compris), les ouvrir dans le navigateur ou sélectionner l'option « Ouvrir dans l'application de bureau »

Teams, justement, n'a pas eu le comportement qu'on pouvait attendre. Sur la version desktop, quelle que soit la provenance des fichiers, il leur appliquait le MOTW. Aux dernières nouvelles (avant le rollback), le problème était toujours présent.

La gestion complexe des macros Office

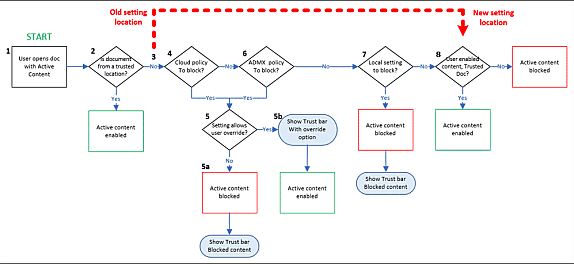

Dans la pratique, pour une partie des utilisateurs finaux, il est censé ne pas y avoir de changement visible. La nouvelle règle n'intervient en effet qu'en fin de chaîne, après vérification d'autres paramètres.

- Pour déterminer si un fichier provient d'internet, Office contrôle la présence de l'attribut MOTW

- Si un tel fichier provient d'un emplacement qu'on a signalé comme étant « de confiance » (Trusted Location), alors les macros qu'il contient peuvent s'exécuter

- À défaut, l'exécution est aussi permise si les macros sont signées et que le certificat éditeur correspondant est installé sur la machine (Trusted Publisher)

- Dans la négative, Office vérifie s'il existe une stratégie de blocage des macros dans ce type de fichiers

- S'il n'existe pas de stratégie de blocage, les macros peuvent s'exécuter à condition que l'utilisateur ait déjà ouvert le fichier et cliqué sur « Autoriser le contenu » dans la bannière affichée

Illustrations © Microsoft

Sur le même thème

Voir tous les articles Open source

![Firefox soumis à des conditions d'utilisation : pourquoi [...]](https://cdn.edi-static.fr/image/upload/c_lfill,h_201,w_298/e_unsharp_mask:100,q_auto/f_auto/v1/Img/BREVE/2025/2/468264/firefox-soumis-conditions-utilisation-mozilla-inquiete-L.jpg)