Le PEPR cybersécurité prend forme : les choses à savoir

Le PEPR rattaché à la stratégie nationale de cybersécurité a connu une forme d'officialisation la semaine passée. Comment se présente-t-il ?

Plus d'un an de travaux... et, finalement, une forme d'aboutissement. La semaine dernière, au Campus Cyber, on a officialisé les sept premiers projets du PEPR cybersécurité.

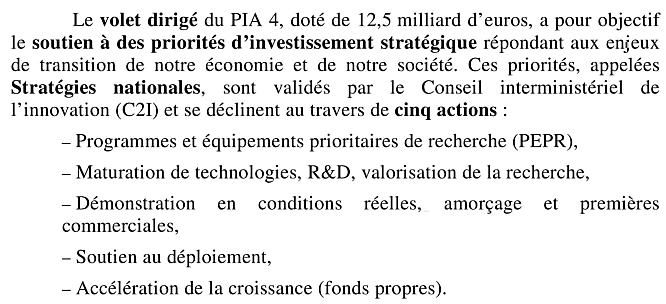

Cette initiative s'inscrit dans le cadre du quatrième Programme d'investissements d'avenir (PIA 4). Elle se place dans la lignée des actions « Équipements structurants pour la recherche » et « Programmes prioritaires de recherche » du PIA 3.

Extrait d'un rapport que l'Assemblée nationale avait émis dans le cadre de l'examen du projet de loi de finances pour 2022 (cliquer pour agrandir)

Il existe deux types de PERP.

Lire aussi : Que faut-il attendre du premier CSF « logiciels et solutions numériques de confiance » ?

D'un côté, ceux qui s'intègrent dans une stratégie nationale. De l'autre, ceux dits « exploratoires ». Ces derniers visent des secteurs scientifiques ou technologiques en émergence. Les domaines d'application de leurs travaux de recherche peuvent, pour certains, relever encore d'hypothèses de travail. MoleculArXiv, axé sur le stockage de données sur ADN, entre par exemple dans cette catégorie. Son pilote : le CNRS.

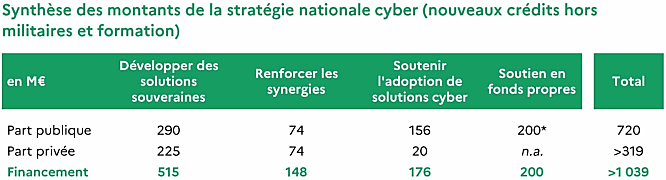

Le CNRS est aussi à la tête PERP cybersécurité, qui se rattache quant à lui à la stratégie nationale que le Gouvernement avait dévoilée début 2021, la dotant d'une enveloppe prévisionnelle d'environ 1 milliard d'euros.

Trois pilotes et une vingtaine de partenaires académiques

L'enveloppe du PERP cybersécurité se monte à 65 millions d'euros sur six ans. À comparer aux 150 M€ pour celui dédié aux technologies quantiques, au 80 M€ pour celui dédié à l'hydrogène décarboné ou encore aux 60 M€ pour celui dédié à la santé numérique.

Le CNRS n'est pas seul à la tête du PERP. Il en assure le pilotage avec le CEA et Inria. Gildas Avoine, Bruno Charrat et François Cuny sont les représentants respectifs des trois organismes.

Une vingtaine d'universités et de grandes écoles sont dans la boucle. Aux dernières nouvelles, le PERP doit impliquer environ 200 chercheurs et enseignants-chercheurs permanents. Et financer quelque 140 thèses. L'idée étant de soutenir la recherche amont... et le transfert de connaissances vers le monde industriel.

Un PEPR sans cryptographie post-quantique

Les sept premiers projets ciblés bénéficient d'enveloppes de 5,5 à 7,5 M€. Un appel à projets - qu'il est prévu de lancer cet été - permettra d'en financer trois de plus. Il n'y en aura pas dans le domaine de la cryptographie post-quantique : par accord commun, c'est le PERP quantique qui portera cet effort.

Quatre de ces projets portent sur la sécurité de l'information : DefMal, iPOP, SecureCompute et SVP.

L'université de Versailles-Saint-Quentin-en-Yvelines mène le projet iPOP, que pilote Inria. Objectif : concevoir des techniques de protection des données personnelles.

7 projets retenus dans le cadre du PEPR cyber, dont le projet iPOP (Projet interdisciplinaire sur la protection des données personnelles), mené par Iulian Sandu-Popa au laboratoire DAVID, équipe @Inria @uvsq PETRUS : https://t.co/rTGPWuKQPS #ipop #PEPR #cyber #cybersecurite pic.twitter.com/FAogkkJMpa

- UVSQ Research (@UVSQ_Research) June 23, 2022

Derrière DefMal, il y a l'université de Lorraine. L'idée est d'améliorer la connaissance et la compréhension des programmes malveillants, en impliquant la discipline des sciences humaines et sociales.

🛡?Le projet « Défense contre les programmes malveillants » est destiné à anticiper, analyser & prédire les attaques de #malwares #ransomwares

Un projet porté par @Univ_Lorraine avec @CNRS, @Inria @CEA_Officiel @irisa_lab @centralesupelec @EURECOM #PEPR@CNRS_Centre_Est @Inria_Nancy https://t.co/3J9LjeCLCe- Loria (@labo_Loria) June 21, 2022

L'ENS-PSL est à la tête de SecureCompute. Le projet touche à l'informatique dite « confidentielle ». Ou comment sécuriser le calcul (traitement des données) à base de techniques de cryptographie.

Également dans le domaine de la cryptographie, le CNRS emmène le projet SVP. Lequel consiste à analyser la sécurité des protocoles pour aller vers des solutions plus robustes.

#PEPR #Cybersécurité 🛡| Stéphanie Delaune @irisa_lab, responsable scientifique du projet 'Vérification de protocoles de sécurité', travaille sur la #sécurité du #VoteÉlectronique

?https://t.co/zhiQHAqdvx

🤝@CNRS_dr17 @UnivRennes1 pic.twitter.com/s5e9T4iJsP- Numérique au CNRS (@INS2I_CNRS) June 21, 2022

Une place pour les données multimédias et les primitives cryptographiques

Les trois autres projets portent sur la sécurité des systèmes. Le CEA en emmène deux. D'une part, Arsene, qui cible la sécurité de l'informatique embarquée. De l'autre, Secureval, dont doivent résulter des outils de détection des vulnérabilités matérielles et logicielles.

Jacques Fournier @CEA_Leti et @__ftk du CEA List présentaient les projets #Arsene, pour la sécurité des composants microélectroniques dans la cybersécurité, et #Securival pour concevoir de nouveaux outils pr vérifier l'absence de vulnérabilités matérielles comme logicielles pic.twitter.com/wywLklK4PY

- CEA_Officiel (@CEA_Officiel) June 21, 2022

Inria pilote pour sa part, Superviz. Son axe : la détection, la réponse et la remédiation au sein des grands SI.

Les trois projets qui s'ajouteront à la liste couvrent les domaines suivants :

- Protection des données multimédias (marquage vidéo, biométrie, sécurité des IA...)

- Recherche et techniques d'exploitation de vulnérabilités

- Cryptoanalyse (= évaluation de la sécurité) de primitives cryptographiques

Illustration principale © studio v-zwoelf - Adobe Stock

Sur le même thème

Voir tous les articles Cybersécurité