Sécurité : les failles 0-day se suivent... et se ressemblent

L'équipe Project Zero estime que plusieurs failles 0-day récemment corrigées auraient pu être évitées, tant elles ressemblent à des vulnérabilités connues.

Qu'est-ce qui ressemble à une faille 0-day ? Une autre faille 0-day, surtout si la première n'a pas été bien corrigée. C'est le sens d'une présentation qu'une membre de l'équipe Google Project Zero a faite à l'occasion de la conférence USENIX Enigma 2021.

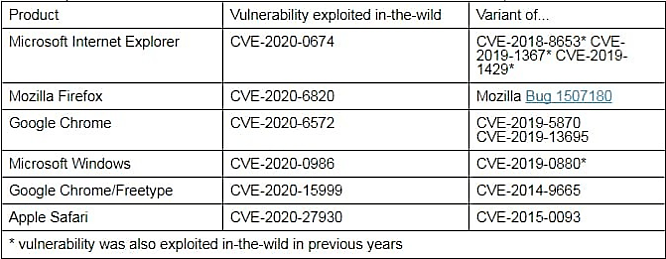

L'intéressée recense vingt-quatre failles de ce type patchées en 2020. Elle affirme que six d'entre elles dérivaient de vulnérabilités connues... toutes censées avoir été colmatées. Or, il suffisait parfois de modifier une ou deux lignes d'un code malveillant pour le réactiver.

Lire aussi : Cybersécurité et postes de travail : vers une stricte limitation aux usages professionnels ?

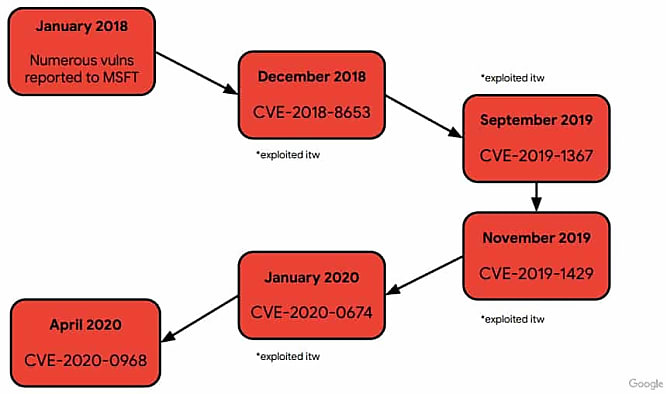

Illustration avec la faille CVE-2020-0674, logée dans le moteur de script d'Internet Explorer. Elle arrive en bout d'une chaîne qui comprend quatre autres failles remontant jusqu'à 2018. Il semble que le même acteur les ait toutes exploitées. En s'appuyant, tout du long, sur diverses occurrences d'un bug : la mauvaise gestion de variables par le ramasse-miettes.

On retrouve de telles chaînes avec les cinq autres failles en question. Dans certains cas, le levier d'activation est le même, mais se trouve à un autre endroit du programme vulnérable. Dans d'autres, c'est simplement le contenu d'une entrée qui change. La plus ancienne des « failles mères » date de 2014.

Déjà vu-lnerability: A Year in Review of 0-days Exploited in-the-wild in 2020 🔎🐞💻🔥https://t.co/Q9W3Vlu4C9

- Maddie Stone (@maddiestone) February 3, 2021

Dans ce contexte, Project Zero invite éditeurs et chercheurs à élargir leur vision. Les premiers, en portant leur analyse des failles au-delà des PoC qu'on leur présente. Les seconds, en explorant le champ des attaques associées aux bugs qu'ils découvrent. Et cela implique un réflexe d'analyse des variantes.

Illustration principale © GlebStock - shutterstock.com

Sur le même thème

Voir tous les articles Cybersécurité

![Cybersécurité : qu'est-ce qu'APT28, que la France attribue [...]](https://cdn.edi-static.fr/image/upload/c_lfill,h_201,w_298/e_unsharp_mask:100,q_auto/f_auto/v1/Img/BREVE/2025/4/473545/quest-quapt28-france-attribue-officiellement-russie-L.jpg)