SolarWinds : les entreprises IT, pivots de la cyberattaque ?

Tandis qu'on prend encore la mesure de l'affaire SolarWinds, se pose la question du rôle que les entreprises informatiques y ont joué à leur insu.

La France, pas épargnée par l'épisode SolarWinds ? Les éléments que communique Microsoft le suggèrent.

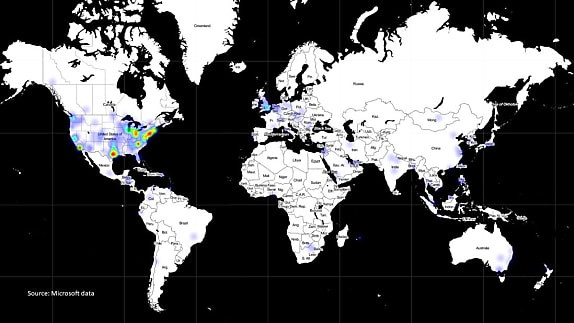

Le groupe américain a livré une analyse - plus géopolitique que technique - de la situation. Il l'a agrémentée d'une carte du monde. Les informations qui y figurent proviennent de l'antivirus Defender. Elles donnent une idée de la surface d'attaque.

De quelle attaque parle-t-on au juste ? Vraisemblablement d'une campagne d'espionnage étatique. Son principal vecteur : Orion, logiciel de gestion informatique signé de l'éditeur américain SolarWinds. Plus précisément, des versions vérolées de ce logiciel (injection d'un cheval de Troie).

Lire aussi : SolarWinds : un iceberg de cybersécurité ?

C'est surtout aux États-Unis que l'affaire fait du bruit. La carte en témoigne. Elle permet toutefois de constater que la menace est également présente en Europe ; y compris en France.

SolarWinds, mais pas que ?

SolarWinds évalue à 18 000 le nombre potentiel de ses clients touchés. Cela ne signifie pas qu'ils ont fait l'objet d'une attaque. Les déclarations de Symantec* l'illustrent. L'éditeur affirme avoir détecté le cheval de Troie chez une centaine de ses clients. Mais explique qu'il n'a que rarement servi à déployer d'autres charges malveillantes (généralement, la backdoor Teardrop).

Du côté de Microsoft, on dit avoir notifié une quarantaine d'organisations effectivement victimes d'une attaque. Plus des trois quarts sont basées aux États-Unis, mais on en trouve aussi, notamment, en Belgique, en Espagne et au Royaume-Uni.

Près de la moitié de ces organisations évoluent dans le secteur de l'IT. Microsoft ne s'y inclut pas, malgré les informations dans ce sens. Le discours officiel de la firme est le suivant : nous avons détecté des versions malicieuses d'Orion sur notre environnement informatique, mais elles n'ont pas entraîné d'accès à nos services en production, ni aux données de nos clients. Nos systèmes n'ont par ailleurs pas été compromis pour ensuite en infecter d'autres.

Lire aussi : SolarWinds : le bilan s'alourdit encore

Toutes ces hypothèses circulent, plus ou moins accréditées. La NSA elle-même les alimente, au même titre que le CISA (homologue américain de notre ANSSI). Sous un angle en particulier : le compromission non pas de l'infrastructure privée de Microsoft, mais de son cloud Azure. Y compris en exploitant d'autres portes d'entrée qu'Orion.

* Symantec est d'autant plus impliqué que les versions modifiées d'Orion étaient signées avec un ancien certificat à son nom. L'éditeur en a référé à Digicert, à qui il avait revendu son activité de certification en 2018.

Illustration principale © Rawpixel via Adobe Stock

Sur le même thème

Voir tous les articles Cybersécurité