SolarWinds : quand des logiciels légitimes servent de backdoors

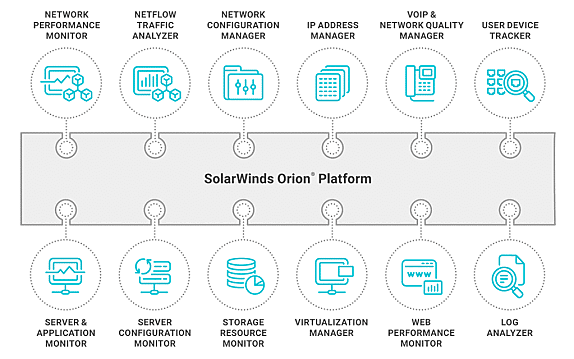

Des pirates ont détourné le logiciel de gestion Orion de SolarWinds. L'affaire fait surtout du bruit aux États-Unis, mais pourrait avoir un retentissement en Europe.

Vous utilisez la suite logicielle Orion de SolarWinds pour gérer vos infrastructures IT ? Faites preuve de vigilance. Ni le CERT français, ni son homologue européen n'a émis d'alerte dans ce sens. Pour autant, la vigilance en question semble se justifier au vu des alertes qui remontent outre-Atlantique.

Sur place, le département de la Sécurité intérieure des États-Unis a émis, ce dimanche, une directive d'urgence. L'essentiel des agences fédérales sont priées d'éteindre - ou de déconnecter de leur réseau - toutes leurs installations d'Orion à partir de la version 2019.4. Elles ont interdiction de procéder à une reconnexion jusqu'à nouvel ordre du gouvernement. Et ont jusqu'à ce lundi minuit (heure du Pacifique) pour rapporter aux autorités d'éventuels indicateurs de compromis.

En toile de fond, un gros problème de sécurité que SolarWinds a reconnu ce dimanche. En l'occurrence, une attaque de type « supply chain ». Elle s'est traduite par l'injection, entre mars et juin derniers, d'un cheval de Troie dans des mises à jour officielles d'Orion.

FireEye évoque de nombreuses victimes, et pas seulement aux États-Unis. L'éditeur mentionne aussi l'Europe, le Moyen-Orient et l'Asie. Il ne précise pas s'il fait lui-même partie des victimes. Mais sa communication le laisse penser, tant il l'inscrit dans la lignée du piratage qui a récemment donné lieu à l'exfiltration des outils de sa Red Team.

Une backdoor pour SolarWinds

Dans les grandes lignes, l'attaque s'appuie sur une porte dérobée mise en place par détournement de Core Business Layer, un plug-in Orion qui dispose de capacités de communication HTTP. L'ensemble du trafic réseau engendré dans ce cadre utilise un canal légitime : le programme d'amélioration d'Orion. Idem pour les informations récupérées sur le parc informatique : elles sont intégrées dans des fichiers de configuration.

Noms d'hôtes, adresses IP. Les assaillants - qu'on dit liés à un État ; possiblement la Russie - tentent de se fondre au maximum dans l'environnement de leurs cibles. Certains éléments peuvent toutefois les trahir, note FireEye. Entre autres, l'examen des certificats SSL RDP et des sessions SMB.

Lire aussi : Centreon se défend d'être le SolarWinds français

SolarWinds prévoit, pour ce mardi, un patch (2020.2.1 HF2) à double effet. D'une part, il remplacera le plug-in malveillant. De l'autre, il apportera une couche de sécurité supplémentaire. L'éditeur affirme que la faille ne s'applique ni à ses autres produits, ni à son activité MSP.

Les clients que SolarWinds met en avant sur son site sont basés très majoritairement aux États-Unis. Les principales exceptions en Europe évoluent dans le secteur des télécoms. Parmi eux, Ericsson, Swisscom et Telecom Italia.

Illustration principale © rawpixel.com via Adobe Stock

Sur le même thème

Voir tous les articles Cybersécurité