IoT : plus de 100 000 caméra IP infectées par le malware Persirai

En digne successeur de Mirai, le malware Persirai a créé un immense botnet de caméra IP. En vue de lancer des attaques DDoS.

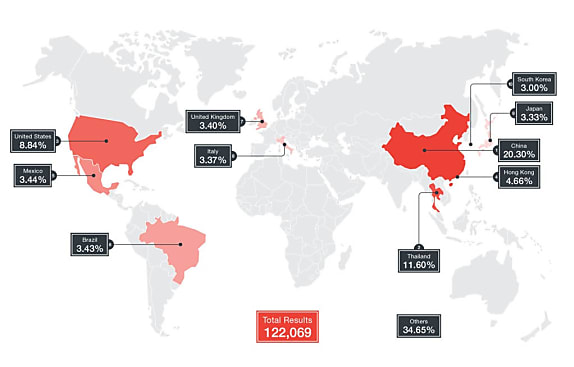

Trend Micro vient de déceler un nouveau botnet de caméra IP. Baptisé Persirai (selon le malware détecté comme ELF_PERSIRAI.A par l'éditeur de sécurité), ce réseau d'objets connectés à la solde de pirates touche plus de 1000 modèles de caméras IP pour un total de plus 120?000 éléments détectés par Shodan (le moteur de recherche spécialisé en objets connectés). Fin avril, les caméras infectées étaient essentiellement déployées en Chine (près de 25% avec Hong Kong), Thaïlande (11,60%) et aux Etats-Unis (près de 9%). En Europe, on les retrouve en Angleterre et Italie principalement (autour de 3,40% chacun). « Bon nombre de ces utilisateurs vulnérables ignorent que leurs caméras IP sont exposées sur Internet », annonce Trend Micro dans son article.

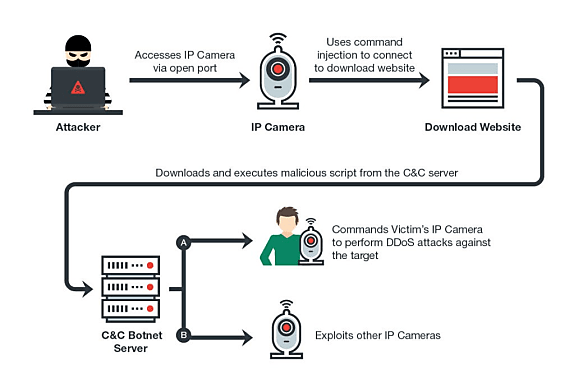

Les assaillants ont profité de vulnérabilités propres à l'interface d'administration de ces objets qui s'appuient sur Universal Plug and Play (UPnP), un protocole qui permet d'ouvrir un port du routeur afin d'agir comme un serveur (notamment pour transmettre les images). Une simplicité d'usage qui expose de manière trop visible les caméras aux malwares IoT (Internet des objets). « Après avoir ouvert une session sur l'interface vulnérable, l'attaquant peut effectuer une injection de commande pour forcer la caméra IP à se connecter à un site », explique Trend Micro. Lequel site prend le relais de l'opération en téléchargeant et exécutant un script malveillant qui va à son tour télécharger des échantillons et les exécuter avant de se supprimer pour ne persister que dans la mémoire de l'appareil.

Récupération du mot de passe

Persirai s'attache également à bloquer les exploitations de failles zero-day pour interdire toute tentative d'attaques alternatives. Mais si la caméra est redémarrée, elle se retrouve de nouveau vulnérable à de nouvelles attaques. Autrement, l'appareil se connecte à un serveur de commande et contrôle (C&C) qui la pousse à attaquer d'autres caméras en exploitant une vulnérabilité non corrigée récemment rendue publique. La faille permet de récupérer le mot de passe d'accès à l'interface d'administration de la caméra. Même si celui-ci a été changé depuis la livraison du périphérique.

C'est le chercheur Pierre Kim qui, en mars dernier, avait exposé au grand jour cette vulnérabilité qui touchait alors plus de 1?250 modèles de caméras IP conçues à partir d'un produit de base fournit par un unique constructeur à des revendeurs qui personnalisent la solution sous leur marque avec leur propre logiciel d'administration. Et si « l'interface HTTP est différente pour chaque revendeur, les vulnérabilités restent les mêmes », notait l'expert dans sa publication.

Taillé pour les DDoS

Selon Trend Micro, les caméras sont pilotées par les serveurs C&C pour lancer des attaques DDoS via des flux UDP (User Datagram Protocol). « Persirai peut notamment exécuter des attaque DDoS à partir d'UDP avec des paquets SSDP (Simple Service Discovery Protocol, protocole de découverte du réseau) sans usurper l'adresse IP », indique l'éditeur.La société de sécurité n'en conseille pas moins de désactiver l'UPnP sur les routeurs pour empêcher les périphériques d'ouvrir des ports internet externes sans en avertir l'administrateur. Et, bien évidement, de s'assurer de la mise à jour des solutions pour minimiser les risques d'exploitation.

Si Trend Micro ne révèle, pour l'heure, aucune attaque massive, Persirai s'inscrit dans la foulée de Mirai, un botnet/malware IoT à l'origine de plusieurs attaques massives fin 2016 et dont le code source a été rendu public. « En plus d'être le premier logiciel malveillant qui a porté la sécurité de l'IoT en haut de l'affiche, nous avons également noté que la nature Open Source de Mirai lui donnait le potentiel d'agir en tant que modèle central sur lequel seront basés les futurs logiciels malveillants IoT », souligne l'entreprise de sécurité. Persirai s'inscrira-t-il comme le successeur de Mirai??

Lire également

Leet : un botnet IoT plus effrayant que Mirai arrive

Hajime, Brickerbot : pas des malwares, mais des boucliers contre les botnets IoT Mirai ?

Qui se cache derrière Anna-Senpai, l'auteur du botnet IoT Mirai

Photo credit: olivier.jeannin via Visual hunt / CC BY-NC-SA

Sur le même thème

Voir tous les articles Business