NSA : les 5 enseignements des dernières révélations de Snowden

Nouvelles salves de révélations sur les pratiques de la NSA. Les documents mis au jour révèlent l'industrialisation des techniques d'infection par l'agence et sa volonté de cibler une population particulièrement intéressante à ses yeux : les administrateurs systèmes.

Un long article paru sur The Intercept, le site de média créé par le journaliste Gleen Greenwald avec le soutien du fondateur d'eBay Pierre Omidyar, détaille, à la lumière de documents inédits et de faits déjà connus, l'ampleur des programmes d'infection menés par la NSA, dans le cadre de son programme d'espionnage à grande échelle.

Et c'est précisément cela - l'échelle - qui marque les esprits dans l'article publié hier par The Intercept, et co-signé par Greenwald, un des deux journalistes à qui le lanceur d'alertes Edward Snowden a remis les documents dérobés à l'agence de renseignement américaine. C'est en effet cette volonté affichée d'atteindre une forme d'industrialisation de l'infection qui choque le plus dans les documents publiés par le site de média. Silicon.fr détaille les 5 principales conclusions à tirer de cette nouvelle salve de révélations.

1) Automatiser les processus d'infection

Nos confrères rappellent que la NSA possède une unité spécialisée (Tailored Access Operations ou TAO) dans les opérations spéciales électroniques. Cette dernière s'appuie sur ce qui s'apparente à un véritable catalogue de failles et d'exploits permettant de pénétrer différents types de matériels : routeurs, firewalls, serveurs, infrastructures de réseaux mobiles ou sans fil, disques durs, PC, téléphones portables. Mais, explique The Intercept, les hackers de la NSA se sont vite heurtés à une difficulté : la montée en puissance ; ces opérations nécessitant des interventions humaines. Ce qui a poussé la NSA à automatiser un grand nombre de processus.

Le système automatisé né de ces réflexions, et appelé Turbine, est conçu pour « permettre au réseau d'implants (des malwares, NDLR) d'atteindre une échelle plus large (des millions d'implants) en créant un système qui automatise le contrôle des implants par groupes plutôt qu'individuellement », est-il écrit dans un document cité par The Intercept. Bref, au cours de la dernière décennie, comme toute bonne DSI, la NSA a recherché des gains de productivité. Selon les documents de Snowden, en 2004, l'agence n'exploitait qu'un petit nombre d'implants - 100 à 150 -, un chiffre qui a explosé au cours des six à huit ans qui ont suivi, passant à des dizaines de milliers.

[Lire notre dossier : Tout sur l'arsenal secret des espions de la NSA]

L'infrastructure de Turbine repose sur un système expert, agissant « comme un cerveau » gérant les malwares déployés et décidant quels outils employer pour rapatrier les données de telle ou telle cible. Ces décisions sont ensuite exécutées par des modules de contrôle & commandes, sur les groupes d'implants auxquels elles s'appliquent. Selon un document de la NSA, Turbine va « accroître la capacité actuelle (de l'agence, NDLR) à déployer et gérer des centaines d'implants de Computer Network Exploitation (jargon désignant l'infection d'ordinateurs ou de réseaux, NDLR) et de Computer Network Attack (attaques d'un équipement, NDLR) jusqu'à potentiellement des millions d'implants ».

Turbine fait partie d'une initiative de la NSA appelée 'Owning the Net' (Posséder la Toile, NDLR), dotée de crédits de 67,6 millions de dollars pour 2013, selon le budget exfiltré par Snowden.

2) Les admin pris pour cible

Officiellement, les services secrets américains ciblent des individus représentant une menace pour la sécurité des Etats-Unis. De facto, les précédentes révélations d'Edward Snowden montrent que la NSA a recours à des techniques d'espionnage de masse que ne sauraient justifier les seules impératifs de sécurité. Les nouveaux documents publiés par The Intercept le confirment une fois encore et montrent surtout que l'agence cible en particulier une population pour ses opérations d'espionnage : les administrateurs système. Notamment ceux travaillant pour les opérateurs et FAI non américains.

Dans une note de service interne, intitulée « Je chasse les sys admins » (sic), la NSA explique que pirater un administrateur système facilite l'accès à d'autres cibles intéressantes, comme « des officiels gouvernementaux utilisant le réseau dont s'occupe tel ou tel admin ». Un scénario qui ne relève pas de la science-fiction. Rappelons que, selon Der Spiegel, pour pirater l'opérateur belge Belgacom, le GCHQ britannique, qui apparait de plus en plus comme le bras armé de la NSA en Europe, a hacké des ingénieurs réseau de l'entreprise.

3) Les limites des VPN

The Intercept met également au jour l'existence de deux malwares (Hammerchant et Hammerstein) ciblant les routeurs réseau et permettant de mener à bien des attaques contre des VPN (Réseaux privés virtuels, qui protègent souvent les connexions d'un employé distant aux systèmes centraux d'une organisation). Ces mêmes implants peuvent aussi servir à espionner les communications par Skype ou d'autres applications de VoIP. Si les correspondants utilisent le protocole RTP en clair, la conversation peut être enregistrée par l'implant et envoyée aux analystes de la NSA.

4) Les limites du mail, les promesses de Facebook

Pour infiltrer ses cibles, l'agence se sert de plusieurs techniques, dont évidemment l'e-mail amenant les utilisateurs vers des sites vérolés. Mais cette technique se révèle de moins en moins efficace, remarque l'agence, à mesure que les utilisateurs gagnent en maturité sur ces questions. Ce qui a poussé la NSA à développer de nouvelles techniques d'infection. Comme un faux serveur Facebook, permettant de siphonner les données d'une cible (opérationnel depuis octobre 2010). Toujours dans son souci d'industrialisation, l'agence observe le trafic Internet des cibles et alerte le système Turbine quand un de ces utilisateurs visite un site que la NSA peut exploiter. Turbine envoie alors les paquets de données infectieux à l'adresse IP de la cible en une fraction de seconde.

[Lire notre dossier : Tout sur l'arsenal secret des espions de la NSA]

Lire aussi : Espionnage de la NSA : les 8 leçons d'Edward Snowden

The Intercept explique également que l'agence utilise une attaque de type man-in-the-middle appelée SecondDate pour rediriger les navigateurs vers un serveur de malwares maison, baptisé FoxAcid. Au-delà des seules attaques ciblées, SecondDate permet de corrompre des utilisateurs en masse, en visant tous ceux « passant par des goulets d'étranglement du réseau », explique une présentation de la NSA datant de 2012. Une nouvelle fois, l'argument de l'espionnage ciblé d'individus dangereux pour la sécurité des Etats-Unis est battu en brèche.

5) Un réseau renifleur

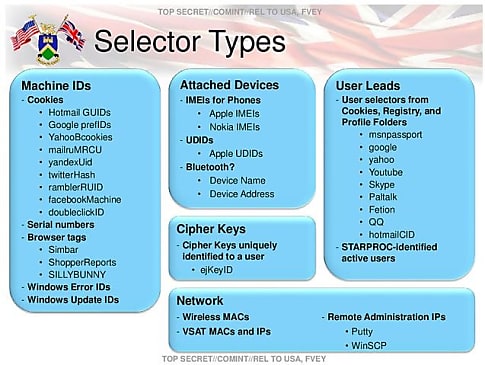

Pour identifier les cibles qui vont entrer dans le système Turbine, l'agence se sert d'une série de capteurs, baptisés Turmoil et opérés en partenariat avec les services les plus proches de la NSA (et regroupés au sein de l'alliance Five Eyes, où sont associés le Royaume-Uni, le Canada, la Nouvelle Zélande et l'Australie). Pour identifier ses cibles, les espions se servent de marqueurs : adresses e-mail, adresses IP, cookies envoyés par des services comme Google, Facebook, Yahoo ou Twitter, identification d'un ordinateur envoyée par les messages d'erreur de Windows, cookies publicitaires de Google, numéros IMEI de téléphones Apple ou Nokia (voir capture ci-dessous).

Une fois encore, les derniers documents publiés sur les pratiques de la NSA montrent le niveau de sophistication des techniques d'écoute mises en place par l'agence de Fort Meade. « Si nous pouvons obtenir la visite d'une cible via n'importe quel navigateur Web, nous pouvons probablement la posséder », assure un hacker de l'agence dans un document secret, mentionné par The Intercept. Même si les techniques de la NSA semblent aujourd'hui se diffuser aux autres services secrets de la planète. Dans un document Top Secret datant de décembre 2012, un analyste de l'agence remarque : « Hacker les routeurs a été une bonne activité pour nous et nos partenaires de l'alliance Five Eyes depuis quelque temps. Mais il devient de plus en plus évident que d'autres nations affutent leurs compétences et se joignent à la fête. »

Crédit photo : Maksim Kabakou / Shutterstock

Voir aussi

Silicon.fr étend son site dédié à l'emploi IT

Silicon.fr en direct sur les smartphones et tablettes

Sur le même thème

Voir tous les articles Cloud