Comment des cybercriminels dévalisent les ATM. sans les mains

Des cybercriminels sont parvenus à vider des automates bancaires sans aucune intervention sur les ATM. Les instructions étaient envoyées depuis le réseau de la banque, dont les serveurs avaient été préalablement compromis.

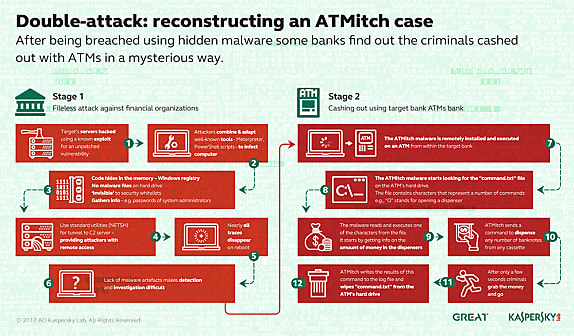

A l'occasion d'un événement qu'il organise, Kaspersky a décrit une attaque en deux phases ciblant des institutions financières et par laquelle des cybercriminels sont parvenus à dérober d'importantes sommes d'argent. La première étape de cette fraude organisée a déjà été décrite dès février par l'éditeur russe : classique (elle repose sur des vulnérabilités, exploits et outils connus, comme Meterpreter) mais hyper furtive, elle consiste à infecter des serveurs avec un malware s'implantant directement en mémoire. Afin d'échapper aux outils de détection, les assaillants misent sur l'exploitation de services légitimes de l'OS et prennent soin d'effacer leurs traces. Au moins 140 organisations (dont des banques, des opérateurs télécoms ou des institutions gouvernementales) d'une quarantaine de pays, France y compris, auraient été touchés par cette campagne.

Les chercheurs de Kaspersky ont depuis poursuivi leur enquête sur les motivations de ce groupe de criminels. En particulier, auprès des banques. Deux établissements russes ont ainsi vu 8 de leurs automates bancaires vidés de leurs billets, un butin d'environ 800 000 dollars au total. Les caméras de surveillance montrent simplement un individu venant récupérer les liasses de billets - sans intervention de sa part. Vider un automate nécessitant au total environ 20 minutes.

Take the money, bitch

Seul indice laissé par les cybercriminels ? Deux fichiers de logs qui ont enregistré toutes les opérations s'étant déroulées sur les machines avant qu'elles ne soient vidées de leur contenu. Ces logs renfermaient notamment une ligne de texte, en anglais : 'take the money, bitch' (la traduction ne sera pas nécessaire.). « Notre théorie, c'est que durant la désinstallation du malware, quelque chose ne s'est pas passé comme prévu et c'est pourquoi les fichiers log ont été laissés sur les machines », explique Sergey Golovanov, un des deux chercheurs en sécurité de Karspersky qui ont enquêté sur cette fraude, dans les colonnes de Motherboard.

Selon ces derniers, la première phase de l'infection, avec le malware furtif ciblant les systèmes d'information des banques, servait à installer l'infrastructure permettant de piloter les ATM (les distributeurs automatiques), leur ordonnant de retirer les billets stockés dans les cassettes, de les préparer à être distribués et d'ouvrir la trappe de distribution. C'est à ce moment que l'instruction 'Take the money bitch' apparaissait dans les fichiers logs et, donc, probablement sur l'écran de l'automate, signalant au complice présent sur place de récupérer les billets.

PowerShell pour piloter les ATM

En utilisant cette instruction peu commune pour créer une règle Yara - un outil de détection permettant de recherche une chaîne de caractères - et en l'appliquant sur le site VirusTotal (une base de fichiers suspects), Sergey Golovanov et Igor Soumenkov sont parvenus à isoler deux fichiers téléchargés depuis la Russie et le Kazakhstan (tv.dll et ATMitch).

C'est à partir de l'analyse de ces traces que les deux chercheurs sont parvenus à reconstruire la façon dont l'attaque a été orchestrée. Ils ont notamment pu mettre en évidence les canaux de communication que les cybercriminels ont réussi à se ménager sur le réseau des banques, leur permettant d'employer des commandes PowerShell pour piloter les ATM cibles. Pour l'instant, les pirates à l'origine de cette fraude n'ont pas été inquiétés. Kaspersky pense que ces cybercriminels pourraient être liés à un gang connu ciblant les établissements financiers, Carbanak.

A lire aussi :

Anatomie du malware super furtif, caché dans la mémoire des serveurs

L'utilisation malveillante de Windows PowerShell augmente

Cyberattaque à 300 millions de dollars contre les établissements bancaires

Photo : Balthus Van Tassel via Visualhunt / CC BY-NC-SA

Sur le même thème

Voir tous les articles Cybersécurité

![Cybersécurité : qu'est-ce qu'APT28, que la France attribue [...]](https://cdn.edi-static.fr/image/upload/c_lfill,h_201,w_298/e_unsharp_mask:100,q_auto/f_auto/v1/Img/BREVE/2025/4/473545/quest-quapt28-france-attribue-officiellement-russie-L.jpg)