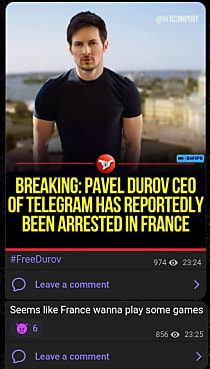

Des hacktivistes lancent une campagne DDoS sous le hashtag #FreeDurov pour exiger la libération du fondateur de Telegram

Le 24 août, en réponse à l'arrestation par les autorités françaises du PDG de Telegram, Pavel Durov, des groupes d'hacktivistes ont lancé une campagne de piratage intitulée #FreeDurov ou #OpDurov.

Depuis quelques semaines, une nouvelle campagne d'hacktivisme a vu le jour pour réclamer la libération de Pavel Durov, le PDG de Telegram, suite à son arrestation par les autorités françaises. Check Point Research analyse dans ce rapport les groupes de pirates les plus puissants et les plus influents impliqués dans cette campagne.

Les premiers groupes à réagir ont été People's Cyber Army of Russia, pro-russe, et RipperSec, pro-islamique, qui ont tous deux publié des messages sur leurs canaux le jour de l'arrestation pour lancer la campagne.

Dans les jours qui ont suivi, des dizaines de groupes d'hacktivistes ont rejoint le mouvement et se sont mobilisés pour attaquer plus de 50 cibles en France, principalement par le biais d'attaques par déni de service distribué (DDoS).

Les groupes en question

Cyber Army of Russia Reborn (CARR)

Le canal Telegram de CARR, ou Cyber Army of Russia Reborn, également connu sous le nom de Russian Cyber Army Team, a été créé en mars 2022, peu après le début de la guerre entre la Russie et l'Ukraine. Ce groupe se concentre essentiellement sur l'Ukraine et ses alliés en lançant des attaques par DDoS. Il a déjà orchestré d'importantes attaques, notamment en compromettant les systèmes SCADA de sociétés de distribution d'eau aux États-Unis, en Pologne et en France.

Plus récemment, le groupe CARR a été sanctionné par le Département d'État américain pour avoir attaqué les infrastructures critiques américaines et européennes. Affilié au service de renseignement militaire russe et au groupe Sandworm, lié au GRU russe, CARR est un acteur majeur dans le domaine de la cyberguerre.

En date du 3 septembre 2024, le canal Telegram principal du groupe CARR regroupait 62 181 membres.

Après avoir annoncé l'opération #FreeDurov le 24 août à 22h23 via un post sur leur canal, CARR a ainsi commencé à cibler des entreprises françaises en intensifiant ses attaques DDoS.

Ci-dessous la liste des cibles publiées sur le canal de CARR :

> ansm.santre.fr (25 août)

> aldo-carbonde.ademe.fr (25 août)

> fibre.sayne.fr (26 août)

> echr.coe.int (26 août) (en collaboration avec le groupe CyberDragon)

> isp.cnrs.fr (27 août)

Les messages relatifs aux attaques ont été retirés du canal de CARR après le 2 septembre.

Les raisons de cette suppression restent floues, d'autant plus que le groupe, réputé pour sa nature « virulente », a l'habitude de se vanter de ses actions, notamment lorsqu'elles attirent l'attention des grands médias.

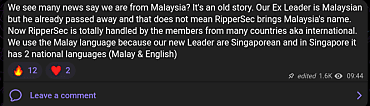

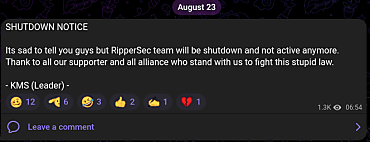

RipperSec

RipperSec est un groupe hacktiviste pro-islamique, vraisemblablement malaisien, créé en juin 2023. Dans son viseur, on trouve plusieurs entreprises en Israël, des entités gouvernementales aux États-Unis et des infrastructures bancaires en Inde. RipperSec a revendiqué l'attaque contre X (anciennement Twitter) qui a eu lieu lors de la récente interview de Donald Trump et d'Elon Musk. Pour lancer ses attaques, le groupe utilise son propre outil DDoS, MegaMedusa.

Il serait originaire de Malaisie, bien que les membres affirment que leur fondateur est décédé et qu'ils sont désormais dirigés par un Singapourien. Au 3 septembre 2024, leur canal Telegram comptait 3 083 membres.

Le 23 août dernier, RipperSec a publié un message sur son canal Telegram annonçant la fin de ses activités.

Cependant, le jour de l'arrestation de Durov, ils ont annoncé leur intention de cibler la France.

Ci-dessous la liste des cibles publiées sur le canal de RipperSec

- priceank.fr (25 août)

- confederationpaysanne.fr (25 août)

- amandes.gouv.fr (26 août)

- boursedeoaris.fr (26 août)

- lafrenchtech.gouv.fr (26 août)

- bonjourdefrance.com (26 août) (en collaboration avec le groupe CGPLLNET)

- univ-lehavre.fr (26 août) (en collaboration avec le groupe CGPLLNET)

- univ-ag.fr (26 août) (en collaboration avec le groupe CGPLLNET)

- utt.fr (26 août) (en collaboration avec le groupe CGPLLNET)

- cned.fr (26 août) (en collaboration avec le groupe CGPLLNET)

- auf.org (26 août) (en collaboration avec le groupe CGPLLNET)

- univ-montp3.fr (26 août) (en collaboration avec le groupe CGPLLNET)

- mediasat-tv.fr (27 août)

- campusfrance.org (27 août)

- asbv.fr (27 août)

- radiofrance.fr (27 août)

- francetelevisions.fr (27 août)

- oddo-bhf.com (27 août)

- dinard.aerport.fr (28 août)

- bpifrance.fr (28 août)

- police-nationale.interieur.gouv.fr (28 août)

- big.bpifrance.fr (28 août)

- dexia.com (28 août)

- degiro.fr (31 août)

- ieseg.fr (2 septembre)

- ants.gouv.fr (2 septembre)

- pricebank.fr (2 septembre)

- justice.gouv.fr (2 septembre)

- sse.efopro.afpa.fr (2 septembre)

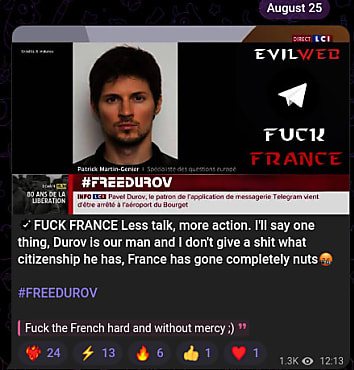

EvilWeb

EvilWeb est un groupe hacktiviste pro-russe créé en mars 2024. En soutien au discours russe, le groupe a ciblé diverses entités américaines et européennes. EvilWeb adopte une stratégie qui allie piratage et divulgation de données, en complément des attaques DDoS classiques. Le groupe affirme avoir accédé à des données provenant de plusieurs grandes entreprises américaines. Au 3 septembre 2024, le canal Telegram d'EvilWeb comptait 1 146 membres.

Le 25 août 2024, EvilWeb a annoncé participer à l'opération #FreeDurov et a lancé des attaques par DDoS et des opérations de piratage.

Voici la liste des cibles publiées par EvilWeb :

- service-public.fr (25 août)

- sfr.fr (25 août) (fuite de la base de données)

- justice.gouv.fr (25 août) (fuite d'une partie de la base de données)

- biarritz.aeroport.fr (26 août)

- barseille-airport.com (26 août)

- forex.fr (26 août) (fuite de la base de données)

- cyber.gouv.fr (26 août)

CyberDragon

CyberDragon est un groupe hacktiviste pro-russe créé en septembre 2023. Il s'en prend de façon sporadique à diverses entreprises ukrainiennes et entités de l'OTAN en soutien à la Russie. Avant de s'engager dans la campagne #FreeDurov, CyberDragon en a lancé une autre avec le hashtag #OP404 en collaboration avec d'autres groupes d'hacktivistes pro-russes pour cibler les fournisseurs d'hébergement ukrainiens.

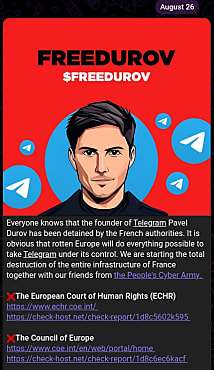

Le 26 août, CyberDragon a fait savoir qu'il participait à la campagne #FreeDurov. Selon un message posté sur son canal Telegram, les gouvernements européens cherchent à prendre le contrôle de Telegram. Il a également précisé que l'attaque avait été menée en collaboration avec le groupe CARR.

Liste des cibles publiées sur le canal de CyberDragon :

- echr.coe.int (26 août)

- coe.int (26 août)

- douane.gouv.fr (26 août)

- corsica-ferries.fr (26 août)

- greffe-tc-paris.fr (26 août)

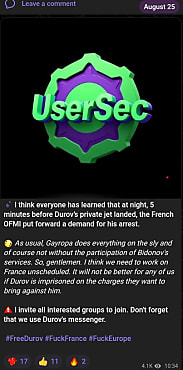

UserSec

UserSec est un groupe hacktiviste pro-russe qui sévit depuis au moins 2022. Au 3 septembre 2024, son canal Telegram rassemblait 8 124 membres, avec pour cibles principales les États membres de l'OTAN.

Le 25 août 2024, le groupe a publié un message de soutien à l'opération #FreeDurov et a annoncé qu'il allait cibler des entités françaises en collaboration avec le groupe CARR.

Liste des cibles publiées sur le canal de CyberDragon :

- echr.coe.int (26 août)

- coe.int (26 août)

- douane.gouv.fr (26 août)

- corsica-ferries.fr (26 août)

- greffe-tc-paris.fr (26 août)

UserSec

UserSec est un groupe hacktiviste pro-russe qui sévit depuis au moins 2022. Au 3 septembre 2024, son canal Telegram rassemblait 8 124 membres, avec pour cibles principales les États membres de l'OTAN.

Le 25 août 2024, le groupe a publié un message de soutien à l'opération #FreeDurov et a annoncé qu'il allait cibler des entités françaises en collaboration avec le groupe CARR.

Liste des cibles publiées sur le canal de UserSec :

- paris.tribunal-administratif.fr (25 août)

- axa.com (27 août)

STUCX Team

Stucx Team, un groupe hacktiviste malaisien actif depuis au moins mars 2023, ciblait initialement des entités indiennes via des attaques par DDoS. À partir du 7 octobre, après le début du conflit entre Israël et le Hamas, le groupe a recentré ses actions contre des entreprises israéliennes. Plus récemment, Stucx Team a mené une vaste campagne de défacement et d'attaques par DDoS contre l'Argentine.

Et le 26 août, le groupe a publié un message de soutien à la campagne #FreeDurov et lancé une offensive contre la France.

Liste des cibles publiée sur le canal de Stucx Team :

- reseau-chaleur-chalons.fr (26 août)

- master-transports-tte.fr (26 août)

- alombre.fr (27 août)

Conclusion

De nombreux groupes hacktivistes, majoritairement pro-russes et pro-islamiques, ont réagi à l'arrestation de Pavel Durov, fondateur de Telegram, avec des réactions variées selon les groupes. Un grand nombre d'entre eux se sont contentés d'exprimer leur soutien sans s'engager publiquement, tandis que d'autres ont déclaré qu'ils craignaient pour la sécurité opérationnelle de Telegram, affirmant que l'OTAN cherchait à contraindre Durov à respecter la loi. Certains groupes russes ont affirmé que Durov était « l'un des leurs » et se sont engagés dans la cyberguerre par patriotisme. Ces groupes seraient ainsi les premiers à pâtir d'un affaiblissement éventuel des mesures de protection de la vie privée sur Telegram.

Avec la libération de Durov, la campagne #FreeDurov semble s'être temporairement interrompue, en attente de nouvelles actions des autorités françaises.

Sur le même thème

Voir tous les articles Cybersécurité