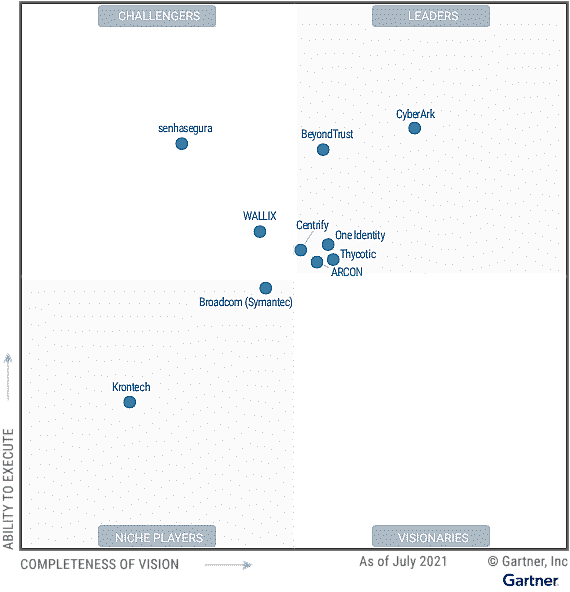

Gestion des accès à privilèges - PAM : vers le multicloud et le "Just in Time"

Comment se caractérisent les offres référentes de PAM et vers quoi évoluent-elles ? Aperçu sous le prisme du Magic Quadrant.

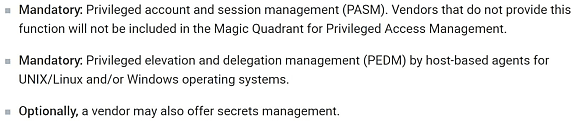

Pas d'agent PEDM ? Cela n'empêchait pas, jusqu'en 2020, de figurer au Magic Quadrant du PAM (gestion des accès à privilèges). Les choses ont changé avec la dernière édition : c'est désormais un critère obligatoire. Il a coûté leur place à Hitachi ID Systems et à ManageEngine. Tout en excluant plusieurs fournisseurs qui doivent se contenter d'une « mention honorable ». En l'occurrence, Fudo Security, Saviynt et Xton Technologies*.

Une deuxième brique fonctionnelle était obligatoire : le PASM. C'est-à-dire la gestion des comptes à privilèges et des sessions associées. Le PEDM, lui, consiste à gérer les actions de ces comptes sur les systèmes cibles, en filtrant les commandes et en orchestrant les élévations de privilèges.

Le filtrage des commandes peut tout à fait s'effectuer au travers du PASM, via le monitoring des sessions. Mais Gartner n'a pas pris en compte cette possibilité, la jugeant moins fiable que des agents de niveau OS. Lesquels ont, par exemple, l'avantage de procurer un suivi de l'intégrité des fichiers et des modifications de configurations. Bilan : le cabinet américain n'a classé que des offreurs proposant un tel agent sur au moins un OS entre Linux, UNIX et Windows. ManageEngine en avait bien un à la date d'arrêt des relevés (31 janvier 2021), mais considéré comme insuffisamment fonctionnel.

Autre brique majeure du PAM, la gestion des secrets. On pourrait résumer ainsi son principe : établir une confiance et la distribuer pour permettre l'échange d'informations d'authentification (mots de passe, jetons OAuth, clés SSH...) et le contrôle des autorisations entre des entités non humaines (machines, services, applications, conteneurs, scripts, processus, pipelines...).

En l'état, elle reste optionnelle pour Gartner. Tout comme le PTA (automatisation des tâches à privilèges) et la gestion des accès distants.

Vers du PAM multicloud et à la demande

Avec le développement du télétravail, la gestion des accès distants a connu un boom. Aussi bien du côté de l'offre que de la demande. Chez les clients les plus matures, on constate, en particulier, un mouvement vers deux aspects du PAM. D'une part, le multicloud. De l'autre, le JIT (just-in-time), qui consiste à fournir à la demande des accès à privilèges. Chez les fournisseurs, les acteurs de l'IAM (gestion des identités et des accès) commencent à greffer du PAM à leurs produits. Okta, par exemple, prévoit de boucler la démarche au 1er trimestre 2022.

Que considérer, à l'heure actuelle, comme un socle fonctionnel « de base » ? On peut citer les éléments suivants :

- Découverte, cartographie et reporting de comptes à privilèges (utilisateurs, services, appareils...)

- Gestion des identifiants pour ces comptes (stockage sécurisé, randomisation, rotation...)

- Flux d'approbation des demandes d'accès

- PEDM de niveau OS (noyau ou processus)

- Ouverture automatisée de sessions sur protocoles SSH, RDP ou HTTPS sans révéler d'identifiants

- Enregistrement et analyse de sessions, ainsi que leur gestion en direct (assistance, fermeture)

- Distribution des identifiants aux logiciels

- Administration à base de rôles, avec gestion centralisée des stratégies d'accès

Gartner estime le marché mondial du PAM à 1,5 milliard de dollars en 2020 (12 % de croissance annuelle). Il l'évalue à 2,7 milliards à l'horizon 2025.

* S'ils avaient disposé d'un agent PEDM, ces trois fournisseurs auraient pu figurer au Magic Quadrant. Remediant bénéficie lui aussi d'une « mention honorable », mais il ne remplit pas non plus les critères en matière de découverte de comptes à privilèges. Idem pour HashiCorp, Microsoft et Teleport, qui ne satisfont pas non plus sur la gestion des comptes de service.

Illustration principale © Ruslan Gramble - Shutterstock

Sur le même thème

Voir tous les articles Cybersécurité