5 outils open source de threat intelligence

Analyse réseau, traitement de flux de renseignements, visualisation d’IOC… Voici cinq outils open source de threat intelligence.

Je m'abonne

Page 1

Illustration de une © Kiattisak – Adobe Stock

ThreatIngestor et Machinae

Outils d'extraction d'IOC à partir de flux de renseignements sur les menaces

Sous licence GPL-2.0,

ThreatIngestor

est nativement connecté à MISP et ThreatKB en sortie. Ainsi qu'à SQS et Beanstalk en sortie.

Sous licence MIT,

Machinae

s'inspire d'

Automater

, avec une base de code actualisée (compatibilité Python 3), une configuration simplifiée (à base de YAML) et davantage de formats en entrée comme en sortie.

Illustration © xiaoliangge - Adobe Stock

RITA (Real Intelligence Threat Analytics)

Détection d'indicateurs C2 (communication avec des serveurs de commande et de contrôle)

Écrit en Go et sous licence GPL-3.0,

RITA

fonctionne avec des

logs

Zeek ou des fichiers PCAP convertis à ce format.

Script d'installation pour Ubuntu, Debian, Security Onion et CentOS

Version conteneurisée disponible

Requiert au moins 2 cœurs CPU, 16 Go de RAM et 300 Go de disque

Illustration © Andrey Popov - Adobe Stock

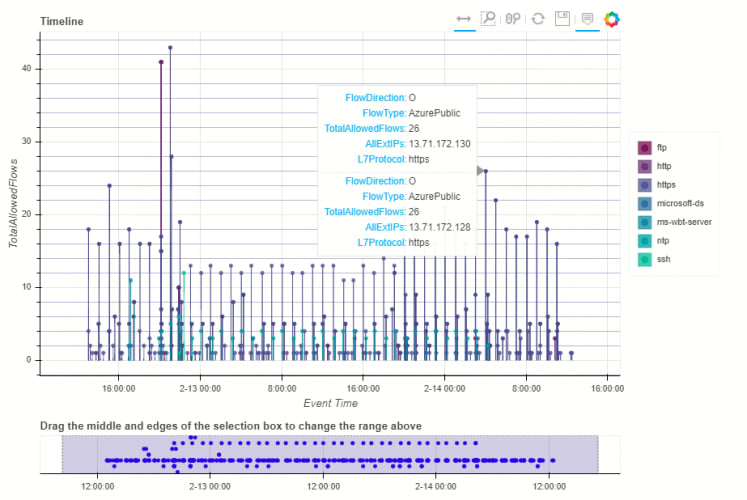

MSTICPy (Microsoft Threat Intelligence Center)

Bibliothèque d'outils Python sous licence MIT destinés principalement à un usage au sein des notebooks Jupyter

Principales fonctionnalités :

- Acquisition et enrichissement de données (intégration avec des flux de

threat intelligence

dont AlienVault OTX, IBM X-Force et VirusTotal)

- Analyse (

clustering

, décodage base64, extraction d'IOC...)

- Visualisation (arbres de processus, séries temporelles, graphes isomorphes...)

MSTICPy

fonctionnait à l'origine avec Azure Sentinel.

La plupart des outils acceptent cependant d'autres sources de données (les API utilisent des

dataframes

Pandas).

Et des connecteurs sont disponibles pour Cybereason, Splunk, Sumo Logic, etc.

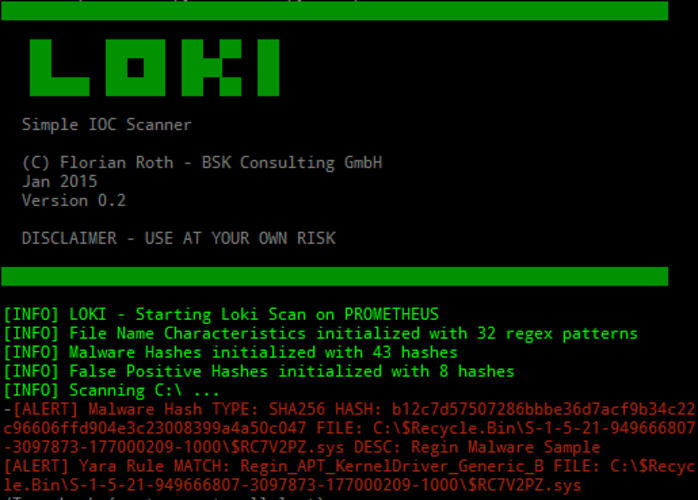

LOKI

Écrit en Python sous licence GPL-3.0,

LOKI

détecte des IOC sur la base des noms de fichiers, de signatures YARA (environ 4000 en base), des hashs et des connexions des processus.

Quelques fonctionnalités additionnelles comme l'analyse de fichiers SWF et de

dumps

SAM (Security Account Manager).

L'exportation se fait au format texte brut ou syslog.

ThreatIngestor et Machinae

Outils d'extraction d'IOC à partir de flux de renseignements sur les menaces

Sous licence GPL-2.0,

ThreatIngestor

est nativement connecté à MISP et ThreatKB en sortie. Ainsi qu'à SQS et Beanstalk en sortie.

Sous licence MIT,

Machinae

s'inspire d'

Automater

, avec une base de code actualisée (compatibilité Python 3), une configuration simplifiée (à base de YAML) et davantage de formats en entrée comme en sortie.

Illustration © xiaoliangge - Adobe Stock

Fin du diaporama

Sur le même sujet :

Sur le même thème

Voir tous les articles Cybersécurité

![Campus Cyber : vers une nouvelle gouvernance après le départ de [...]](https://cdn.edi-static.fr/image/upload/c_lfill,h_148,w_220/e_unsharp_mask:100,q_auto/f_auto/v1/Img/BREVE/2024/12/465843/Campus-Cyber-vers-nouvelle-gouvernance-apres-depart--LE.jpg)