Open source : la boîte à outils de l'ANSSI au-delà d'Eurydice

L'ANSSI vient de publier le code source d'Eurydice, outil de transfert d'information par diode physique. Voici quelques-uns des autres projets de l'agence.

De l'analyse d'exécutables portables ? De la vérification de configurations matérielles ? De la reconstruction de chemins d'attaque ? De la collecte de journaux d'audit ? On trouve de tout cela dans la boîte à outils open source de l'ANSSI.

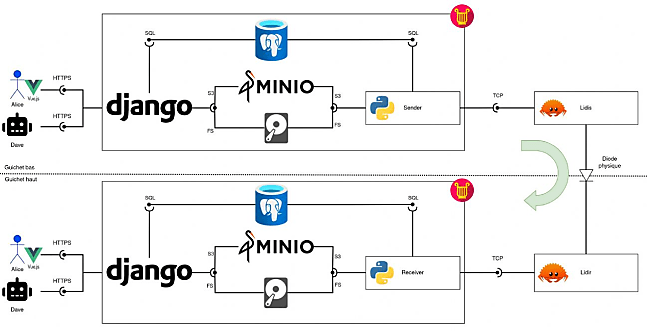

Le dernier outil ajouté se nomme Eurydice ("Émetteur unidirectionnel redondant de yottabit pour le dialogue intergiciel avec correction d'erreur"). Sous licence AGPL 3.0, il est développé depuis 2021. Sa fonction, dans les grandes lignes : assurer, via une diode physique, le transfert d'information entre deux réseaux distincts et de niveaux de sécurité différents. Il s'appuie sur un autre utilitaire made in ANSSI : lidi, destiné à copier des flux TCP (ou des fichiers) sur un lien unidirectionnel (licence LGPL 3.0).

Eurydice et lidi sont publiés sur la principale organisation GitHub de l'agence (ANSSI-FR), qui y regroupe la plupart de ses projets autonomes. En voici quelques autres, présentés en fonction des derniers pushs, en remontant jusqu'à début 2024.

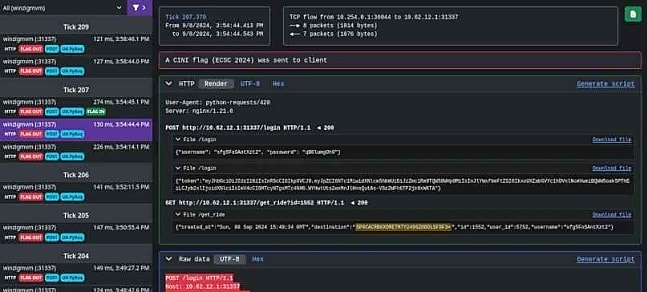

Shovel est une web app destinée à l'exploration des événements EVE que produit Suricata (système de détection d'intrusions réseau). Mêlant les licences MIT et GPL 2.0, elle a été développée dans le cadre de l'entraînement d'ECSC Team France (équipe française pour l'European CyberSecurity Challenge).

Chipsec-check (licence BSD à 2 clauses) est destiné à vérifier la configuration matérielle des plates-formes x86 ; en particulier, leur sécurité. Les outils fournis permettent de constituer une clé USB avec deux modes d'amorçage. Soit une distribution Debian avec chipsec (outil made in Intel) pour inspecter des registres de configuration, soit l'outil keytool.efi pour inspecter et modifier la liste des clés utilisées dans le cadre de Secure Boot.

MLA (Multi Layer Archive ; licence LGPL 3.0) est un format d'archive implémenté en une bibliothèque Rust. Il gère la compression (rust-brotli) et le chiffrement (AES256-GCM avec schéma ECIES). Les archives peuvent être créées en flux (diode de données) ainsi qu'à partir de fragments (éventuellement interlacés), sans connaître la taille finale.

orc2timeline ("ORC to timeline" ; licence LGPL 3.0) extrait et analyse les éléments contenus dans les archives générées par DFIR-ORC (parseur Windows utilisé dans la réponse à incident). Il constitue, à partir de ces éléments, une timeline par hôte (fichier CSV avec tri par date).

ORADAZ (licence GPL 3.0) est un exécutable Windows pour la récupération automatique des données de configuration Azure par API.

Lire aussi : Coder avec l'IA : les lignes directrices de l'ANSSI

DFIR-O365RC (licence GPL 3.0) est un module PowerShell pour la collecte de journaux Office 365 et Azure Active Directory. Il fut présenté en 2021 au SSTIC (Symposium sur la sécurité des TIC). Une v2 a récemment été publiée, après que Microsoft eut acté l'obsolescence de la méthode d'authentification qu'utilisait la v1.

ADTimeline (licence GPL 3.0) est un script PowerShell pour l'investigation numérique sur Active Directory. Présenté en 2019 à la CoRI&IN (Conférence sur la réponse aux incidents et l'investigation numérique), il génère une timeline à partir des métadonnées de réplication entre contrôleurs de domaines.

DFIR4vSphere (licence GPL 3.0) est un autre module PowerShell. Présenté à la CoRI&IN 2022, il a deux fonctions principales. D'une part, récupérer l'inventaire des ESXi rattachés à un vCenter, les permissions positionnées sur la console et les journaux contenant des appels d'API vSphere réalisés. De l'autre, collecter des informations au niveau des hôtes ESXi.

OSAKA ("Outil de sécurité des architectures Kubernetes avancées" ; licence GPL 3.0) permet de reconstruire, par génération de graphe, des chemins d'attaque complexes sur des clusters Kubernetes. Il utilise Neo4j pour le stockage des objets et des relations ; neodash pour la visualisation ; Cypher comme langage de requête.

DECODE ("Détection de compromissions dans les données DFIR-ORC" ; licence BSD à 3 clauses) détecte les exécutables Windows portables suspects sur une machine et leur attribue un score permettant de prioriser la réponse. Ce scoring n'utilise que des métadonnées, évitant une analuse en profondeur. L'outil fut présenté à la DFRWS 2024 (Digital Forensics Research Conference Europe).

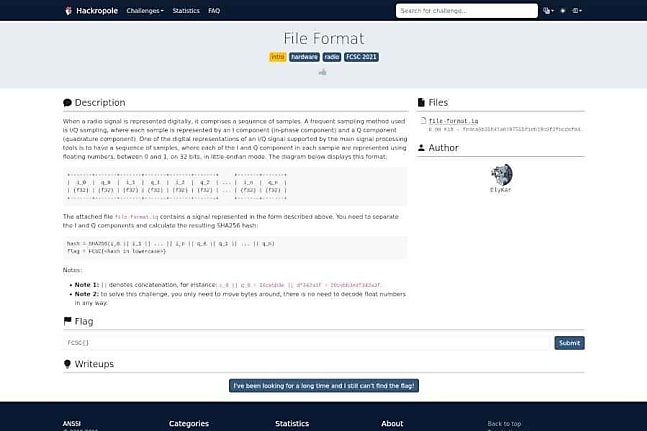

Hackropole-Hugo est un thème pour le CMS Hugo. Il se prête à l'hébergement, sur des sites web statiques, de défis de type capture-the-flag. Il est justement utilisé sur hackropole.fr.

libdrbg (licences BSD et GPL v2) est une bibliothèque C qui implémente les trois variantes de DRBG (générateurs de nombres pseudo-aléatoires) standardisées par le NIST.

bits_parser (licence MIT) extrait, au format CSV, des informations sur les jobs BITS (Background Intelligent Transfer Service). Ce dernier permet, sur Windows, le transfert de fichiers en arrière-plan depuis ou vers un serveur. Pour maintenir l'état de ces transferts, il utilise lesdits jobs. bits_parser analyse plus les files d'attente stockées sur le disque (fichiers .dat) pour obtenir des infos sur les jobs en cours et sur ceux qui peuvent persister sous la forme de fragments.

ORADAD ("Outil de récupération automatique des données de l'Active Directory" ; licence GPL 3.0) est un exécutable Windows pour le dumping AD via LDAP. Il est conçu pour être plus simple à étendre et à utiliser que DirectoryCrawler.

pycrate (licence LGPL 2.1) fut publié en 2017. Il s'agit d'une bibliothèque Python facilitant le développement d'encodeurs et de décodeurs pour divers protocoles et formats de fichiers. Depuis quelques mois, ce n'est plus l'ANSSI qui le maintient (son dépôt GitHub est archivé).

Lire aussi : L'OSI tente toujours de définir l'« IA open source »

AnoMark ("Anomalies dans des lignes de commande à l'aide de chaînes de Markov" ; GPL 3.0) permet d'entraîner un modèle théorique sur des ensembles de lignes de commande considérées comme sûres. Modèle qui pourra ensuite aider à détecter des lignes de commande malicieuses dans d'autres datasets.

Illustration principale générée par IA

Sur le même thème

Voir tous les articles Open source

![Firefox soumis à des conditions d'utilisation : pourquoi [...]](https://cdn.edi-static.fr/image/upload/c_lfill,h_201,w_298/e_unsharp_mask:100,q_auto/f_auto/v1/Img/BREVE/2025/2/468264/firefox-soumis-conditions-utilisation-mozilla-inquiete-L.jpg)