WindsorGreen : les plans du casseur de chiffrement de la NSA en libre accès

Egarés sur un serveur de sauvegarde d'une université américaine, les plans d'un système appelé WindsorGreen révèlent les efforts de la NSA pour casser le chiffrement. La machine repose sur des composants spécialisés afin de gagner en efficacité.

Nouvelle affaire embarrassante pour le renseignement américain. Selon The Intercept, les plans d'un ordinateur top secret dédié à casser le chiffrement étaient en libre accès sur Internet. Baptisé WindsorGreen, ce système est une initiative conjointe du département de la Défense américain, d'IBM et de l'Université de New York, qui héberge un institut de mathématiques et d'informatique à hauts performances reconnu. C'est en explorant les systèmes de ce dernier qu'un chercheur en sécurité - baptisé Adam par nos confrères (ce n'est pas son vrai nom) - a débusqué en décembre dernier un serveur de sauvegarde librement accessible via Internet. C'est sur cette machine qu'étaient stockés des douzaines de documents relatifs au projet WindsorGreen, soit des milliers de pages détaillant l'initiative.

Ce projet masque un système spécialisé dans les calculs mathématiques qui fondent les technologies de chiffrement. Autrement dit, un casseur de code que le Département de la Défense entendait certainement mettre entre les mains de son agence spécialisée dans les communications électroniques, la célèbre NSA. Notons d'ailleurs que le WindsorGreen est le successeur d'un système déjà exploité par l'agence de Fort Meade, WindsorBlue. Également décrit dans les documents en libre accès au sein de l'université américaine, WindsorBlue apparaît aussi parmi les informations exfiltrées par Edward Snowden. Informations notamment détaillées par la presse norvégienne.

Pas des processeurs généralistes, des Asic spécialisés

Les documents explosifs découverts par Adam étaient en libre accès sur les systèmes de l'université de New York, même pas protégés par un couple login / mot de passe. Le chercheur s'est simplement servi de Shodan.io, le moteur de recherche d'objets connectés, pour débusquer le système de stockage où résidaient ces données. Et les documents n'étaient absolument pas chiffrés, ce qui s'avère savoureux étant donné l'objectif de cette initiative, ni même protégés derrière un firewall. « Le fait que ces logiciels, ces spécifications et tous ces manuels soient en libre accès pour quiconque souhaitant les copier est tout simplement incroyable », explique Adam dans les colonnes de The Intercept. Depuis sa découverte en décembre dernier, Adam a prévenu un des responsables de l'institut de HPC, le célèbre mathématicien David Chudnovsky qui travaille au sein de cette organisation avec son frère, Gregory. Les documents compromettants ont, depuis, été mis à l'abri.

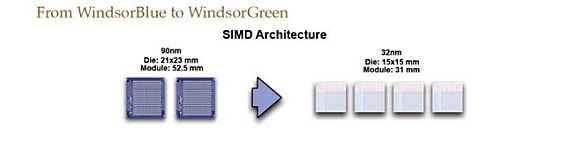

Ces documents datant d'entre 2005 et 2012 décrivent l'avancée du projet WindsorGreen. Ils suggèrent que ce système a pu avoir été mis en production à partir de 2014 au plus tôt. Le système, refroidi à l'eau, renfermerait 128 millions de coeurs de calcul. WindsorGreen apparaît en réalité comme une évolution de WindsorBlue. S'il en reprend les architectures, le nouveau système est marqué par une évolution de son composant clef, non pas un processeur adapté à tous types de traitements mais un Asic, autrement dit un circuit intégré spécialisé dans une application donnée. La nouvelle génération de composants développée pour WindsorGreen est gravée en 32 nm, contre 90 précédemment, et devait délivrer au moins le double des performances des Asic embarqués dans WindsorBlue, pour un encombrement et une consommation électriques divisés par 2.

Le plus véloce dans le chiffrement ?

Pour les experts qui ont examinés ces documents, une telle machine ne peut servir qu'à des applications pointues de biologie (comme du séquencement ADN) ou à casser le chiffrement, via des attaques par force brute ou en exploitant les faiblesses connues d'algorithmes anciens. Évidemment la NSA ne peut être impliquée que dans une seule de ces deux activités. Les besoins des services de renseignement pour de telles machines résultent de l'utilisation croissante d'algorithmes de chiffrement forts par les utilisateurs. Les révélations d'Edward Snowden n'ayant fait que renforcer cette tendance, avec notamment la généralisation en cours du HTTPS.

Selon Andrew Huang, un chercheur en technologies de calcul à hautes performances, interrogé par The Intercept, WindsorGreen a de bonnes chances de surclasser tout système du Top500 (le classement des 500 ordinateurs les plus véloces de la planète) sur des tâches reliées à la cryptographie. A l'époque de sa sortie et même probablement encore aujourd'hui. Insuffisant malgré tout pour casser les algorithmes les plus récents, selon lui. « Tant que vous utilisez des longueurs de clefs suffisantes et des hashes de génération récente, vous devriez être protégé », estime Andrew Huang. Même si WindsorGreen offre un avantage d'un facteur 100 par rapport à tout autre système existant en matière de décodage, « cela reste dérisoire comparé à la robustesse additionnelle offerte par le passage de clefs RSA 1024 bits à des clefs de 4096 bits ou par le passage de SHA-1 à SHA-256 », reprend le chercheur.

La menace quantique

La vraie menace pesant sur les algorithmes de chiffrement forts provient plutôt des ordinateurs quantiques. Un développement auquel s'intéresse la NSA, qui s'est lancée dans le développement d'un processeur de ce type, selon des documents exfiltrés par Edward Snowden et révélés en 2014 par le Washington Post. Partenaire de la NSA sur WindsorGreen, IBM travaille lui aussi activement sur ce sujet et a déjà mis à disposition des chercheurs un système quantique à 5 qubits (l'équivalent quantique du bit). Big Blue prévoit de porter cette capacité à 50 qubits dans les années à venir.

A lire aussi :

L'informatique quantique, une épée de Damoclès pour le chiffrement

IBM Q : des ordinateurs quantiques à portée de Cloud

Crédit photo : Maksim Kabakou / Shutterstock

Sur le même thème

Voir tous les articles Workspace